Nach Stagefright – erneut neue schwere Lücke bei Android

Vor kurzem haben wir in unseren Blog auf Stagefright hingewiesen. Die Lücke ist noch nicht wirklich geschlossen, da kommen Sicherheitsforscher von IBM X-Force und stellen die nächste kritische Lücke im Android vor. Diese Lücke sorgt dafür, das vermeintlich harmlose Apps wie z.B. eine Taschenlampe oder ein Spiel den Status einer „Super-App“ erlangen können und damit Funktionen oder Informationen unter seiner Kontrolle bringen kann. Laut IBM sollen 55 Prozent aller Android-Geräte betroffen sein. Gefährdet sind wohl alle Handys mit Android 4.3 bis 5.1.

Vor kurzem haben wir in unseren Blog auf Stagefright hingewiesen. Die Lücke ist noch nicht wirklich geschlossen, da kommen Sicherheitsforscher von IBM X-Force und stellen die nächste kritische Lücke im Android vor. Diese Lücke sorgt dafür, das vermeintlich harmlose Apps wie z.B. eine Taschenlampe oder ein Spiel den Status einer „Super-App“ erlangen können und damit Funktionen oder Informationen unter seiner Kontrolle bringen kann. Laut IBM sollen 55 Prozent aller Android-Geräte betroffen sein. Gefährdet sind wohl alle Handys mit Android 4.3 bis 5.1.

Das gefährliche an dieser Stelle ist, dass Angreifer vermeintliche harmlose Apps programmieren können, die scheinbar keine bzw. kaum Berechtigungen auf dem Telefon benötigen. Wird eine solche App dann installiert, nutzt die Schadsoftware eine Lücke im Zertifikatssystem vom Android. Hier kann sich die Software unbemerkt erweiterte Rechte besorgen und bekommt nahezu vollen Zugriff auf das Telefon. Der Angreifer wäre nun in der Lage, Anwendungen zu ersetzen oder das Telefon als Wanze für die Hosentasche umzufunktionieren.

Google hat hier schon reagiert und entsprechende Patches entwickelt. Erfahrungsgemäß dauert es aber immer recht lange, bis die Handyhersteller auf solche Patches reagieren. Deswegen ist hier Vorsicht geboten.

Genauere Informationen zu der Lücke finden Sie auf folgender Website.

Wir beraten Sie gerne, wenn Sie die Gefahr für solche Angriffe minimieren wollen und zeigen Ihnen Lösungen, die mit wenig Aufwand maximalen Schutz bringen.

Handy weg – und nun?

Aufregung in unserem Kundendienstbüro in der Vegesacker Str. in Bremen/Walle. Peter K. kann sein Handy nicht mehr finden und weiß nicht, was er machen soll. Er vermutet, dass es beim Stadtspaziergang am Vormittag abhanden gekommen ist.

Aufregung in unserem Kundendienstbüro in der Vegesacker Str. in Bremen/Walle. Peter K. kann sein Handy nicht mehr finden und weiß nicht, was er machen soll. Er vermutet, dass es beim Stadtspaziergang am Vormittag abhanden gekommen ist.

„Ich habe das Handy jetzt schon mehrfach angerufen, doch es geht niemand ran und klingeln höre ich es auch nicht. Ich glaube, es wurde mir geklaut!“, beschreibt K. seine Situation.

Da es in einer solchen Situation immer auf die schnelle Reaktion ankommt, möchten wir heute einmal darauf hinweisen was man tun sollte, wenn man wie Peter K. feststellt, dass das Telefon weg ist.

Als erstes sollten Sie ihre SIM-Karte sperren lassen. Hierfür ist Ihr Mobilfunkanbieter verantwortlich. Somit verhindern Sie, dass jemand die Karte in Ihren Namen nutzt und Ihnen hierdurch irgendwelche weiteren Kosten entstehen. Wenn Sie die Telefonnummer Ihres Anbieters gerade nicht parat haben, können Sie innerhalb Deutschland kostenlos über die Nummer 116 116 einen Sperrnotruf abgeben. Außerhalb von Deutschland gibt es hierfür die Nummer +4930 4050 4050.

Wenn Sie einen Diebstahl des Handys vermuten, dann sollten Sie auf jeden Fall eine Anzeige bei der Polizei aufgeben. Hilfreich ist es, wenn Sie die IMEI (eine Art Seriennummer) des Telefon dabei haben. Diese kann auf jedem Mobiltelefon mit der Kombination *#06* aufgerufen werden. Es bietet sich an, dies im Vorfeld zu tun und sich die Nummer zu notieren. Über diese Nummer kann das Telefon, sofern es aufgefunden wird, eindeutig identifiziert werden.

Ebenfalls empfiehlt es sich, dass Handy mit einem Sperrmuster oder einen Pin bzw. bei aktuellen Telefonen einen Fingerabdruck zu sichern. Hiermit verhindern Sie den unbefugten Zugriff auf das Telefon und machen es Dieben schwer mal eben einen Blick in Ihre persönlichen Daten zu werfen. Ideal wäre auch eine Verschlüsselung des Handys bzw. der Daten auf dem Gerät.

Die aktuellen Smartphones können lassen sich auch ohne spezielle Apps orten und aus der Ferne löschen. Bedingung hierfür ist eine Internetverbindung und das Gerät sollte in Betrieb sein.

Benutzer welche ein Apple-Handy ihr eigen nennen, können das Gerät über die iCloud lokalisieren, eine Nachricht auf das Handy senden, nachträglich einen PIN eingeben oder im Falle eines Falles die Daten vom Handy löschen. Bei Android gibt es im Googleaccount einen Ortungsdienst. Dann kann man auf der Googlemaps-Karte sehen, wo sich das Telefon gerade befindet. Auch Microsoft hat einen solchen Dienst. Windows Phones lassen sich in der Rubrik „Mein Handy“ auf dieser Website orten.

Zusätzlich gibt es die Möglichkeit über spezielle Software die Ortung und Sperrung via SMS vorzunehmen und das Handy zu sperren, sobald versucht wird eine andere SIM-Karte zu nutzen.

Unser Kunde Peter K. konnte der Ortungstipp den richtigen Hinweis geben. Das Telefon war wahrscheinlich aus der Tasche gefallen und konnte in einer Gaststätte in Bremen/Walle wieder gefunden werden. Die Freude war hier groß.

Laut einer Bitkom-Studie kennen 23 % aller Handynutzer das schlechte Gefühl, wenn das Telefon auf einmal nicht mehr da ist. In den vergangenen 12 Monaten sollen rund 4 Millionen Handys abhanden gekommen sein. Unachtsamkeit ist hier der Spitzenreiter – rund 14 Prozent der Besitzer haben das Telefon schon einmal liegen gelassen. Gestohlen wurde es jedem 10..

Aber ganz so schwarz ist die Welt glücklicherweise doch nicht – 10 Prozent der vermissten Geräte wurden von einem Finder zurück gebracht. 7 Prozent konnten im Fundbüro abgeholt werden. Bei 3 Prozent konnte die Polizei weiter helfen und rund 2 Prozent konnten die Telefone über die Ortungsfunktion wieder finden.

„Private Abhöranlage“ Windows 10 – so können Sie die wichtigsten Einstellungen ändern

Die Verbraucherzentrale Rheinland-Pfalz bezeichnet das neue Windows 10 als „private Abhöranlage“ mit der „Überwachung bis zum letzten Klick“. Dabei gibt es ja einige Möglichkeiten, die Einstellungen wieder zu ändern.

Die Verbraucherzentrale Rheinland-Pfalz bezeichnet das neue Windows 10 als „private Abhöranlage“ mit der „Überwachung bis zum letzten Klick“. Dabei gibt es ja einige Möglichkeiten, die Einstellungen wieder zu ändern.

Auch ganz ohne Hilfsmittel gibt es eine Möglichkeit in Windows so ziemlich alles abzustellen, was so in die Kritik geraten ist. Hier können unsere Kunden, welche Windows 10 schon im Einsatz haben auch nachträglich die Einstellungen ändern – und das geht so:

- Öffnen Sie die Einstellungen von Windows (in der Sucher Einstellungen eingeben)

- Klicken Sie auf den Punkt Datenschutz

- Dort werden alle Bereiche (Allgemien, Position, Kamera, Microfon etc.) aufgelistet.

- Gehen Sie diese Einstellungen alle durch und stellen Sie die Optionen ab, welche Sie nicht haben möchten.

- Setzen Sie dabei Ihren Verstand ein und lassen Sie sich nicht von den Positivbeispielen von Microsoft blenden. Wenn Sie z.B. keine personalisierte Werbung im Browser haben möchten, sollten Sie den Punkt „Apps die Verwendung der Werbungs-ID für App-übergreifende Erlebnisse erlauben“.

- Wenn Sie sich nicht sicher sind, ob Sie die ein oder andere Funktion deaktivieren sollten oder nicht, probieren Sie die Einstellung einfach aus. Auf den Weg können Sie die Einstellungen wieder jederzeit ändern.

Mit Hilfe dieser Anleitung können Sie Windows auch nachträglich die E.T.-Funktionen abgewöhnen. In den nächsten Tagen werden wir noch ein Tool hier vorstellen, was ein wenig tiefer in die Einstellungen reingeht.

Für Fragen rund um die Datenschutzeinstellungen stehen wir Ihnen gerne jederzeit zur Verfügung.

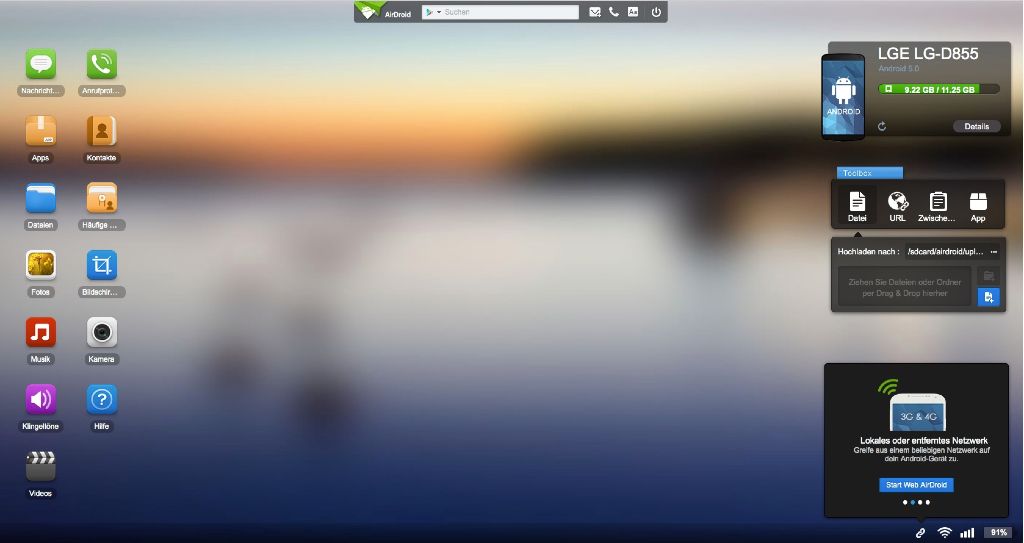

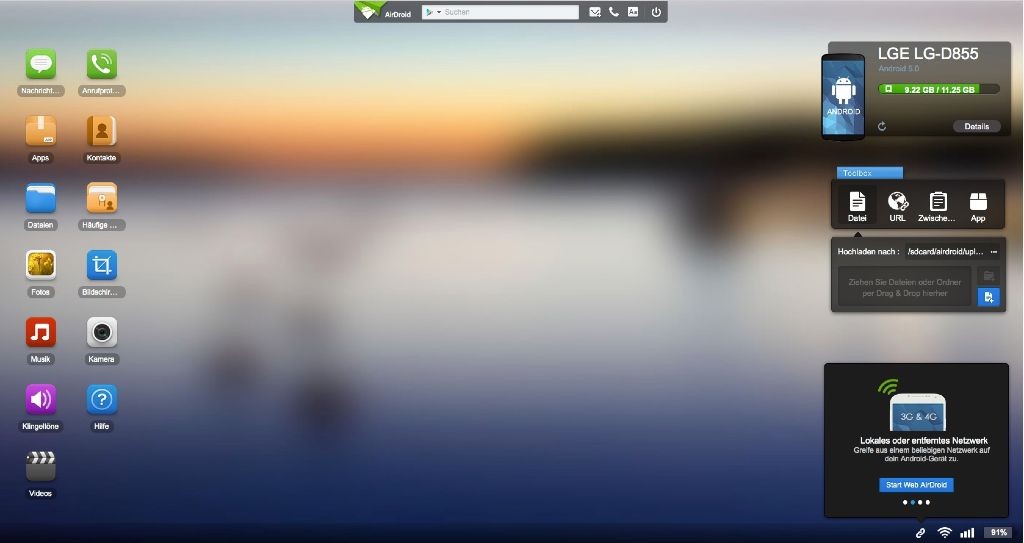

Einfacher Datenaustausch zwischen Android und Computer – AirDroid

Heute möchte ich mal eine kleine App vorstellen, welche ich seit einiger Zeit selbst im Einsatz habe. Ich war damals auf der Suche nach einer unkomplizierten Lösung um mal eben schnell einige Daten vom Smartphone auf den Computer zu schieben. Nach ein wenig suchen habe ich die Lösung gefunden.

Airdroid ist eine App, welche auf dem Handy installiert wird. Wenn man nun die Software startet, kann man sich einen Account erstellen, muss man aber nicht. Der Vorteil des Accounts liegt dabei, dass man viele Funktionen auch nutzen kann, wenn das Handy gerade nicht neben einem liegt.

Ich persönlich habe keinen Account erstellt, da ich für mich die Notwendigkeit nicht gesehen habe. Allerdings haben viele unserer zufriedenen Kunden auch die Onlinefunktionen im Einsatz und möchten diese auch nicht mehr hergeben.

Aber zurück zur App. Nach dem Start zeigt die App oben zwei Webadressen an. Eine sieht aus, wie eine ganz normale Internetseite und ein wenig kleiner darunter sehen wir eine IP-Adresse. Die IP steht für die Adresse in der das Handy im WLAN am Router angemeldet ist.

Durch Eingabe dieser Adresse in dem Internetbrowser eines Computers, welcher sich im gleichen WLAN wie das Handy befindet, kann ich mich nun auf das Handy schalten. Das Handy fragt hierbei kurz, ob der Computer auf das Handy zugreifen darf, damit nicht irgendjemand unbemerkt auf das Handy gelangt.

Der Zugriff auf das Smartphone läuft dann komplett über den Webbrowser. Es öffnet sich eine Oberfläche, die ein wenig an einen normalen Computerdesktop erinnert. Hier liegen einige Ordner, welche einen Schnellzugriff auf die wichtigsten Ordner in Android erlauben. Mit einen Doppelklick können die Ordner geöffnet werden und man kann durch den Inhalt des Ordners scrollen. Bei den Multimediadateien kann man über die Oberfläche auch direkt die Datei öffnen und sich das Bild oder das Video anschauen bzw. die Tondatei anhören. Für den Dateiaustausch gibt es in jedem Fenster die Möglichkeit Dateien vom Handy herunter bzw. auf den Gerät hoch zu laden.

Je nach WLAN geht das auch recht fix. Damit beim Datenaustausch das Handy nicht „voll“ läuft gibt es auf der Oberfläche auch eine Anzeige, wieviel Speicherplatz aktuell auf dem Androiddevice noch zur Verfügung steht.

Über diese Oberfläche hat man zudem die Möglichkeit direkt auf die Anrufliste oder die SMS-Nachrichten zuzugreifen. So ist es z.B. auch möglich direkt vom Computer aus eine SMS zu schreiben, welche dann vom Handy versandt wird. Auch kann das Adressbuch editiert werden.

Eine sehr praktische Funktion, wie ich finde, stellt die Möglichkeit da, die installierten Apps vom Handy direkt als APK-Datei (Android-Installationsdatei) zu sichern oder auch neue Apps auf den gleichen Weg zu installieren.

Ein Zugriff auf die Kamera vom Smartphone ist auch möglich, so kann man sich das Bild vom Handy gleich mit auf dem Computer holen und hat somit eine kleine Überwachungskamera.

Neben diesen Funktionen bringt Airdroid noch einige andere nützliche Funktionen. Die App bringt auch eine einfache Möglichkeit mit, sich die gestarteten Apps anzuschauen und man sieht auch gleich den Arbeitsspeicherverbrauch. Somit kann man das Handy ein wenig schneller machen. Eine meiner Lieblingsfunktionen ist das Tethering, sprich die Möglichkeit, das Handy über WLAN zu teilen.

Erfahrene Anwender werden nun sagen, dass diese Funktion ja schon in Android eingebaut ist. Dies stimmt auch, aber bringt Airdroid nun eine Funktion mit, welche gleich anzeigt, wieviel Traffic (Datenverbrauch) verbraucht wurde. Somit hat man als Nutzer immer die Möglichkeit zu reagieren, wenn der Computer wieder heimlich Updates aus dem Netz zieht. Diese Funktion vermisse ich in der in Android eingebauten Möglichkeit.

Am Anfang des Artikels erwähnte ich bereits die Möglichkeit, dass man Airdroid mit einem Onlineaccount verknüpfen kann. Neben der Möglichkeit auch übers Internet auf das Handy zuzugreifen, hat Airdroid hier auch noch einige Überraschungen auf Lager. So gibt es passend zur App auf dem Smartphone auch eine Anwendung für den Computer. Wird diese Software installiert, dann ist es möglich sich auf den Computer gleich über eingehende Anrufe oder Nachrichten informieren zu lassen. Dies funktioniert dann auch ohne den Zugriff über den Webbrowser. Auch Systembenachrichtigungen können auf diesen Weg auf dem Computer eingeblendet werden, so dass man die Aktivitäten des Telefons immer im Auge hat.

AirDroid wird in der Grundfunktion, welche das oben genannte Abbildet, kostenlos im Playstore angeboten- eine weitere Geschichte, die die App so interessant macht. Für mich gehört das Tool ganz klar zu den Must-Haves auf dem Telefon. Der Datenaustausch ist ohne weitere Softwareinstallation von allen Computern möglich. Lediglich ein aktueller Webbrowser ist Voraussetzung.

Unseren Kunden bieten wir auch die Möglichkeit, dass wir die Installation inkl. kleiner Einweisung der App vornehmen. Kommen Sie einfach zur Sprechzeit in unserem Büro in Bremen / Walle.

„Stagefright“-Lücke – Telekommunikationsanbieter reagieren

Vor einigen Tagen hatten wir die „Mutter aller Android-Schwachstellen“ vorgestellt. Nun reagieren die ersten Netzbetreiber und sorgen so für mehr Sicherheit auf dem Handy.

Vor einigen Tagen hatten wir die „Mutter aller Android-Schwachstellen“ vorgestellt. Nun reagieren die ersten Netzbetreiber und sorgen so für mehr Sicherheit auf dem Handy.

Über die Stagefright-Lücke sind Angreifer in der Lage über eine manipulierte Mediadatei die Kontrolle des Handys zu übernehmen. Besonders pikant hierbei ist die automatische Verarbeitung der Telefone bei MMS-Nachrichten. So ist es möglich Schadcode unbemerkt vom Benutzer via MMS auf das Smartphone zu senden und auszuführen.

Die Telekom hat jetzt reagiert. Kunden die eine MMS erhalten, können diese nun nicht mehr automatisch herunterladen, sondern bekommen eine SMS mit dem Hinweis: „Sie haben eine neue MMS. Sie können diese unter folgendem Link innerhalb von 3 Tagen herunterladen“. Mit Hilfe von Zugangsdaten wie der Rufnummer und dem Passwort kann dann die Nachricht abgerufen werden. Auch andere Anbieter wollen über eine ähnliche Lösung ihre Kunden schützen.

Allerdings wird hier auch nicht die Lücke beseitigt, sondern es handelt sich bei der Lösung nur um den Versuch die zumindest hinterhältigste Version des Angriffs unter Kontrolle zu bekommen. Kunden, die unseren Blog verfolgen, wissen wie sie Ihre Einstellungen im Handy ändern müssen um einen ähnlichen Effekt zu erreichen und nicht auf die Reaktion des Mobilfunkanbieters angewiesen zu sein.

Die eigentliche Lücke und der Angriff über manipulierte Media-Dateien ist dennoch möglich. So kann man die MMS immer noch per Hand öffnen oder eine solche Schaddatei über WhatsApp, Threema etc. erhalten und ausführen.

Wir empfehlen hier den Einsatz von geeigneter Sicherheitssoftware, wie es bei jedem PC üblich ist. Hiermit lässt sich die Gefahr zumindest minimieren.

Kundenpasswörter im Klartext speichern? Dies passiert auch Anti-Viren-Herstellern

Im Netz taucht seit einigen Tagen ein Gerücht auf. Der Securityhersteller BitDefender soll gehackt worden sein. Im Grunde genommen noch nichts schlimmes. Allerdings soll der Hersteller von Anti-Viren-Lösungen die Passwörter seiner Kunden im Klartext auf den Servern gespeichert haben.

Im Netz taucht seit einigen Tagen ein Gerücht auf. Der Securityhersteller BitDefender soll gehackt worden sein. Im Grunde genommen noch nichts schlimmes. Allerdings soll der Hersteller von Anti-Viren-Lösungen die Passwörter seiner Kunden im Klartext auf den Servern gespeichert haben.

Zu einer der Grundregeln in der Computersicherheit heißt es, dass man Passwörter nicht im Klartext speichern soll. Umso erstaunlicher ist es, dass dies nun bei einem Sicherheitshersteller passiert ist.

Laut einem Bericht der Website forbes.com soll der Hacker mit dem Pseudonym DetoxRansome 250 Kundendatensätze besitzen. Hierbei soll es sich laut BitDefender um weniger als ein Prozent aller Kunden handeln.

Es sollen 15000 US-Dollar als Lösegeld in Bitcoins gefordert werden, ansonsten will der Hacker die Daten öffentlich im Netz zugänglich machen. Laut Forbes soll BitDefender dieser Forderung bisher nicht nachgekommen sein.

Dieser Vorfall zeigt mal wieder, wie wichtig es ist, auf einem Server die Daten – gerade Kundendaten- zu verschlüsseln. Leider finden wir immer öfters Webseiten, wo dieses nicht geschieht. Gerade von einem Sicherheitshersteller würde ich erwarten, dass solche Grundregeln eingehalten werden. Umso wichtiger ist es, dass sichere Kennwörter benutzt werden und diese regelmäßig geändert werden. Wie das geht haben wir vor einiger Zeit schon einmal in unserem Blog vorgestellt.

Nach Hause telefonieren – Windows 10 und die Kritik um den Datenschutz

Das Schlagwort zur Zeit ist Windows 10. In einen früheren Artikel haben wir ja schon unsere Meinung zum Upgrade auf das neue Windows mitgeteilt. Nun möchte ich einmal ein wenig auf die Datenschutzeinstellungen eingehen, welche in meinen Augen eine Katastrophe darstellen.

Das Schlagwort zur Zeit ist Windows 10. In einen früheren Artikel haben wir ja schon unsere Meinung zum Upgrade auf das neue Windows mitgeteilt. Nun möchte ich einmal ein wenig auf die Datenschutzeinstellungen eingehen, welche in meinen Augen eine Katastrophe darstellen.

Die meisten unsere Kunden, die auf das aktuelle Betriebssystem gewechselt sind kennen sie nicht – die Datenschutzeinstellungen: Wen wundert es, wir sprechen hier allein von 13 Seiten und dies nur für die Hauptpunkte. Auch für diesen Artikel erst einmal die übliche Warnung:

Dies ist meine Meinung zu dem Thema und sie muss nicht mit anderen Meinungen übereinstimmen. Ich bin aber der Meinung, dass man in Zeiten der Snowden-Enthüllungen ruhig mal sich darüber Gedanken machen kann, ob man solche Daten auch noch preisgeben möchte, da ja theoretisch die NSA mitlesen könnte.

Seine persönliche „Schmerzgrenze“ sollte jeder Anwender für sich selbst bestimmen.

„Wir sammeln Daten darüber wie Sie mit unseren Diensten interagieren. Dazu gehören Daten wie zum Beispiel Funktionen, die Sie verwenden, die Artikel, die Sie kaufen, die von Ihnen besuchten Webseiten und die von Ihnen eingegebenen Suchbegriffe. Dies beinhaltet auch Daten über Ihr Gerät, einschließlich der IP-Adresse, Gerätekennungen, Regions- und Spracheinstellungen und Daten über das Netzwerk, Betriebssystem, Browser oder andere Software, die Sie dafür verwenden, sich mit den Diensten zu verbinden. Und es enthält auch Daten über die Leistung der Dienste und alle Probleme, die diese Ihnen bereiten.“

Dies ist ein Beispiel für die Datenschutzbestimmungen von Windows 10. Es wird z.B. eine exklusive Werbe-ID für jeden Benutzer erstellt. Mit Hilfe dieser ID kann der Benutzer im Internet identifiziert werden. Ein ähnliches Verhalten hatte Google anfangs in sein Browser Chrome eingebaut, dies aber recht schnell wieder verworfen, da es hier starke Proteste gegeben hat. Zwar kann man in den Einstellung von Windows 10 dieses Verhalten deaktivieren, doch auch hier dürften viele Benutzer einfach überfordert sein.

So hat es auch den Anschein, dass Microsoft Eure Namen, Spitznamen, Termine, sowie die Kontakte verarbeitet, damit der Sprachassistent Cortana vernünftig läuft. Microsoft gibt dazu bekannt:

„Falls erforderlich sammeln wir die Inhalte Ihrer Dateien und Kommunikationen, um Ihnen die von Ihnen verwendeten Dienste anbieten zu können. Dazu gehören: Inhalte Ihrer Dokumente, Fotos, Musik oder Videos, die Sie auf einen Microsoft-Dienst wie Microsoft OneDrive hochgeladen haben. Es beinhaltet auch die Inhalte Ihrer über Microsoft-Dienste gesendeten oder empfangenen Kommunikationen wie beispielsweise:

- die Betreffzeile und der Textkörper einer E-Mail,

- den Text oder andere Inhalte einer Sofortnachricht,

- die Audio- und Video-Aufzeichnung einer Videobotschaft und

- die Audio-Aufzeichnung und Abschrift einer Sprachnachricht, die Sie empfangen oder einer Textnachricht, die Sie diktieren.“

Benutzer, die diese Funktionen nutzen möchten, sollten eine Menge Vertrauen in Microsoft haben, da man hier wirklich alles erfasst und in meinen Augen damit sogar Google und Facebook alt aussehen lässt. Ich kann unseren Kunden nur Raten, die Datenschutzoptionen mal anzuschauen und alles zu deaktivieren, was einen nicht ganz okay vorkommt. Natürlich kann dies zu Lasten einiger Komfortfunktionen passieren.

Wir arbeiten zur Zeit an ein Konzept, in dem wir unseren Kunden diese Einstellungen abnehmen können. Natürlich können wir hier auch nachträglich aktiv werden, sofern Sie schon das neueste WIndows im Einsatz haben.

Nvidia Shield-Tablets können Brandstifter werden

Kunden, die mit einem Nvidia Shield spielen, haben sich heiße Ware angeschafft. Dies hat zumindest Nvidia eingesehen und ruft nun alle Tablet-PC zurück, die zwischen Juni 2014 und Juli 2015 verkauft wurden. Bei der Akku-Modellnummer Y01 können die Batterien überhitzen und im schlimmsten Fall zu einem Brand führen.

Kunden, die mit einem Nvidia Shield spielen, haben sich heiße Ware angeschafft. Dies hat zumindest Nvidia eingesehen und ruft nun alle Tablet-PC zurück, die zwischen Juni 2014 und Juli 2015 verkauft wurden. Bei der Akku-Modellnummer Y01 können die Batterien überhitzen und im schlimmsten Fall zu einem Brand führen.

Nividia hat für den Rückruf eine extra Website eingerichtet. Hier ist der Prozess des Austauschprogramms beschrieben und Sie können hier überprüfen, ob ihr Gerät betroffen ist. Sollte Ihr Gerät betroffen sein, warnt der Hersteller davor, das Tablet weiter zu nutzen.

Natürlich stehen wir Ihnen auch hier zur Seite, wenn Sie Fragen zum Austauschprogramm haben. Hierfür kommen Sie am Besten mit dem Gerät in unser Kundendienstbüro in der Vegesacker Str. 52 in Bremen/Walle vorbei.

Tipps zur Akkupflege – so erhöhen Sie die Kondition ihrer Geräte

Leere Akkus sind ein Dauerärgernis für viele Anwender. Gerade die modernen Handys beschweren sich gerne, dass der Stromsspeicher wieder vor der Ebbe steht. Und eine Steckdose ist dann oft nicht in Sicht.

Leere Akkus sind ein Dauerärgernis für viele Anwender. Gerade die modernen Handys beschweren sich gerne, dass der Stromsspeicher wieder vor der Ebbe steht. Und eine Steckdose ist dann oft nicht in Sicht.

Da Akkus auch zu den Verschleißteilen der aktuellen Geräte zählen, gehen sie auch früher oder später kaputt. Heutzutage finden sich in den meisten Geräten sogenannte Lithiun-Ionen-Akkus. Diese Akkus sind für 500 bis 1000 Ladezyklen ausgelegt. Danach geht die Kondition des Akkus meist in den Keller.

In den Gebrauchsanweisungen für die Geräte gibt es meist umfassende Infos rund um einen sicheren und einer langlebigen Einsatz des Akkus.

Es gibt drei Dinge, welche die Lebenszeit eines Akkus beeinflussen können.

1. Der Temperaturbereich

Akkus sollten im Temperaturbereich von 10-35 Grad betrieben werden. Deshalb sollten die Akkus vor direkter Sonneneinstrahlung geschützt werden. Auch kann das Dauerladen eines Akkus zu einer Überhitzung führen und somit den Akku schädigen. Deswegen empfehlen wir unsere Kunden beim stationären Betrieb eines Notebooks den Akku auszubauen und nicht im Gerät verbaut zu lassen.

Dann empfehlt es sich, den Akku in einem Temperaturbereich zwischen 15 und 25 Grad bei einem Ladezustand zwischen 40-60 % gelagert werden. Hierbei gilt zu beachten, dass ein Akku pro Tag ca. 1 % seines derzeitigen Ladezustands verliert und zwischendurch mal in Betrieb genommen werden sollte. Sonst kann es zu einer Tiefenentladung kommen, welche für den Akku tödlich sein kann.

2. Die Sache mit dem Aufladen

Ein Aspekt, der kaum bekannt ist: Das volle Aufladen seines Akkus ist nicht gut für die Lebensdauer. So ist es für den Akku gesünder, wenn man ihn in einem Bereich zwischen 40 – 80 % betreibt. Dauerhaft hohe Ladezustände können dann im schlimmsten Fall den Akku schaden.Schnellladegeräte sind zwar praktisch, aber auf Dauer Gift für den Akku. Wenn es die Zeit zulässt, dann lieber normale Netzteile verwenden. Der erhöhte Ladestrom bei den Schnellladegeräten könnend den Akku auch schaden. Den gefürchteten Memory-Effekt kann den modernen Akkus nicht mehr treffen. Die Lithium-Ionen-Akkus sind davon nicht mehr betroffen.

3. Die Verwendung der Geräte

Im Alltagsgebrauch sollte man den Energieverbrauch im Auge behalten. Hier kann man die Akkulaufzeit über den Tag strecken in dem man unnötige Funktionen wie z.B. Bluetooth und WLAN ausschaltet, wenn man sie nicht benötigt. Auch kann es eine ganze Menge bringen, wenn man die Bildschirmbeleuchtung des Gerätes ein wenig runter regelt. Ein positiver Effekt bekommt man auch, wenn man ungenutzte Programme komplett schließt und Datenträger, welche nicht genutzt werden, vom Gerät entfernt.

Generell sollte man bei Akkus beachten, dass man sie nicht kurz schließt. Dies kann nicht nur den Akku zerstören, sondern im schlimmsten Fall zu einem Brand führen.

Sollten für Sie diese Tipps zu spät kommen, kümmern wir uns gerne um einen Austauschakku. Sprechen Sie und einfach an.

Trendwende im E-Mailversand – Endlich wieder mehr richtige E-Mails

Nach 12 Jahren mehr Spammails als normale Nachrichten im Internet scheint nun eine Wende zu bestehen. Laut Symantec, einen Sicherheitshersteller (Norton Antivirus), wurden im Juni nur 49,7 % aller Mails im Internet als unerwünschte Werbung erkannt. Dies bedeutet, dass über 50 % der Mails „echt“ waren.

Nach 12 Jahren mehr Spammails als normale Nachrichten im Internet scheint nun eine Wende zu bestehen. Laut Symantec, einen Sicherheitshersteller (Norton Antivirus), wurden im Juni nur 49,7 % aller Mails im Internet als unerwünschte Werbung erkannt. Dies bedeutet, dass über 50 % der Mails „echt“ waren.

Vor rund 6 Jahren sah das noch ein wenig anders aus – dort sprachen wir von 90 % Mails rund um das Thema Viagra, Sex und Gewinnspiele.

Ein Grund für den Rückgang könnte sein, das die Strafverfolgungsbehörden in Zusammenarbeit mit Technologieunternehmen die Täter verfolgen und auch in letzter Zeit einige sogenannte „Botnetze“ abschalten konnten.

Allerdings scheint diese gute Nachricht auch ihre Schattenseite mitzubringen. Während der Spam nachlässt, scheinen die Angreifer nun eher auf Klasse statt Masse zu setzen. So sind in den letzten Jahren die Angriffe durch gezielte Phishingattacken ersetzt zu werden. Hier wird versucht mit täuschend echten Mails von großen Firmen an Daten wie z.B. Onlinebanking zu kommen. Auch sind es immer mehr Unternehmen oder auch Behörden, die mit dem Problem zu kämpfen haben.

Auch wird nun mit sogenannter „Ransomware“ versucht, Dateien auf dem Computer zu verschlüsseln, um sie anschließend gegen ein Lösegeld wieder frei kaufen zu lassen. So wundert es auch nicht, dass im Juni gleichzeitig ein Rekordhoch an neuer Schadsoftware gemessen wurde.

Sprechen Sie uns gerne an, wenn Sie wissen möchten, wie Sie sich effektiv vor solchen Angriffen schützen können.