Neuer Trojaner täuscht Fehlüberweisungen vor

Manchmal muss ich auch mal staunen… Als mich vor Gisela W. anrief und mich wegen einer ungewöhnlichen Meldung beim Onlinebanking hinweist: „Beim Onlinebanking ist gerade ein Fenster aufgegangen, dass eine Fehlüberweisung von vom Finanzamt getätigt wurde. Herr Stelljes, ist so etwas normal?“

Manchmal muss ich auch mal staunen… Als mich vor Gisela W. anrief und mich wegen einer ungewöhnlichen Meldung beim Onlinebanking hinweist: „Beim Onlinebanking ist gerade ein Fenster aufgegangen, dass eine Fehlüberweisung von vom Finanzamt getätigt wurde. Herr Stelljes, ist so etwas normal?“

So etwas ist in der Regel nicht normal und gehört habe ich so etwas auch noch nicht. Entsprechend habe ich Frau W. darauf hingewiesen und gefragt, ob ich mich per Fernwartung mal draufschalten kann, um mir das genauer anzuschauen. Wenige Augenblicke später konnte ich mir die Meldung auch anschauen. „Achtung! Das Finanzamt hat eine Fehlüberweisung getätigt. Bitte Klicken Sie auf folgenden Link für die Rücküberweisun“ Stand da in großen Buchstaben.

Dies fand ich Merkwürdig. Jedoch bestätigte mir meine Kundin, dass es einen erhöhten Betrag auf dem Konto gäbe. Mir kam das recht seltsam vor und hab mich kurz schlau gemacht. In der Tat hier stimmt etwas nicht, diese Masche wird von einem Trojaner benutzt um Gelder zu versenden.

Mein Rat an Frau W. war ganz klar, sofort abbrechen, Computer aus und die Bank informieren. Der Computer kommt die Tage in die Werkstatt zur Virendesinfektion. Aber für mich wieder einmal eine neue Masche von Betrügern, worüber ich gerne Aufkläre…

Spyware – Aufklärung über Toolbars und andere Spioniersoftware

Zu der leidigen Praxis der meisten EDV-ler dürfte die Spyware sein. Hier sprechen wir in der Regel nicht direkt von Computerviren, wie man sie sonst so kennt. Das Problem der Spyware ist, dass die Art der Software komplett legal ist und der Nutzer auch zustimmt, das diese Software installiert werden darf.

Zu der leidigen Praxis der meisten EDV-ler dürfte die Spyware sein. Hier sprechen wir in der Regel nicht direkt von Computerviren, wie man sie sonst so kennt. Das Problem der Spyware ist, dass die Art der Software komplett legal ist und der Nutzer auch zustimmt, das diese Software installiert werden darf.

Was ist Spyware eigentlich?

Das Wort Spyware setzt sich aus dem englischen Wort Spy (Spion) und ware (ware, eine gängige Bezeichnung im Computerbereich z.B. Hardware, Software) zusammen. Diese Software wird meist von Unternehmen erstellt um die Gewohnheiten der Nutzer noch besser kennenzulernen, ergo auszuspionieren, um anschließend mit gezielter Werbung noch mehr Umsatz zu machen. Leider wird diese Art der Software immer hartnäckiger, so dass es auch für erfahrene Benutzer immer schwerer wird, diese wieder loszuwerden.

Was für Folgen kann es haben, wenn sich Spyware auf meinen Computer einnistet?

Zu Beginn gehen die meisten Spywareprogramme hin und tragen Daten über den Benutzer zusammen. Die Daten können aus dem Surfverhalten generiert werden oder auch andere Nutzungsverhalten am Computer beinhalten. So gehen die meisten Spywarevertreter hin und protokollieren die Webseiten, welche man besucht, wo man etwas bestellt oder welche Reiseziele man sich anschaut…

Diese Daten werden nun von den Unternehmen, welche die Spyware in den Verkehr gebracht haben, analysiert und anschließend kann es passieren, dass die Startseite des Internetbrowsers geändert wird oder es zu Werbeeinblendungen kommt. Dies ist in der Regel erst einmal nur nervig, hat aber soweit keine weiteren Konsequenzen.

Problematisch wird es, wenn die Spyware unseriöse Werbung einblendet und man so Gefahr läuft, sich z.B. einen echten Schädling auf die Festplatte zu holen. Auch können die Funktionen der Spyware Sicherheitslücken aufweisen, die ein Angreifer für sich nutzen kann.

Woran kann ich erkennen, ob sich Spyware auf meinen Computer befindet?

Spyware hat leider mit der Zeit immer raffiniertere Funktionen bekommen. So ist ein Teil der Spyware in der Lage sich zu tarnen, so dass man z.B. beim Blick in den Taskmanager von Windows keine Angaben dazu findet. Allerdings gibt es einige Hinweise, die auf Spyware deuten. Hierzu zählen

- Sie finden in Ihren Lesezeichen Seiten, welche Sie nie eingetragen haben,

- die Startseite auf Ihren Computer hat sich ohne Ihr zutun verändert,

- der PC wird immer langsamer,

- Es kommt zu Werbeeinblendungen auf den Internetseiten, die mit der eigentlichen Seite überhaupt nichts zu tun haben,

- Ihre Sicherheitssoftware schlägt aus und meldet untypisches Verhalten.

Allerdings sind dies nur Hinweise. So gibt es auch Spyware, welche keine der 5 Punkite erfüllt.

Was kann ich als Anwender dagegen tun?

Gute Antivirensoftware bringt glücklicherweise schon eine Spywareerkennung mit. Allerdings ist diese auch nicht sehr zuverlässig. Das Problem ist wie Anfangs ja schon erwähnt, dass der Nutzer in der Regel der Installation der Spyware zustimmt.

Wenn Sie sich Software aus dem Internet herunterladen, sollten Sie ausschließlich seriöse Anbieter nutzen, z.B. der Entwickler der Software. Wenn Sie Software installieren, nicht einfach immer nur auf „Weiter“ klicken, sondern auch mal lesen, was da eigentlich installiert werden soll.

Wenn sich die Spyware erst einmal eingenistet hat, sollte hier jemand einen Blick drauf werfen, der sich mit so etwas auskennt. Im Internet gibt es zwar schon einige Software, die die Spyware vom Computer vertreibt, allerdings zeigt meine Praxis, dass man hier nur von einer groben Reinigung sprechen kann und in vielen Fällen noch einiges an Feinarbeit erst dafür sorgt, dass der Computer wieder frei von Spionen wird.

Donnerschlag: Der Umgang mit Gewitter und Computer

Ich habe jetzt innerhalb von 2 Wochen 4 Blitzschlageinsätze hinter mir. Wundern tut es mich dabei nicht wirklich. Ein Blick nach draußen zeigt ein chaotisches Wetter. Von einem Tornado, welcher vor einigen Tagen durch Norddeutschland gefegt, oder Kunden die mir am Telefon berichten, dass dicke Hagelkörner gerade den Blick auf die andere Straßenseite verdecken war so ziemlich alles dabei.

Ich habe jetzt innerhalb von 2 Wochen 4 Blitzschlageinsätze hinter mir. Wundern tut es mich dabei nicht wirklich. Ein Blick nach draußen zeigt ein chaotisches Wetter. Von einem Tornado, welcher vor einigen Tagen durch Norddeutschland gefegt, oder Kunden die mir am Telefon berichten, dass dicke Hagelkörner gerade den Blick auf die andere Straßenseite verdecken war so ziemlich alles dabei.

Leider sind Computer und allgemein technische Geräte eher empfindlich, wenn es zu Überspannungen um Stromnetz kommt. Glücklicherweise gibt es aber Möglichkeiten, wie man solche Schäden vorbeugen kann.

Generell sollte man bei Gewitter alle Elektrogeräte aus der Steckdose ziehen. Aber mal ehrlich, wer macht das schon? Ich kann z.B. auch nicht hingehen und meine Arbeit einstellen, nur weil es draußen gerade ein wenig blitzt. Und man ist ja auch nicht unbedingt immer zu Hause, wenn, das Gewitter naht.

Glücklicherweise gibt es aber auch hier Möglichkeiten, den großen Schaden abzuwenden. Im Fachhandel sind Steckdosen mit Schutzschaltung erhältlich. Diese Steckdose sind in der Lage, Überspannungen abzufangen, so dass in den meisten Fällen die Steckdose nicht mehr funktioniert, aber die angeschlossenen Geräte verschont bleiben.

Es gibt sogar Steckdosen, welche eine Art Versicherung haben. Sollte den Geräten an der Leiste dennoch etwas passieren, sind sie versichert. Dies ist eine Bedingung, auf welche ich achte, wenn ich mit Steckdosen mit solchen Funktionen kaufe. Es gibt ganz billige Steckdosen, welche so etwas nicht mitbringen. Ärgerlich wird es, wenn hier die Technik versagt und ich anschließend im Regen stehe. Dann war selbst die billigste Steckdose viel zu Teuer.

Ein Punkt, welcher aber auch gerne vergessen wird ist, dass die Überspannung aber nicht nur in der Steckdose lauert. So kann eine für das Gerät tödliche Überspannung auch z.B. über das Telefonnetz kommen. Aber auch hier gibt es Steckdosen, die passende Filter für Telefon oder Antennenleitungen mitbringen.

Ich vermute zwar, dass mir eine solche Steckdose bei einem direkten Treffer von einem Blitz auch nicht wirklich hilft, aber zumindest bin ich sicherer, wenn der Blitz in der Nähe einschlägt und sich in der Nachbarschaft verteilt…

Java und Flash – was nervt mich hier eigentlich immer wegen Updates?

Frau Jahn ist genervt. Dauernd will der Computer Updates machen und sie weiß einfach nicht, was der Computer von ihr will. Leider entscheidet sich Frau Jahn dann irgendwann für die schlechteste Lösung – die Meldungen einfach ignorieren. So wie es Frau Jahn geht, geht es vielen unseren Kunden. Dauernd ploppen Meldungen von Java und Adobe Flash auf.

Frau Jahn ist genervt. Dauernd will der Computer Updates machen und sie weiß einfach nicht, was der Computer von ihr will. Leider entscheidet sich Frau Jahn dann irgendwann für die schlechteste Lösung – die Meldungen einfach ignorieren. So wie es Frau Jahn geht, geht es vielen unseren Kunden. Dauernd ploppen Meldungen von Java und Adobe Flash auf.

Wieso das so ist und was die Programme machen, möchte ich im heutigen Blogeintrag einmal erklären.

Auf vielen Rechnern sind die Programme Java und Flash installiert. Sie gehören nicht zu Windows, haben sich aber als Standard für viele (Internet-)Anwendungen entwickelt.

So wird Flash gerne genommen, um Internetspiele möglich zu machen. Auch für Videos oder Werbung spielt Flash eine wichtige Rolle. Ohne diese Erweiterung geht vieles im Internet einfach nicht. Die Software bietet Entwicklern die Möglichkeit auf recht einfache Art Internetanwendungen zu programmieren, welche dann betriebssystemunabhängig funktionieren. Daher kann man die Inhalte z.B. sowohl auf einen Windowscomputer als auch auf einen Applecomputer abspielen.

Ähnlich verhält es sich mit Java. Hier gehen wir aber noch ein Schritt weiter. In Java können komplette Programme geschrieben sein, welche nicht einmal eine Internetverbindung benötigen. Auch hier ist es für die Softwareentwickler möglich, Programme ohne viel Aufwand auf verschiedene Betriebssysteme zum laufen zu bekommen.

Aufgrund dieser Tatsachen konnten sich sowohl Flash als auch Java im Laufe der Jahre durchsetzen und sind somit auf fast jeden Computer installiert. Was sich allerdings auf den ersten Blick als Segen für den Computer anhört, mutierte leider aber auch zum Fluch.

Wegen der hohen Verbreitung einer solchen Software und auch die Möglichkeit, hierüber andere Programme auszuführen, haben sich einige Kriminelle gedacht, dass man diese Software doch wunderbar für Angriffe nutzen kann um z.B. Viren zu verteilen. Entsprechend sind solche Leute auch aktiv, um Schwachstellen in der Software zu finden.

Deswegen sind die Entwickler von Flash und Java auch regelmäßig dabei, neue Schwachstellen in der Software zu entschärfen. Das Ergebnis sind die regelmäßigen Updatemeldungen der Programme.

„Wenn Sie solche Programme auf den Computer haben, sollten Sie auf jeden Fall die Updates immer einspielen, da Sie sich sonst zur Zielscheibe für Angreifer machen!“ rät René Stelljes, Gründer vom RS IT-Service.

Welche Alternativen gibt es?

Beim Thema Flash sieht es aktuell ein wenig schwierig aus. Zuviel ist aktuell im Internet noch darauf ausgelegt. Technisch gesehen kann das meiste der Funktionen von Flash direkt im Browser umgesetzt werden, leider sind aber viele Internetseitenbetreiber nicht bereit, die Umstellung auf das sogenannte „HTML 5“ vorzunehmen. So lange dies der Fall ist, kommen wir an Flash nicht vorbei.

Eine Möglichkeit den Updatemeldungen von Flash zu entgehen wäre hier der Browser „Chrome“ von Google. Dieser bringt ein eingebautes Flash mit und wird automatisch mit den Browser im Hintergrund aktualisiert. Nutzer von anderen Browsern bleibt erst einmal nichts übrig, als sich mit den Updates von Flash anzufreunden.

Beim Java sieht es ein wenig anders aus. Die Verbreitung von Java für Computersoftware scheint weniger zu werden und einige Programme, welche vor einiger Zeit noch Java benötigten, kommen nun ohne diese Software klar. „Vor einigen Jahren war Java noch Pflicht auf dem Computer,“ erklärt Stelljes: „Dies hat sich zum Glück geändert und deswegen installieren wir diese Software auch nicht mehr, wenn wir eine Neuinstallation vornehmen.“

So sollte jeder Benutzer prüfen, ob er die Software wirklich benötigt und ggf. deinstallieren. Somit ersparen Sie sich die nervigen Updatemeldungen, welche bei Java ja auch ein wenig komplex zu installieren sind, sondern sorgen auch für ein ganzen Stück mehr Sicherheit auf Ihren Computer.

CryptXXX – der Features der neuen Generation der Verschlüsselungstrojaner

EIne Variante der Verschlüsselungstrojaner ist in Rente gegangen. So ist ein Masterschlüssel aufgetaucht, welcher die Dateien des Verschlüsselungstrojaner TeslaCrypt entschlüsseln kann. So toll diese Nachricht für einige unserer Kunden sein mag, umso mehr ist es doch wieder erstaunlich, wie hier die Entwicklung weitergeht.

EIne Variante der Verschlüsselungstrojaner ist in Rente gegangen. So ist ein Masterschlüssel aufgetaucht, welcher die Dateien des Verschlüsselungstrojaner TeslaCrypt entschlüsseln kann. So toll diese Nachricht für einige unserer Kunden sein mag, umso mehr ist es doch wieder erstaunlich, wie hier die Entwicklung weitergeht.

So ist der Trojaner CryptXXX aufgetaucht. „Dieser Trojaner verschlüsselt nicht nur die Dateien auf den Rechner, sondern sperrt auch noch den kompletten Computer mit einen Sperrbildschirm!“, stellt René Stelljes, Inhaber des RS IT-Services, fest und ergänzt: „Zudem ist der Schädling in der Lage bestimmte Systemaktivitäten zu erfassen, welche dafür sorgen, dass der Trojaner die Verschlüsselung anhält und anschließend wieder beginnt.“

Wenn der Rechner infiziert wurde, wird ein Lösegeld von mehr als 400 € verlangt. Betroffen sind wohl wieder mal nur Windows-Rechner. Der Trojaner lässt sich auch nicht in virtuellen Umgebungen starten, was die Analyse der Schadsoftware wohl erschweren soll.

Verteilen tut sich dieser Schädling über SPAM-Emails und Webseiten, welche den Rechner angreifen. Um sich hier zu schützen empfehlen wir eine aktuelle Antivirenlösung und zudem ein Rechner, welcher auf den alle aktuellen Updates aufgespielt sind.

Und auch hier werden wir nicht müde, darauf hinzuweisen, dass eine vernünftige Datensicherung hier Gold wert sein kann! Wie das geht, haben wir in diesem Video einmal erklärt…

Lukrative Verschlüsselungstrojaner – jeder Dritte zahlt!

Vor einigen Tagen haben wir auf die neuesten Entwicklungen im Verschlüsselungstrojaner-Bereich berichtet. Nun bin ich auf einer Umfrage von Bitdefender gestoßen, welche ich recht interessant finde. Laut dieser Umfrage nimmt die Verbreitung dieser sogenannten „Ransomware“ massiv zu. So sind in Deutschland bereits über 3 Millionen Internet-Nutzer betroffen und rund 33 Prozent der Opfer zahlen das Lösegeld.

Vor einigen Tagen haben wir auf die neuesten Entwicklungen im Verschlüsselungstrojaner-Bereich berichtet. Nun bin ich auf einer Umfrage von Bitdefender gestoßen, welche ich recht interessant finde. Laut dieser Umfrage nimmt die Verbreitung dieser sogenannten „Ransomware“ massiv zu. So sind in Deutschland bereits über 3 Millionen Internet-Nutzer betroffen und rund 33 Prozent der Opfer zahlen das Lösegeld.

Und auch Nutzer, welche bisher noch nicht von diesen Schädlingen befallen wurden, sind zu 36 Prozent bereit das Lösegeld für die Daten zu bezahlen. Hier scheint die Schmerzgrenze bei 211 € im Schnitt zu liegen.

„Ich finde diese Zahlen sehr interessant und kann unseren Kunden nur von dem Zahlen solcher Lösegelder abraten. Zum einen sorgt jede Zahlung dafür, dass die Kriminellen, welche hinter diesen Schädlingen stecken, aufgemuntert werden weiter zu machen und zum zweiten ist mir aus meiner Praxis bisher kein Fall bekannt, in dem das Lösegeld wirklich die Daten wieder gebracht hat!“, mahnt René Stelljes, Inhaber des RS IT-Service. „Ein solides BackUp der wichtigen Daten ist die wesentlich sinnvollere Investition und in der Regel auch günstiger, als das Lösegeld der Trojaner.“

Opfer von Verschlüsselungstrojaner sollten sich sofort an einem Fachmann wenden. Dieser kann in vielen Fällen helfen und je nach Schädling gibt es gute Chancen die Daten wieder lesbar zu machen.

Kurz notiert: Ich liebe dieses Bild von Dir – Neue Facebook-Phishing-Methode

„Ich liebe dieses Bild von Dir!“ – wer eine solche Nachricht auf Facebook erhält, bei denen sollten ab sofort die Alarmglocken klingeln. In der Nachricht wird wird einen vorgegaukelt, dass ein alter Freund sich meldet. In der Nachricht befindet sich ein Link, welcher einen vermeintlich zum LogIn von Facebook weiterleitet.

„Ich liebe dieses Bild von Dir!“ – wer eine solche Nachricht auf Facebook erhält, bei denen sollten ab sofort die Alarmglocken klingeln. In der Nachricht wird wird einen vorgegaukelt, dass ein alter Freund sich meldet. In der Nachricht befindet sich ein Link, welcher einen vermeintlich zum LogIn von Facebook weiterleitet.

Wer sich nun auf dieser Seite versucht sich bei Facebook anzumelden, gibt seine Daten in die Hände von Kriminellen. Die Täter können nun Zugriff auf das Facebook-Konto erhalten.

Im Zweifelsfall sollten Sie keinen Link in solchen Nachrichten folgen, sondern die Webseite, auf die sie geschickt werden sollen, per Hand in das Adressfeld des Webbrowsers eingeben.

Die neue Generation der Verschlüsselungstrojaner – langsam wird es kreativ

Während sich die bisherigen Verschlüsselungstrojaner immer hin gegangen sind und ausschließlich nur private Dateien verschlüsselt haben, hat sich in der letzten Zeit hier doch einiges getan. So sind 2 neue Varianten aufgetaucht, welche zum einen die komplette Festplatte verschlüsseln oder zum zweiten verschlüsselte Dateien einfach löschen.

Während sich die bisherigen Verschlüsselungstrojaner immer hin gegangen sind und ausschließlich nur private Dateien verschlüsselt haben, hat sich in der letzten Zeit hier doch einiges getan. So sind 2 neue Varianten aufgetaucht, welche zum einen die komplette Festplatte verschlüsseln oder zum zweiten verschlüsselte Dateien einfach löschen.

Der erste Vertreter hier nennt sich Petya.

Diese Variante tarnt sich bisher als Bewerbungsschreiben und soll wohl hauptsächlich Firmenrechner verschlüsseln. „Der Grund hierfür dürfte auf der Hand liegen. Während es für viele private Nutzer nur ärgerlich ist, wenn die Daten, welche auf den Computer gespeichert sind, unbrauchbar gemacht werden, kann Dies für Unternehmen schon einmal die Existenz bedeuten“, schätzt René Stelljes, Inhaber des RS-IT-Service, die Situation ein.

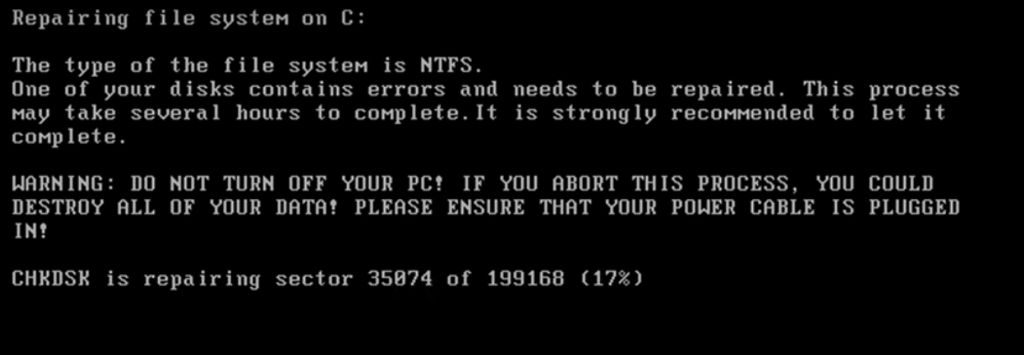

Wenn ein Opfer den Virus versehentlich startet, gibt es nach einiger Zeit einen Absturz von Computer. Nach dem Neustart des Computers scheint der CheckDisk nun die Festplatte zu prüfen. Leider ist dieses Prüfen in Wirklichkeit ein verschlüsseln der Festplatte.

„Solange der Trojaner nur ausgeführt wurde und der Neustart nicht ausgeführt wurde, gibt es noch relativ geringen Schaden.“ meint René Stelljes, „hat aber der Computer mit der Verschlüsselung angefangen, haben wir ein wirkliches Problem. Glücklicherweise gibt es aber für die aktuelle Version des Trojaners eine Möglichkeit, die Festplatte wieder zu entschlüsseln.“

Im Klartext heißt das also: Wenn Sie den Verdacht haben, dass dieser Trojaner gerade den Computer zum Absturz gebracht hat, sollten Sie sofort den Computer ausschalten und einen Fachmann zu Rate ziehen. Diesen sollten Sie über den Verdacht aufklären, nicht das bei der Systemüberprüfung die Verschlüsselung durchgeführt wird. Die Festplatte wieder zu entschlüsseln ist zwar aktuell möglich, aber mit einen recht hohen Aufwand verbunden.

Der zweite im Bunde: Jigsaw

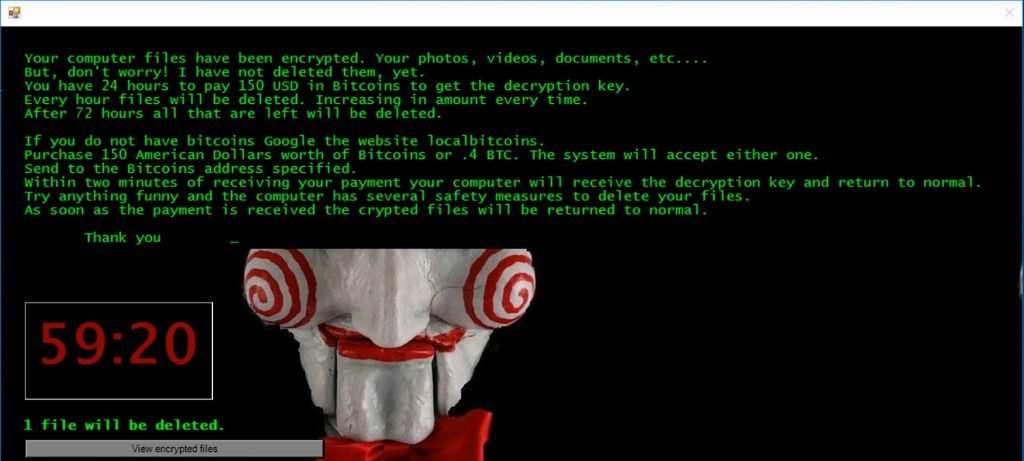

Der Jigsaw-Trojaner ist von der Idee her um einiges kritischer zu beurteilen. Dieser Schädling geht nicht nur hin und verschlüsselt die Dateien, sondern er setzt den Benutzer unter Druck. Denn er verschlüsselt nicht nur die Dateien auf dem Computer, sondern löscht sie auch nach einer bestimmten Zeit.

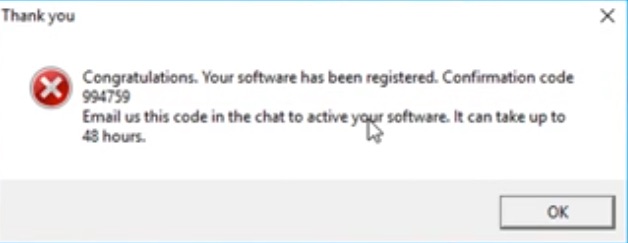

Unser „Testexemplar“ gibt nach dem starten eine Meldung aus, dass angeblich eine Software registriert wurde und wir einen Registrierungsschlüssel per Mail erhalten. Vermutlich soll diese Meldung den Benutzer nur verwirren und von der Hintergrundaktivität des Rechners ablenken. In Wirklichkeit geht Jigsaw hin und durchsucht die Festplatte nach Dateien, welche verschlüsselt werden können.

„Dieser Virus schreibt sich tief ins System ein, damit er auch immer wieder gestartet wird, wenn der Benutzer den Rechner z.B. neustartet. Von daher sollte man bei dem Virus den Rechner hart ausschhalten (Anm. der Redaktion: Also nicht herunterfahren, sondern den Einschaltknopf solange gedrückt halten, bis der Rechner ausgeht oder den Netzstecker ziehen) und auf keinen Fall neustarten,“ warnt Stelljes.“Dieser Schädling erkennt den Neustart und bestraft dieses Verhalten mit dem Löschen von 1000 Dateien!“

Und so Verhält sich der Rechner: Nachdem der Schädling alle Dateien verschlüsselt hat, öffnet sich ein Fenster mit weiteren Anweisungen.

Man wird aufgefordert ein Lösegeld in Bitcoins zu zahlen und es läuft ein Countdown. Zusätzlich weißt der Schädling darauf hin, dass jetzt jede verstreichende Stunde jeweils eine Datei gelöscht wird. Ein Neustart des Rechners kostet 1000 Dateien und nach 72 Stunden wird mal eben alles übrige gelöscht. Dieses Verhalten soll wohl dazu dienen, das Opfer zu schnellen Handlungen zu bewegen.

René Stelljes kann hierzu aber vorerst Entwarnung geben: „Der Jigsaw-Trojaner nutzt aktuell glücklicherweise eine recht einfache Verschlüsselung, so dass die Chancen gut stehen, die verschlüsselten Dateien wieder herstellen zu können. Wichtig hierbei ist aber, dass sie noch nicht gelöscht wurden!“.

Die Moral der Geschichte

Wir können jedem Opfer von Verschlüsselungstrojanern nur empfehlen, sich sofort fachkundige Hilfe zu holen, wenn sich auf den Rechner wichtige Dateien befinden. Bei Schädlingen die damit drohen, Dateien zu löschen kann ein sofortiges Ausschalten des Rechners erst einmal schlimmeres verhindern und der Fachmann kann versuchen, die wichtigen Dateien zu sichern, bevor die Dateien für immer gelöscht werden.

Besser ist aber ein BackUp, welches alle wichtigen Daten noch einmal beinhaltet. „Das BackUp sollte aber vom Rechner getrennt aufbewahrt werden, da die Verschlüsselungstrojaner auch in der Lage sind BackUps zu verschlüsseln oder sogar komplette Netzwerklaufwerke,“ warnt René Stelljes und ergänzt, „Wir raten unseren Kunden zu unserem Managed Backup. Mit unserer Backup-Lösung sind die Daten vor solchen Schädlingen sicher!“

Antivirensoftware mit Lücken – Comodo Internet Security

Antivirensoftware gehört auf jeden Rechner drauf. Dies ist soweit auch richtig. Auch wenn ein Antivirenprodukt keine 100%-tige Sicherheit bieten kann, so ist es doch gerade für den Ottonormalanwender wichtig, eine Software zu nutzen, welche bestimmte Sicherheitsaufgaben übernimmt.

Antivirensoftware gehört auf jeden Rechner drauf. Dies ist soweit auch richtig. Auch wenn ein Antivirenprodukt keine 100%-tige Sicherheit bieten kann, so ist es doch gerade für den Ottonormalanwender wichtig, eine Software zu nutzen, welche bestimmte Sicherheitsaufgaben übernimmt.

Dennoch, und hier gebe ich den EDV-Experten recht, welche gegen Antivirenlösungen wettern, sollte man auf keinen Fall sage:“Ich habe ein Antivirenprodukt, mit kann nichts passieren.“ Umso schlimmer finde ich es, wenn eine Software Funktionen verspricht und gleichzeitig extreme Sicherheitslücken beinhaltet.

So ist dies aktuell bei Comodo Internet Security. Diese Software verspricht, dass man sich im Internet gefahrlos bewegen kann, da die Internetprogramme in einer sogenannten „Sandbox“ bewegen. Sie Sandbox ist ein Bereich in dem keine Veränderungen am eigentlichen System vorgenommen werden können. Es ist zwar Möglich Dateien in der Sandbox zu ändern, aber diese bleiben in der Sandbox und wenn ein Schädling sich hier ausführt, bleibt auch dieser in der Sandbox und kann nicht das komplette System infizieren – theoretisch.

Dummerweise liefert Comodo Internet Security gleich eine Hintertür mit, mit der ein Angreifer recht einfach aus dieser Sandbox ausbrechen kann. Dies geschieht mit der Software „GeekBuddy“, welche Comodo praktischerweise gleich mitliefert.

Diese Software ist eine Fernwartungslösung und soll dafür sorgen, dass der Support von Comodo sich bei Problemen auf den Rechner schalten kann um den Nutzer zu helfen. Eigentlich kein Problem, denn nach einem ähnlichen Prinzip arbeitet auch unsere Fernwartung. Leider versäumt es Comodo aber, den Nutzer hierüber explizit aufzuklären und im Gegensatz zu unserer Standardlösung ist der GeekBuddy immer aktiv und wartet auf Verbindung.

Um zu verhindern, dass sich jeder einfach auf den GeekBuddy aufschaltet, hat Comodo ein Passwort hier eingebaut und nun kommen wir zum wirklichen Problem:

Das Kennwort wird anhand der Festplatte generiert und beträgt dann 8 Zeichen. Diese wichtigen Daten können von jedem Benutzer ohne Probleme ausgelesen und verwendet werden. Für den Benutzer kann das folgendes Bedeuten:

Sie surfen im Internet und werden erfolgreich angegriffen. Die Schadsoftware ist nun in der Sandbox. Nun geht die Software hin und liest sich die Daten der Festplatte aus, generiert sich nun das Passwort und baut eine Verbindung zum GeekBuddy auf. Nun kann der Rechner ohne Sandbox manipuliert werden und die Sandbox ist komplett überflüssig.

Bei Google Security gibt es hierzu einen ausführlichen Bericht.

Sollten Sie Comodo als Antivirenlösung einsetzen, sollten Sie den Geekbuddy wieder deinstallieren oder den Dienst ausschalten, sodass es keine Möglichkeit gibt, diese Schwachstelle auszunutzen.

Wenn Sie hierbei Hilfe benötigen oder verunsichert sind, welche Sicherheitssoftware die richtige für Sie ist, stehen wir Ihnen gern zur Verfügung.

Top 20 der schlechtesten Kennwörter 2015 – so sollten Sie es nicht machen

Auch wenn es immer heißt: „Traue keine Statisktik, welche Du nicht selbst gefälscht hast“, gucke ich mir solche Werte immer gerne an. Die Experten vom Hasso-Plattner-Institut haben sich die am meisten geknackten Kennwörter 2015 einmal analysiert.

Auch wenn es immer heißt: „Traue keine Statisktik, welche Du nicht selbst gefälscht hast“, gucke ich mir solche Werte immer gerne an. Die Experten vom Hasso-Plattner-Institut haben sich die am meisten geknackten Kennwörter 2015 einmal analysiert.

Im Jahr 2015 konnten die Sicherheitsexperten 35 Millionen Fälle von Identitätsdaten in der Welt aufspüren. Ein Großteil hiervon waren Kennwörter. Diese haben Kriminelle in einschlägige Foren veröffentlicht. Somit konnten die Experten vom Institut auf 233 Millionen Passwörter um Klartext zugreifen und konnten eine Hitliste erstellen.

Und hier ist Sie nun, die ultimative Hitliste:

- 123456

- 123456789

- 12345678

- password

- qwerty (in Deutschland dürfte hier qwertz weiter verbreitet sein)

- adobe123

- 1234567

- 111111

- 12345

- 1234567890

- 123123

- iloveyou

- 000000

- 1111111

- abc123

- photoshop

- 1234

- 654321

- qwertyuiop

- princess

Laut dieser Liste sieht man ganz klar, das nur Zahlen eine schlechte Wahl für ein sicheres Kennwort sind. Auch fällt auf, dass Vornamen und Begriffe aus dem Wörterbuch gerne verwendet werden.

Doch wie macht man es besser?

Ein sicheres Kennwort sollte lang sein. Laut dem Bundesamt für Sicherheit in der Informatinstechnik (BSI) sollten es mindestens 8 Zeichen sein. Diese Zeichen sollten aus Groß- und Kleinbuchsteben, Sonderzeichen und Zahlen bestehen.

Das BSI rät darüberhinaus, dass das Kennwort nicht in Wörterbüchern vorkommt. Namen von Freunden, Familienmitgliedern und Haustieren sind ebenfalls Tabu. Gängige Tastenfolgen wie z.B. qwertz sind auch unsicher.

Auch sollten Sie das Kennwort nicht notieren. Auch wenn dies bei kryptischen Kennwörtern recht schwer ist. Besser wie notieren ist die Möglichkeit mit spezieller Software das Master-Kennwort verschlüsselt auf den Rechner zu speichern. Auch sollte man davon absehen, Kennwörter per E-Mail zu versenden.

Voreingestellte Kennwörter sollten Sie im jeden Fall auch ändern, auch wenn sie auf den ersten Blick sicher erscheinen.

Außerdem sollten Sie verschiedene Kennwörter verwenden. Somit haben Sie im Falle eines Fremdzugriffes auf Ihre Daten den Angreifer nicht alle Türen geöffnet. Als Faustregel sollte gelten, dass jeder Account ein eigenes sicheres Kennwort hat.

In einem früheren Artikel haben wir schon einmal eine Methode vorgestellt, wie man sichere Kennwörter generieren kann. Den Artikel finden Sie hier.