Der Weg ins BIOS

Das Basic Input Output System (BIOS) ist ein wichtiger Bestandteil eines Computers. Hier werden grundlegende Einstellungen am Computer vorgenommen. Diese Einstellungen werden von Computer nach dem Anschalten als erstes geladen und sorgen dafür, das der Computer seine Hardware erkennt und weiß wie er sie anzufragen hat. Unter anderem können hier Einstellungen wie das Startlaufwerk, Kennwörter etc. eingestellt werden. Ab und an kann es Sinn machen, dort einmal herein zu gehen und die Einstellungen zu ändern.

Das Basic Input Output System (BIOS) ist ein wichtiger Bestandteil eines Computers. Hier werden grundlegende Einstellungen am Computer vorgenommen. Diese Einstellungen werden von Computer nach dem Anschalten als erstes geladen und sorgen dafür, das der Computer seine Hardware erkennt und weiß wie er sie anzufragen hat. Unter anderem können hier Einstellungen wie das Startlaufwerk, Kennwörter etc. eingestellt werden. Ab und an kann es Sinn machen, dort einmal herein zu gehen und die Einstellungen zu ändern.

Wie komme ich nun ins BIOS?

Leider gibt es hierfür kein Patentrezept, da dies ein wenig auf den Hersteller des Computers ankommt. In der Regel müssen wir hier eine Tastenkombination drücken, sobald der Rechner eingeschaltet wird – noch bevor der anfängt, das eigentliche Betriebssystem des Computers zu starten. Einige BIOS zeigen die Taste hierfür beim Start an.

Laut unserer Erfahrung sind die häufigsten Tasten, welche gedrückt werden müssen:

- Entf. / DEL

- F2

- F12

- F8

- F10

- Esc

Im Netz konnte ich noch eine weitere Liste finden, welche Nach Hersteller sortiert ist:

- AMIBIOS/American Megatrends: Entf. / Del oder F1

- Award-BIOS: Entf. / Del oder F2 oder ESC oder STRG + ALT + ESC

- Phoenix-BIOS: Entf. / Del oder F2 oder STRG + ALT + ESC

- Acer: F2 oder STRG + ALT + ESC

- Asus: F2

- Compaq: F10

- Dell: F2

- HP: F10

- Packard Bell: F2

- Sony Vaio: F2 oder Assist-Taste

- Toshiba: ESC oder F1

Sonderfall Windows 8 und neuer

Einige Rechner, welche mit Windows 8 ausgeliefert wurden können einen mit der oben genannten Anleitung nichts anfangen. Der Computer reagiert nicht auf die Tastatureingaben beim Start des Rechners. Dafür kann man Windows anweisen, das BIOS zu öffnen.

Der leichteste Weg hierfür ist, erst einmal das Windows zu starten. Anschließend geht man mit der Maus zum rechten Bildschirmrand und wartet, dass ein Menü eingeblendet wird. Hier klickt man auf den Punkt „PC-Einstellungen ändern“.

In den PC-Einstellungen angekommen finden Sie im Bereich „Allgemein“ den Punkt „Erweiterter Start“. Hier kann der PC neu gestartet werden. Dieser Neustart startet nun ein spezielles Menü. Hier sollten Sie die Option der „Problembehandlung“ auswählen. In den „Erweiterte Optionen“ befindet sich nun der Punkt „UEFI Firmware Einstellungen“. Ein Klick auf diese Einstellungen bringt Sie nun ohne Umwege ins BIOS.

Noch eine kleine Anmerkung zum Schluss:

Neuere Computer haben ein UEFI (Unified Extensible Firmware Interface). Da die Bezeichnung BIOS aber gebräuchlicher ist, gehen wir hier nicht genauer drauf ein. Das UEFI ist quasi nur der modernere Bruder eines BIOS.

Die Sache mit der Telefonwerbung – und wie man das Problem in den Griff bekommen kann.

Möglicherweise haben Sie das auch schon erlebt. An einem entspannten Nachmittag sitzen Sie gemütlich auf der Couch und sind am relaxen. Plötzlich klingelt das Telefon. Nach dem ersten Schrecken springen Sie auf, bleiben mit dem Knie noch an der Tischkante hängen und humpeln anschließend gehetzt zum Telefon.

Möglicherweise haben Sie das auch schon erlebt. An einem entspannten Nachmittag sitzen Sie gemütlich auf der Couch und sind am relaxen. Plötzlich klingelt das Telefon. Nach dem ersten Schrecken springen Sie auf, bleiben mit dem Knie noch an der Tischkante hängen und humpeln anschließend gehetzt zum Telefon.

„Schönen guten Tag, Hier ist Frau Meier von Abzocker GmbH & Co.KG und ich möchte Sie über die gute Nachricht informieren, dass Sie bei unseren Gewinnspiel, an welchen Sie nie wirklich teilgenommen haben, gezogen wurden. Sie haben nun die Chance, wenn Sie hier irgendein Produkt kaufen, welches Sie eh nicht benötigen an unserer Ziehung über den Superjackpot teilzunehmen. Dieser wird zwar eh nicht ausgelost, aber Hauptsache, Sie gewähren uns Zugriff auf Ihr Konto damit wir unser verschwenderisches Leben weiter führen können.“ wird man dann am anderen Ende der Leitung begrüßt (oder so ähnlich).

Dieses Ärgernis hat Hans D. auch und während eines Vor-Ort-Termins sprach er mich einmal darauf an. Auch mir ist dieses Phänomen bekannt, da ich in jungen Jahren einmal an einem „Gewinnspiel“ teilgenommen habe und somit meine Ruhe an irgendwelche Abzocker verloren hatte.

Herr D. konnte sich eine Menge Tipps von mir holen, wie man das Telefon wieder schweigsamer bekommt. Jedoch ist der Prozess die Daten aus den Netzwerken der Adresshändler heraus zu bekommen ein sehr aufwändiger Prozess und kostet Zeit und viele, viele Einschreiben.

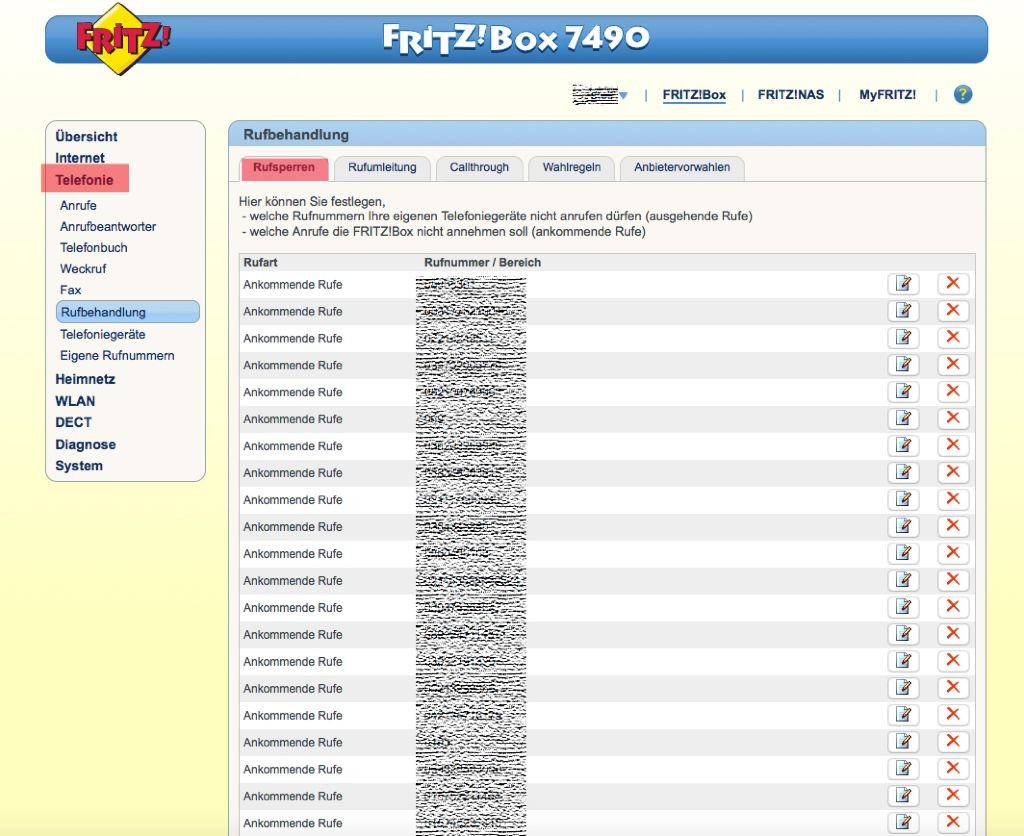

Allerdings gibt es noch eine Lösung, welche schnelle Abhilfe verspricht. Kunden die eine Fritzbox von AVM ihr eigen nennen, haben die Möglichkeit, hier ein Anruffilter zu aktivieren. Die war auch bei unserem Kunden Hans D. der Fall.

Was haben wir also gemacht?

Als erstes haben wir uns auf die Fritzbox des Kunden geschaltet. Hierzu haben wir den Webbrowser geöffnet und als Internetadresse „fritz.box“ eingeben (Alternativ kann man auch die IP-Adresse des Routers angeben – bei der Fritzbox Standartmässig die 192.168.178.1).

Je nachdem wie die Fritzbox eingerichtet wurde müssen Sie nun ein Kennwort eingeben oder gelangen sofort ins Hauptmenü.

Von dort navigieren wir links im Menü zu Telefonieren – Rufbehandlung. Rechts im Hauptbereich der Einstellungen gibt es dann den Punkt Rufbehandlungen.

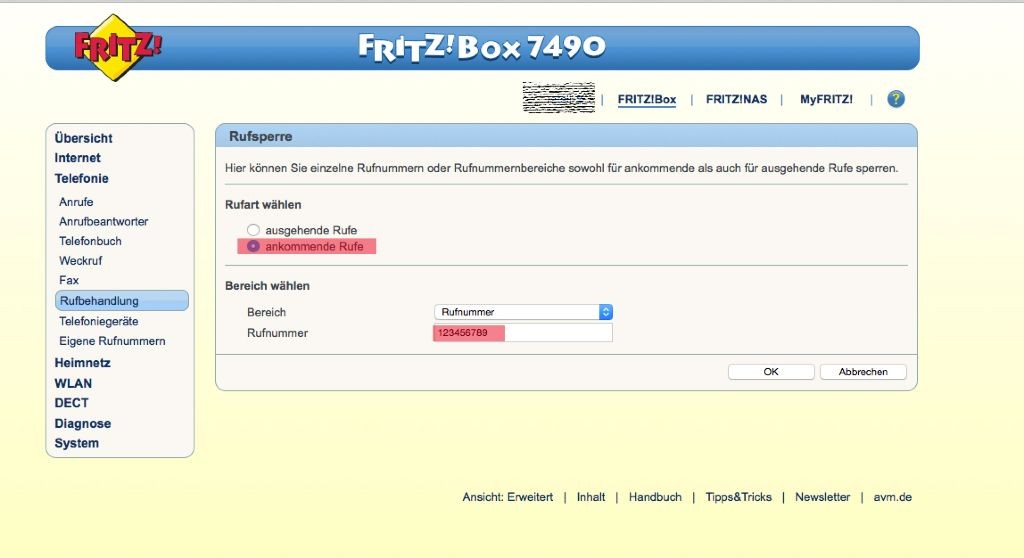

Ganz unten unter der Tabelle mit den eingerichteten Rufsperren befindet sich ein Schalter „neue Rufsperre“. Dort klicken wir als nächsten Schritt drauf und im folgenden Fenster können wir eine neue Rufnummer eingeben. Wichtig ist hierbei, dass man die Regel für ankommende Anrufe erstellt. Ein weiterer Klick auf dem Feld „OK“ richtet die Sperre an und der Anrufer bekommt nun den freundlichen Hinweis, das der Anschluss zur Zeit nicht zu erreichen ist.

Als kleiner Extra-Tip:. Sie können statt der kompletten Telefonnummer auch nur Rufnummernbereiche sperren. Wenn Sie in dem Feld der Telefonnummer nur den Anfang der Nummer eingeben, werden alle Anrufe gesperrt, die so anfangen (daher werden alle Rufnummern mit der Vorwahl 0421 gesperrt, wenn Sie bei der Telefonnummer nur 0421 eingeben).

Eine Woche nachdem wir Herrn D. diesen Trick gezeigt haben, kam ein sehr glücklicher Kunde zu uns in der Sprechzeit vorbei und bedankte sich für den Tipp. Endlich kann er sein Feierabend wieder genießen und muss sich nicht mehr über unseriöse Gewinnspiel ärgern.

Falsche Datei gelöscht? Das können Sie tun

Manchmal wird die Ruhe in unserem Kundendienstbüro jäh gestört. So auch wieder vor einigen Tagen. Julia K. kommt ins Büro und ist ein wenig aufgelöst. Durch eine Unachtsamkeit hat sie versehentlich eine wichtige Datei auf ihren Computer gelöscht. Leider hat Frau K. es verpasst, sich vorher um eine Datensicherung zu kümmern, sodass die Datei scheinbar nun weg ist.Frau K. konnten wir erst einmal beruhigen, denn noch ist nicht alles verloren. Durch den Einsatz spezieller Technik können wir in solchen Fällen meist die Dateien wiederherstellen. Aber auch der Heimanwender kann hier aktiv werden. Wie das geht, wollen wir hier kurz beleuchten.

Manchmal wird die Ruhe in unserem Kundendienstbüro jäh gestört. So auch wieder vor einigen Tagen. Julia K. kommt ins Büro und ist ein wenig aufgelöst. Durch eine Unachtsamkeit hat sie versehentlich eine wichtige Datei auf ihren Computer gelöscht. Leider hat Frau K. es verpasst, sich vorher um eine Datensicherung zu kümmern, sodass die Datei scheinbar nun weg ist.Frau K. konnten wir erst einmal beruhigen, denn noch ist nicht alles verloren. Durch den Einsatz spezieller Technik können wir in solchen Fällen meist die Dateien wiederherstellen. Aber auch der Heimanwender kann hier aktiv werden. Wie das geht, wollen wir hier kurz beleuchten.

Als erstes eine Warnung: In vielen Fällen hat man nur ein Versuch für eine Datenrettung. Wir übernehmen hier keine Haftung, wenn Sie durch einen eigenen Datenrettungsversuch die Daten komplett vernichten. Im Zweifelsfall sollten Sie sich an einem Fachmann wenden, der für Sie die Datenrettung vornimmt.

Was passiert eigentlich, wenn wir eine Datei auf den Computer löschen?

Wenn Sie eine Datei normal über den Papierkorb oder mit einen einfachen Löschbefehl löschen, dann sind die Dateien noch lange nicht von der Festplatte verschwunden. Der Computer geht nun hin und löscht einfach die Daten nur aus dem Inhaltsverzeichnis seines Datenträgers. Die eigentliche Datei bleibt bis hier hin erst einmal unberührt.

Wenn der Computer nun neue Dateien speichern möchte, geht er in sein Inhaltsverzeichnis und schaut, wo ist noch genug Platz hierfür. Wenn er nun eine passende Lücke entdeckt hat, speichert er nun die Daten und trägt diese ins Inhaltsverzeichnis ein. Erst mit diesem Schritt löscht er eventuelle Daten, die sich vorher an dem Platz der neuen Daten befinden.

Nun würde es mich nicht wundern, wenn der ein oder andere Leser des Blogs nun denkt: „Kein Problem, dann speichere ich erst mal keine neuen Daten mehr auf den Computer und kümmere mich später um die Datenrettung.“ Leider ist es nicht ganz so einfach, da der Computer beim arbeiten immer mal Daten zwischenspeichert und auch über z.B. automatische Softwareupdates Daten auf der Festplatte gespeichert werden müssen.

Was kann ich machen?

Wir empfehlen Ihnen im Vorfeld schon eine Software für Datenrettung auf den Computer zu installieren. Hier gibt es eine Menge auf den Markt. Sowohl kostenlose als auch kostenpflichtige Tools. Somit könnten Sie im Falle eines Falles sofort reagieren und minimieren das Risiko, dass die Datei von irgendwelchen computerinternen Prozessen wirklich gelöscht wird. Außerdem müssten Sie ein so ein Tool in der Regel auch auf die Festplatte installieren. Und auch hier könnte die Installation des Datenretters dazu führen, dass die versehentlich gelöschte Datei überschrieben wird.

Wenn Sie die Datei gelöscht haben und kein Datenrettungstool fertig installiert haben, wird es kompliziert. Sie sollten jetzt den Computer herunterfahren und nicht mehr das betroffene Betriebssystem (z.B. Windows oder MacOS) starten. In diesem Fall benötigen Sie ein anderes Startmedium. Hier könnten Sie z.B. die Festplatte in einen anderen Computer einbauen, auf dem ein Datenrettungstool installiert haben. Auch gibt es die Möglichkeit über sogenannte Live CD´s zu starten. Hierbei handelt es sich meist um ein linuxbasiertes Betriebssystem auf einer CD oder USB-Stick von dem der Computer starten kann. Allerdings sollten Sie hier schon ein wenig fortgeschrittene Erfahrung mit den Umgang von Computern haben, da man auch über diesen Weg eine Menge falsch machen kann.

Wenn Sie sich diese Schritte nicht zutrauen und / oder sicher gehen wollen, dass Sie die bestmöglichen Chancen auf die Wiederherstellung der Datei haben wollen, dann sollten Sie einen Fachmann für Datenrettung aufsuchen.

Wir beraten Sie hier gerne. Da wir mit der sogenannten „forensischen Kopie“ die Datenrettung der Festplatte vornehmen, bleibt bei uns die Originalfestplatte bei der Datenrettung unberührt.

Nächste Woche werden wir noch einmal das ein oder andere Programm zur Datenrettung vorstellen.

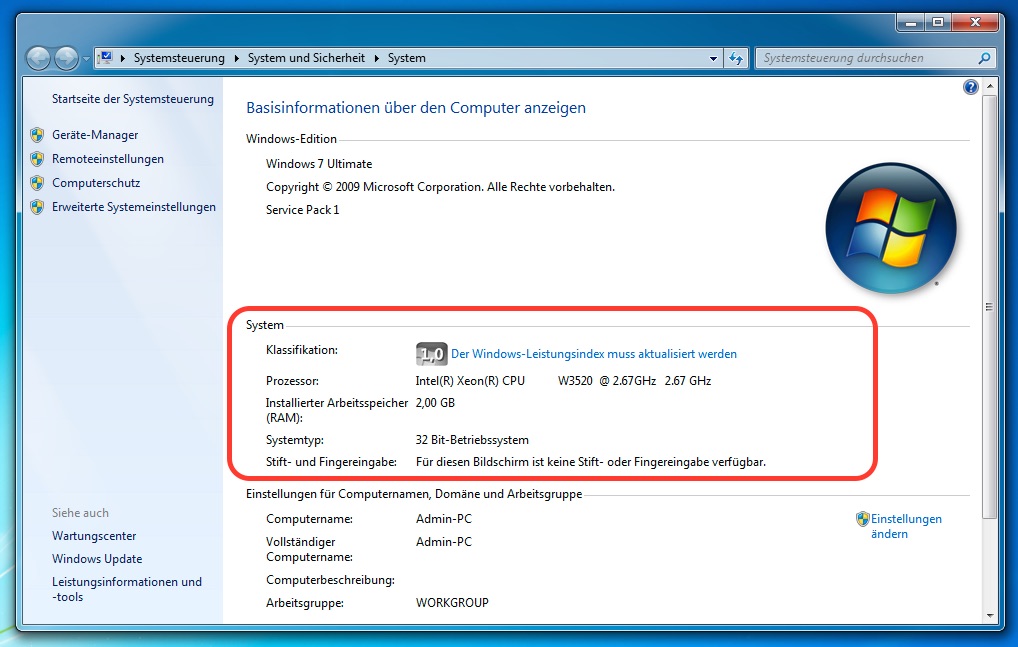

32 Bit oder 64 Bit – Welches System setzen Sie ein?

Eine in unserer Praxis sehr häufige Frage, welche wir unsere Kunden im Telefonsupport stellen, ist die Frage, ob der Kunde eine 32 oder 64 Bit-Version von Windows auf dem Computer installiert hat. Aber auch beim normalen arbeiten kann die Antwort auf diese Frage wichtig sein. So steht man immer öfters bei der Installation von neuer Software vor der Frage, welche Version installiert werden soll.

Wir zeigen Ihnen, wie Sie ihrem Windows dieses Geheimnis entlocken können:

Weg 1:

Gehen Sie in die Systemsteuerung von Windows. Gehen Sie oben Rechts auf die Ansicht „kleine Symbole“. Nun suchen Sie in den Einstellung den Punkts „System“. Es öffnet sich das Fenster, welches die wichtigsten Punkte vom System auflistet. Hier findet man auch die Info, welche Version von Windows installiert ist.

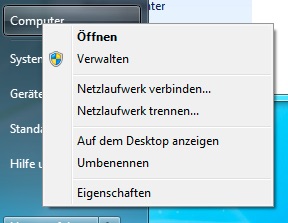

Weg 2:

Eine Abkürzung zu dem Fenster wäre der Weg über das Startmenü auf den Bereich „Computer“. Wenn Sie dort mit der rechten Maustaste drauf klicken, öffnet sich ein Menü. Ganz unten gibt es den Punkt Eigenschaften, der einen gleich zum richtigen Fenster weiter bringt.

Weg 3:

Noch kürzer ist der Weg über die Tastatur. Einfach die „Windows“-Taste und Pause gedrückt und schon ist man am Ziel.

Er kommt nicht mehr an seine Apple-Mail – wir haben die Lösung…

Seit dem Update auf MacOS Yosemite 10.10.4 bekommen wir vermehrt anfragen, wieso Apple Mail die Mails nicht mehr öffnet, sondern einfriert und nicht mehr reagiert. Selbst vor uns machte dieser Bug nicht halt und so gab es gestern auch bei uns einige Minuten Verzögerung bei der Bearbeitung der Mails.

Seit dem Update auf MacOS Yosemite 10.10.4 bekommen wir vermehrt anfragen, wieso Apple Mail die Mails nicht mehr öffnet, sondern einfriert und nicht mehr reagiert. Selbst vor uns machte dieser Bug nicht halt und so gab es gestern auch bei uns einige Minuten Verzögerung bei der Bearbeitung der Mails.

Grund Genug für mich, dieses Thema mal in unserem Blog anzugehen. Es gibt einige Möglichkeiten, die man mal probieren kann, wenn das Problem auftritt – wir zeigen Ihnen einige Lösungsansätze:

Diese Anleitung kann Ihnen bei folgenden Problemen helfen:

- Apple Mail öffnet ein leeres Fenster

- Apple Mail zeigt alle Mails an, aber öffnet sie nicht

- Apple Mail arbeitet recht langsam und der Mauszeiger verwandelt sich zu der „Pizza des Todes“ (kreisender Ball), wenn ich mit der Mauszeiger auf den Programm bin

- Apple Mail interessiert sich nicht mehr für Menüeingaben oder Tastenbefehle

- Das Programm lässt sich nicht mehr schließen

- Das sofortige Beenden von Apple Mail bringt keine abhilfe

Generell gilt, dass man als erstes überprüfen sollte, ob es Mail-PlugIns sind, die sich für diese Störungen verantwortlich zeigen. Sollte dies der Fall sein, als erstes die PlugIns deinstallieren und gucken, ob das Problem noch auftritt. Erst dann macht es Sinn, das Problem direkt in Apple Mail zu suchen.

Apple Mail lässt sich nach dem Start noch bedienen

Sollte Apple Mail nach dem Start ein leeres Fenster öffnen, sich aber noch normal bedienen lassen, Bietet es sich an, als erstes einmal zu versuchen, ob man das Postfach wiederherstellen kann. Dies ist recht einfach:

Achtung: Wenn Sie den Tipp an einem lokalen Postfach (Ein Postfach wo sie per Hand die Mails einsortiert haben) ausprobieren, kann es zu einem Datenverlust kommen! Generell gilt, dass Sie grundsätzlich immer eine aktuelle Datensicherung parat haben sollten!

- Öffnen Sie Apple Mail

- Sollten Sie links kein Menü mit den Postfächern haben, kann es sein, dass Sie diese Ansicht ausgeblendet haben. Sie können diese Menü ganz einfach wieder einblenden. Oben im Menü gibt es im Bereich „Darstellung“ den Punkt „Postfachliste einblenden“. Dort einmal draufklicken. Wenn die Postfachliste eingeblendet wird, dann stellen SIe bitte sicher, dass auch ihr Postfach „Eingang“ ausgewählt ist.

- Im Menü „Postfach“ gibt es den Punkt „Wiederherstellen. Ein Klick auf diesen Punkt startet diese Funktion.

Die Wiederherstellung kann bei größeren E-Mailpostfächern lange dauern. Also nicht wundern wenn der Computer Sie einige Zeit nicht mehr an Apple Mail ran lässt. Bei einem iMap-Account benötigt der Computer hierfür unter Umständen eine Internetverbindung.

In der Regel sind nach dieser „Operation“ die Probleme behoben. Sollte dies nicht der Fall sein oder Apple Mail sich bis hierhin nicht mehr bedienen lassen, können unsere anderen Tipps helfen.

Apple Mail lässt sich nicht mehr Bedienen und stürzt nach dem Start direkt ab

Sollte der erste Tipp Ihnen nicht weiterhelfen oder Apple Mail lässt Sie nicht mehr in die Menüs, dann kann Ihnen diese Anleitung helfen.

Als erstes sollten Sie Apple Mail beenden. Hierzu gehen Sie im Dock auf Apple Mail. Mit einem Sekundärklick (rechte Maustaste oder beim Klick die „Ctrl“-Taste gedrückt halten) öffnet sich ein Menü in dem es Möglich ist, das Programm sofort zu beenden. Bis das Menü erscheint können ein paar Sekunden vergehen. Es bietet sich an ein wenig Geduld mitzubringen und nicht wild diesen Schritt zu wiederholen.

Ein alternativer Weg, Mail komplett zu beenden, bietet die Tastenkombination Befehl-Alt-Escape (⌘ ⌥ esc). Hiermit öffnet sich eine Art Taskmanager. Dieses Fenster zeigt an, welche Programme alle gestartet sind. Abgestürzte Programme sind hier rot hinterlegt und hinter den Namen des Programms stehst „(reagiert nicht)“. Hier einfach das Programm auswählen und unten rechts auf „Sofort beenden“ klicken.

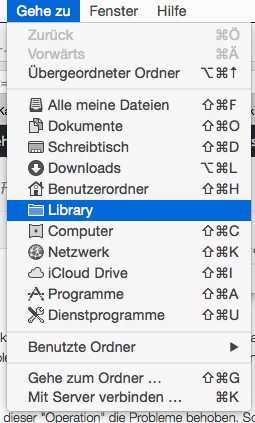

Wenn Apple-Mail nun geschlossen ist, können wir mit dem eigentlichen Eingriff beginnen.

- Als Erstes sollten Sie den Ordner „Library“ öffnen. Hierzu drücken Sie bitte die „ALT“-Taste (Symbol: ⌥) auf Ihrer Tastatur, während Sie oben im Menü des Finders auf den Punkt „Gehe zu“ mit der Maus navigieren. In dem Menü sollte nun die „Library“ aufgelistet sein.

- In dem Ordner „Library“ gibt es den Ordner „Containers“. Dieser muss nun geöffnet werden.

- Hier muss nun der Ordner „com.apple.mail“ geöffnet werden.

- Nun sollten Sie nach dem Ordner „Saved Application State“, welcher wieder geöffnet werden muss.

- Nun suchen Sie den Ordner „com.apple.mail.savedState“ und löschen diesen Ordner.

- Als letztes sollten Sie ihren Mac neu starten. Nun sollte Apple Mail wieder wie gewohnt arbeiten.

Sollte auch das nichts helfen oder Sie bei der Lösung des Problems weitere Unterstützung benötigen, stehen wir Ihnen auch gerne zur Seite.

Nach Stagefright – erneut neue schwere Lücke bei Android

Vor kurzem haben wir in unseren Blog auf Stagefright hingewiesen. Die Lücke ist noch nicht wirklich geschlossen, da kommen Sicherheitsforscher von IBM X-Force und stellen die nächste kritische Lücke im Android vor. Diese Lücke sorgt dafür, das vermeintlich harmlose Apps wie z.B. eine Taschenlampe oder ein Spiel den Status einer „Super-App“ erlangen können und damit Funktionen oder Informationen unter seiner Kontrolle bringen kann. Laut IBM sollen 55 Prozent aller Android-Geräte betroffen sein. Gefährdet sind wohl alle Handys mit Android 4.3 bis 5.1.

Vor kurzem haben wir in unseren Blog auf Stagefright hingewiesen. Die Lücke ist noch nicht wirklich geschlossen, da kommen Sicherheitsforscher von IBM X-Force und stellen die nächste kritische Lücke im Android vor. Diese Lücke sorgt dafür, das vermeintlich harmlose Apps wie z.B. eine Taschenlampe oder ein Spiel den Status einer „Super-App“ erlangen können und damit Funktionen oder Informationen unter seiner Kontrolle bringen kann. Laut IBM sollen 55 Prozent aller Android-Geräte betroffen sein. Gefährdet sind wohl alle Handys mit Android 4.3 bis 5.1.

Das gefährliche an dieser Stelle ist, dass Angreifer vermeintliche harmlose Apps programmieren können, die scheinbar keine bzw. kaum Berechtigungen auf dem Telefon benötigen. Wird eine solche App dann installiert, nutzt die Schadsoftware eine Lücke im Zertifikatssystem vom Android. Hier kann sich die Software unbemerkt erweiterte Rechte besorgen und bekommt nahezu vollen Zugriff auf das Telefon. Der Angreifer wäre nun in der Lage, Anwendungen zu ersetzen oder das Telefon als Wanze für die Hosentasche umzufunktionieren.

Google hat hier schon reagiert und entsprechende Patches entwickelt. Erfahrungsgemäß dauert es aber immer recht lange, bis die Handyhersteller auf solche Patches reagieren. Deswegen ist hier Vorsicht geboten.

Genauere Informationen zu der Lücke finden Sie auf folgender Website.

Wir beraten Sie gerne, wenn Sie die Gefahr für solche Angriffe minimieren wollen und zeigen Ihnen Lösungen, die mit wenig Aufwand maximalen Schutz bringen.

Handy weg – und nun?

Aufregung in unserem Kundendienstbüro in der Vegesacker Str. in Bremen/Walle. Peter K. kann sein Handy nicht mehr finden und weiß nicht, was er machen soll. Er vermutet, dass es beim Stadtspaziergang am Vormittag abhanden gekommen ist.

Aufregung in unserem Kundendienstbüro in der Vegesacker Str. in Bremen/Walle. Peter K. kann sein Handy nicht mehr finden und weiß nicht, was er machen soll. Er vermutet, dass es beim Stadtspaziergang am Vormittag abhanden gekommen ist.

„Ich habe das Handy jetzt schon mehrfach angerufen, doch es geht niemand ran und klingeln höre ich es auch nicht. Ich glaube, es wurde mir geklaut!“, beschreibt K. seine Situation.

Da es in einer solchen Situation immer auf die schnelle Reaktion ankommt, möchten wir heute einmal darauf hinweisen was man tun sollte, wenn man wie Peter K. feststellt, dass das Telefon weg ist.

Als erstes sollten Sie ihre SIM-Karte sperren lassen. Hierfür ist Ihr Mobilfunkanbieter verantwortlich. Somit verhindern Sie, dass jemand die Karte in Ihren Namen nutzt und Ihnen hierdurch irgendwelche weiteren Kosten entstehen. Wenn Sie die Telefonnummer Ihres Anbieters gerade nicht parat haben, können Sie innerhalb Deutschland kostenlos über die Nummer 116 116 einen Sperrnotruf abgeben. Außerhalb von Deutschland gibt es hierfür die Nummer +4930 4050 4050.

Wenn Sie einen Diebstahl des Handys vermuten, dann sollten Sie auf jeden Fall eine Anzeige bei der Polizei aufgeben. Hilfreich ist es, wenn Sie die IMEI (eine Art Seriennummer) des Telefon dabei haben. Diese kann auf jedem Mobiltelefon mit der Kombination *#06* aufgerufen werden. Es bietet sich an, dies im Vorfeld zu tun und sich die Nummer zu notieren. Über diese Nummer kann das Telefon, sofern es aufgefunden wird, eindeutig identifiziert werden.

Ebenfalls empfiehlt es sich, dass Handy mit einem Sperrmuster oder einen Pin bzw. bei aktuellen Telefonen einen Fingerabdruck zu sichern. Hiermit verhindern Sie den unbefugten Zugriff auf das Telefon und machen es Dieben schwer mal eben einen Blick in Ihre persönlichen Daten zu werfen. Ideal wäre auch eine Verschlüsselung des Handys bzw. der Daten auf dem Gerät.

Die aktuellen Smartphones können lassen sich auch ohne spezielle Apps orten und aus der Ferne löschen. Bedingung hierfür ist eine Internetverbindung und das Gerät sollte in Betrieb sein.

Benutzer welche ein Apple-Handy ihr eigen nennen, können das Gerät über die iCloud lokalisieren, eine Nachricht auf das Handy senden, nachträglich einen PIN eingeben oder im Falle eines Falles die Daten vom Handy löschen. Bei Android gibt es im Googleaccount einen Ortungsdienst. Dann kann man auf der Googlemaps-Karte sehen, wo sich das Telefon gerade befindet. Auch Microsoft hat einen solchen Dienst. Windows Phones lassen sich in der Rubrik „Mein Handy“ auf dieser Website orten.

Zusätzlich gibt es die Möglichkeit über spezielle Software die Ortung und Sperrung via SMS vorzunehmen und das Handy zu sperren, sobald versucht wird eine andere SIM-Karte zu nutzen.

Unser Kunde Peter K. konnte der Ortungstipp den richtigen Hinweis geben. Das Telefon war wahrscheinlich aus der Tasche gefallen und konnte in einer Gaststätte in Bremen/Walle wieder gefunden werden. Die Freude war hier groß.

Laut einer Bitkom-Studie kennen 23 % aller Handynutzer das schlechte Gefühl, wenn das Telefon auf einmal nicht mehr da ist. In den vergangenen 12 Monaten sollen rund 4 Millionen Handys abhanden gekommen sein. Unachtsamkeit ist hier der Spitzenreiter – rund 14 Prozent der Besitzer haben das Telefon schon einmal liegen gelassen. Gestohlen wurde es jedem 10..

Aber ganz so schwarz ist die Welt glücklicherweise doch nicht – 10 Prozent der vermissten Geräte wurden von einem Finder zurück gebracht. 7 Prozent konnten im Fundbüro abgeholt werden. Bei 3 Prozent konnte die Polizei weiter helfen und rund 2 Prozent konnten die Telefone über die Ortungsfunktion wieder finden.

„Private Abhöranlage“ Windows 10 – so können Sie die wichtigsten Einstellungen ändern

Die Verbraucherzentrale Rheinland-Pfalz bezeichnet das neue Windows 10 als „private Abhöranlage“ mit der „Überwachung bis zum letzten Klick“. Dabei gibt es ja einige Möglichkeiten, die Einstellungen wieder zu ändern.

Die Verbraucherzentrale Rheinland-Pfalz bezeichnet das neue Windows 10 als „private Abhöranlage“ mit der „Überwachung bis zum letzten Klick“. Dabei gibt es ja einige Möglichkeiten, die Einstellungen wieder zu ändern.

Auch ganz ohne Hilfsmittel gibt es eine Möglichkeit in Windows so ziemlich alles abzustellen, was so in die Kritik geraten ist. Hier können unsere Kunden, welche Windows 10 schon im Einsatz haben auch nachträglich die Einstellungen ändern – und das geht so:

- Öffnen Sie die Einstellungen von Windows (in der Sucher Einstellungen eingeben)

- Klicken Sie auf den Punkt Datenschutz

- Dort werden alle Bereiche (Allgemien, Position, Kamera, Microfon etc.) aufgelistet.

- Gehen Sie diese Einstellungen alle durch und stellen Sie die Optionen ab, welche Sie nicht haben möchten.

- Setzen Sie dabei Ihren Verstand ein und lassen Sie sich nicht von den Positivbeispielen von Microsoft blenden. Wenn Sie z.B. keine personalisierte Werbung im Browser haben möchten, sollten Sie den Punkt „Apps die Verwendung der Werbungs-ID für App-übergreifende Erlebnisse erlauben“.

- Wenn Sie sich nicht sicher sind, ob Sie die ein oder andere Funktion deaktivieren sollten oder nicht, probieren Sie die Einstellung einfach aus. Auf den Weg können Sie die Einstellungen wieder jederzeit ändern.

Mit Hilfe dieser Anleitung können Sie Windows auch nachträglich die E.T.-Funktionen abgewöhnen. In den nächsten Tagen werden wir noch ein Tool hier vorstellen, was ein wenig tiefer in die Einstellungen reingeht.

Für Fragen rund um die Datenschutzeinstellungen stehen wir Ihnen gerne jederzeit zur Verfügung.

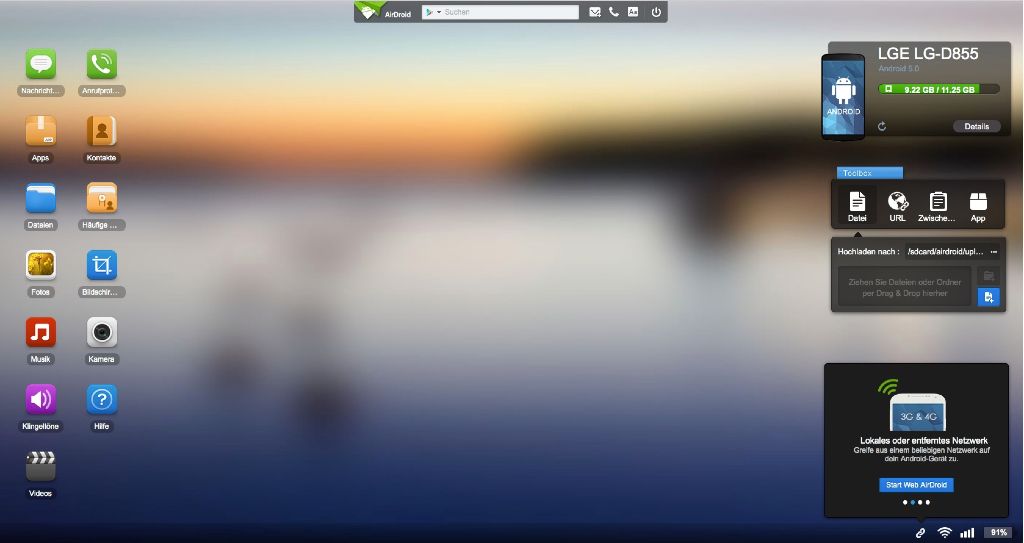

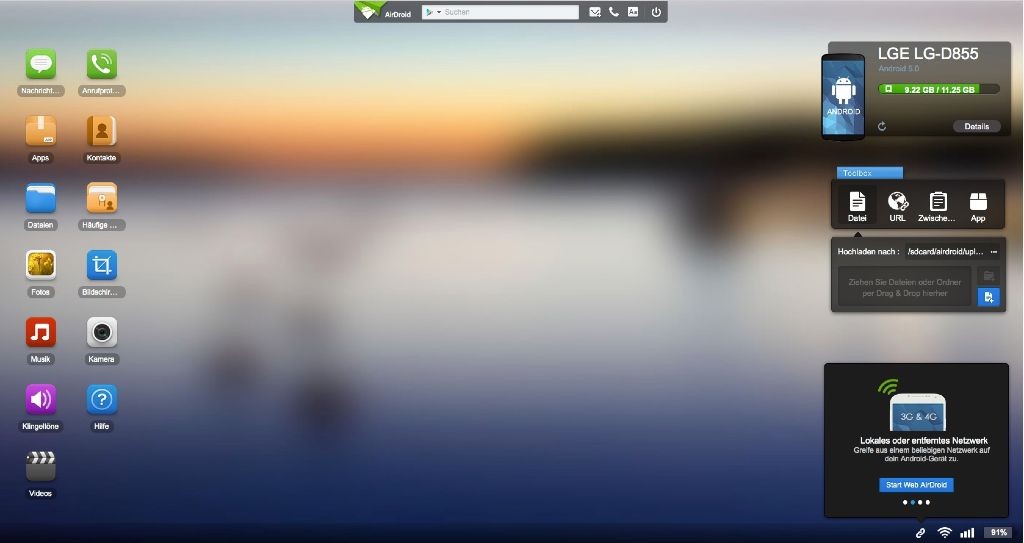

Einfacher Datenaustausch zwischen Android und Computer – AirDroid

Heute möchte ich mal eine kleine App vorstellen, welche ich seit einiger Zeit selbst im Einsatz habe. Ich war damals auf der Suche nach einer unkomplizierten Lösung um mal eben schnell einige Daten vom Smartphone auf den Computer zu schieben. Nach ein wenig suchen habe ich die Lösung gefunden.

Airdroid ist eine App, welche auf dem Handy installiert wird. Wenn man nun die Software startet, kann man sich einen Account erstellen, muss man aber nicht. Der Vorteil des Accounts liegt dabei, dass man viele Funktionen auch nutzen kann, wenn das Handy gerade nicht neben einem liegt.

Ich persönlich habe keinen Account erstellt, da ich für mich die Notwendigkeit nicht gesehen habe. Allerdings haben viele unserer zufriedenen Kunden auch die Onlinefunktionen im Einsatz und möchten diese auch nicht mehr hergeben.

Aber zurück zur App. Nach dem Start zeigt die App oben zwei Webadressen an. Eine sieht aus, wie eine ganz normale Internetseite und ein wenig kleiner darunter sehen wir eine IP-Adresse. Die IP steht für die Adresse in der das Handy im WLAN am Router angemeldet ist.

Durch Eingabe dieser Adresse in dem Internetbrowser eines Computers, welcher sich im gleichen WLAN wie das Handy befindet, kann ich mich nun auf das Handy schalten. Das Handy fragt hierbei kurz, ob der Computer auf das Handy zugreifen darf, damit nicht irgendjemand unbemerkt auf das Handy gelangt.

Der Zugriff auf das Smartphone läuft dann komplett über den Webbrowser. Es öffnet sich eine Oberfläche, die ein wenig an einen normalen Computerdesktop erinnert. Hier liegen einige Ordner, welche einen Schnellzugriff auf die wichtigsten Ordner in Android erlauben. Mit einen Doppelklick können die Ordner geöffnet werden und man kann durch den Inhalt des Ordners scrollen. Bei den Multimediadateien kann man über die Oberfläche auch direkt die Datei öffnen und sich das Bild oder das Video anschauen bzw. die Tondatei anhören. Für den Dateiaustausch gibt es in jedem Fenster die Möglichkeit Dateien vom Handy herunter bzw. auf den Gerät hoch zu laden.

Je nach WLAN geht das auch recht fix. Damit beim Datenaustausch das Handy nicht „voll“ läuft gibt es auf der Oberfläche auch eine Anzeige, wieviel Speicherplatz aktuell auf dem Androiddevice noch zur Verfügung steht.

Über diese Oberfläche hat man zudem die Möglichkeit direkt auf die Anrufliste oder die SMS-Nachrichten zuzugreifen. So ist es z.B. auch möglich direkt vom Computer aus eine SMS zu schreiben, welche dann vom Handy versandt wird. Auch kann das Adressbuch editiert werden.

Eine sehr praktische Funktion, wie ich finde, stellt die Möglichkeit da, die installierten Apps vom Handy direkt als APK-Datei (Android-Installationsdatei) zu sichern oder auch neue Apps auf den gleichen Weg zu installieren.

Ein Zugriff auf die Kamera vom Smartphone ist auch möglich, so kann man sich das Bild vom Handy gleich mit auf dem Computer holen und hat somit eine kleine Überwachungskamera.

Neben diesen Funktionen bringt Airdroid noch einige andere nützliche Funktionen. Die App bringt auch eine einfache Möglichkeit mit, sich die gestarteten Apps anzuschauen und man sieht auch gleich den Arbeitsspeicherverbrauch. Somit kann man das Handy ein wenig schneller machen. Eine meiner Lieblingsfunktionen ist das Tethering, sprich die Möglichkeit, das Handy über WLAN zu teilen.

Erfahrene Anwender werden nun sagen, dass diese Funktion ja schon in Android eingebaut ist. Dies stimmt auch, aber bringt Airdroid nun eine Funktion mit, welche gleich anzeigt, wieviel Traffic (Datenverbrauch) verbraucht wurde. Somit hat man als Nutzer immer die Möglichkeit zu reagieren, wenn der Computer wieder heimlich Updates aus dem Netz zieht. Diese Funktion vermisse ich in der in Android eingebauten Möglichkeit.

Am Anfang des Artikels erwähnte ich bereits die Möglichkeit, dass man Airdroid mit einem Onlineaccount verknüpfen kann. Neben der Möglichkeit auch übers Internet auf das Handy zuzugreifen, hat Airdroid hier auch noch einige Überraschungen auf Lager. So gibt es passend zur App auf dem Smartphone auch eine Anwendung für den Computer. Wird diese Software installiert, dann ist es möglich sich auf den Computer gleich über eingehende Anrufe oder Nachrichten informieren zu lassen. Dies funktioniert dann auch ohne den Zugriff über den Webbrowser. Auch Systembenachrichtigungen können auf diesen Weg auf dem Computer eingeblendet werden, so dass man die Aktivitäten des Telefons immer im Auge hat.

AirDroid wird in der Grundfunktion, welche das oben genannte Abbildet, kostenlos im Playstore angeboten- eine weitere Geschichte, die die App so interessant macht. Für mich gehört das Tool ganz klar zu den Must-Haves auf dem Telefon. Der Datenaustausch ist ohne weitere Softwareinstallation von allen Computern möglich. Lediglich ein aktueller Webbrowser ist Voraussetzung.

Unseren Kunden bieten wir auch die Möglichkeit, dass wir die Installation inkl. kleiner Einweisung der App vornehmen. Kommen Sie einfach zur Sprechzeit in unserem Büro in Bremen / Walle.

„Stagefright“-Lücke – Telekommunikationsanbieter reagieren

Vor einigen Tagen hatten wir die „Mutter aller Android-Schwachstellen“ vorgestellt. Nun reagieren die ersten Netzbetreiber und sorgen so für mehr Sicherheit auf dem Handy.

Vor einigen Tagen hatten wir die „Mutter aller Android-Schwachstellen“ vorgestellt. Nun reagieren die ersten Netzbetreiber und sorgen so für mehr Sicherheit auf dem Handy.

Über die Stagefright-Lücke sind Angreifer in der Lage über eine manipulierte Mediadatei die Kontrolle des Handys zu übernehmen. Besonders pikant hierbei ist die automatische Verarbeitung der Telefone bei MMS-Nachrichten. So ist es möglich Schadcode unbemerkt vom Benutzer via MMS auf das Smartphone zu senden und auszuführen.

Die Telekom hat jetzt reagiert. Kunden die eine MMS erhalten, können diese nun nicht mehr automatisch herunterladen, sondern bekommen eine SMS mit dem Hinweis: „Sie haben eine neue MMS. Sie können diese unter folgendem Link innerhalb von 3 Tagen herunterladen“. Mit Hilfe von Zugangsdaten wie der Rufnummer und dem Passwort kann dann die Nachricht abgerufen werden. Auch andere Anbieter wollen über eine ähnliche Lösung ihre Kunden schützen.

Allerdings wird hier auch nicht die Lücke beseitigt, sondern es handelt sich bei der Lösung nur um den Versuch die zumindest hinterhältigste Version des Angriffs unter Kontrolle zu bekommen. Kunden, die unseren Blog verfolgen, wissen wie sie Ihre Einstellungen im Handy ändern müssen um einen ähnlichen Effekt zu erreichen und nicht auf die Reaktion des Mobilfunkanbieters angewiesen zu sein.

Die eigentliche Lücke und der Angriff über manipulierte Media-Dateien ist dennoch möglich. So kann man die MMS immer noch per Hand öffnen oder eine solche Schaddatei über WhatsApp, Threema etc. erhalten und ausführen.

Wir empfehlen hier den Einsatz von geeigneter Sicherheitssoftware, wie es bei jedem PC üblich ist. Hiermit lässt sich die Gefahr zumindest minimieren.