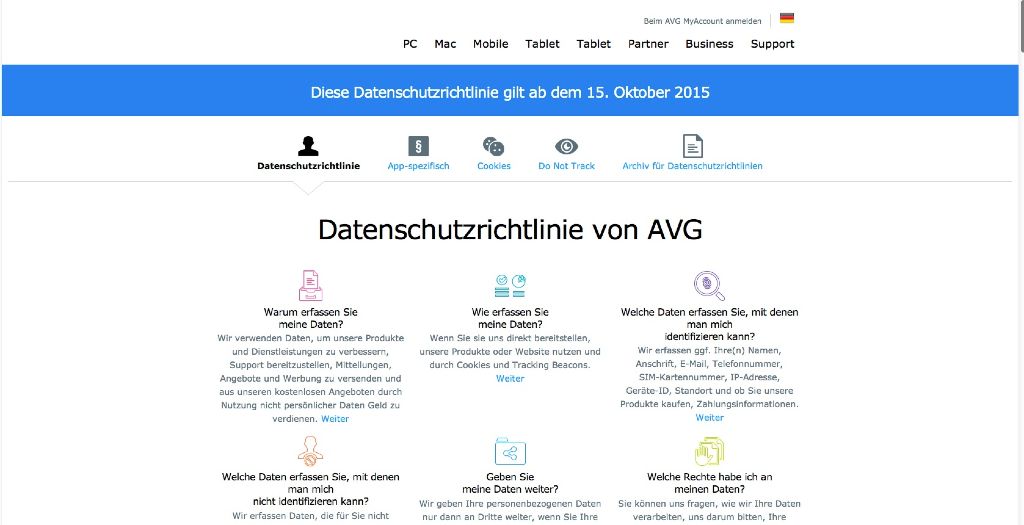

Spyware AVG? – Neue Datenschutzrichtlinie seit dem 15. Oktober 2015

Wir vertreten ja die Meinung, dass „kostenlos“ im Internet nahezu überall gelogen ist. Kostenlos im Internet heißt in vielen Fällen einfach nur: Wir wollen kein Geld.

Wir vertreten ja die Meinung, dass „kostenlos“ im Internet nahezu überall gelogen ist. Kostenlos im Internet heißt in vielen Fällen einfach nur: Wir wollen kein Geld.

Die Schattenwährung im Internet heißt ganz klar: Daten

Umso erstaunlicher finde ich die Tatsache, dass nun auch Anbieter von Sicherheitslösungen, welche uns eigentlich auch Datenmissbrauch schützen sollen, nun zu dieser Währung greifen. Vorreiter ist hier nun die Software von AVG.

Seit dem 15.10.2015 sind die Datenschutzeinstellung insofern angepasst worden, dass sich der Hersteller das Recht heraus nimmt, Daten auf unseren Rechner zu erfassen und diese für Werbezwecke zu vermarkten.

Zu diesem Daten gehört unter Anderem der Browserverlauf. Im Klartext: Welche Webseiten Sie aufgerufen haben und was Sie so gesucht haben. Die Zeit titelte zu dem Thema, dass sich Antivrensoftware nun wie Spyware benimmt.

Laut AVG soll man das Recht schon mit den alten Datenschutzbestimmungen gehabt haben, nur dass man dies jetzt noch einmal klar hervorgehoben hat und es nun auch umsetzen wolle. Allerdings soll die Software die Möglichkeit bieten, diese Funktion nachträglich abzuschalten.

Benutzer der kostenpflichtigen Versionen von AVG sind von der Änderung nicht betroffen. Hier werden keine Daten abgegriffen.Soweit ist das beurteilen kann, dürfte AVG nun der erste Antivirenhersteller sein, der diesen Weg geht. Mich würde es aber nicht wundern, wenn andere Hersteller hier gleich ziehen. Ob man dann noch von einem kostenlosen Basisschutz für den PC sprechen kann, bin ich mir nicht sicher…

Webseiten und Datenschutz – worauf sollte ich achten?

In Vorträgen zeige ich immer gerne, wie einfach es die bösen Buben haben, sich zwischen den Computer und Internet zu schalten. wenn man in einem nicht ausreichend gesicherten Netzwerk befindet. Einer der häufigsten Fragen, die dann kommen gehen in die Richtung, woran kann ich so etwas erkennen.

In diesem kleinen Artikel möchte ich mal auf die Grundlagen eingehen. Das Thema ist recht komplex so, dass wir hier nur einen flüchtigen Blick drauf werfen können.

Da wir immer mehr privater Daten über das Internet verbreiten ist es wichtig, darauf zu achten, dass die Daten nicht manipuliert werden können. Der Fachmann spricht hier von der Integrität. Im ersten Schritt kann hier eine Verschlüsselung via SSL weiterhelfen.

Was ist SSL?

SSL ist eine Verschlüsselungsmethode für z.B. Webseiten. Der Browser und der Server handeln ein Protokoll aus, über das verschlüsselt werden soll. Dann werden die Daten kodiert zwischen Server und Computer ausgetauscht. Ein mithören ist nicht so ohne weiteres möglich.

Jedoch kann ich, sofern ich es schaffe, die Daten über mein System laufen zu lassen (dies ist der Bestandteil meiner Vorträge in dem Bereich), die Verschlüsselung aufbrechen und mitzulesen. Um hier die Hürde so hoch wie möglich zu gestalten gibt es sogenannte Zertifikate. Solche Zertifikate müssen beantragt werden und werden von anderer Stelle geprüft und frei geschaltet. Fehlt ein solches Zertifikat, dann schlägt ein vernünftiger Browser Alarm und meldet, dass die Verbindung nicht vertrauenswürdig ist.

Woran erkenne ich, ob eine Webseite verschlüsselt ist?

Wenn Sie eine Webseite besuchen, zeigt der Browser an, ob diese Verschlüsselt arbeitet. Dies kann man z.B. an dem „https://“ vor der Adresse erkennen. Moderne Browser wie der Firefox zeigen dies auch optisch an (siehe Screenshot).![]()

Wann sollte ich darauf achten?

Immer wenn Sie mit sensiblen Daten arbeiten, sollten Sie kontrollieren, ob die Seite auch verschlüsselt ist. Dies ist z.B. beim Onlinebanking oder Einkauf in einem Onlineshop der Fall.

Generell kann es nicht schaden, immer ein Blick auf die Verschlüsselung zu werfen, wenn Sie Login-Daten in eine Website eingeben sollen.

Sollte der Webbrowser beim Onlinebanking auf einmal melden, dass der Verbindung nicht vertraut wird, sollten Ihre Alarmglocken aufschreien. (Allerdings kann es was anderes sein, wenn man eine kleine private Seite besucht. Der Aufwand für die Zertifizierung wird von kleinen Seiten gerne umgangen. So wird kann es zu so einer Meldung kommen, weil der Betreiber z.B. sich die Kosten hierfür sparen, aber die Seite dennoch verschlüsselt übertragen möchte.)

Wieso ist HTTPS nicht gleich wirklich sicher?

Wie es bei jedem Antivirenprogramm keinen absoluten Schutz vor Viren gibt, gibt es auch Möglichkeiten z.B. über bestimmte Manipulationen in der Internetseite eine verschlüsselte Verbindung vorzugaukeln. Auch kann man als „Mann in der Mitte“ unter Umständen die Verschlüsselung aufbrechen. Schadsoftware auf den Computer kann ebenfalls in der Lage sein, hier mitzulesen und zu verfälschen.

An dieser Stelle kann man es einen Angreifer nur so schwer wie möglich machen. Im Prinzip ist es ähnlich wie der Einbrecher in der Wohnung. In der Regel bricht ein Einbrecher sein vorhaben nach kurzer Zeit ab, wenn er nicht in das Objekt kommt. So schaut es auch mit den meisten Netzwerkangriffen aus. Wenn die Hürden für den Angreifer zu hoch sind, dann ist es wahrscheinlich, dass sich der Angreifer ein weniger gesichertes Opfer sucht…

Tatort Internet – Die Gefahren fürs Kind durch Cyber-Grooming

In unseren letzten Artikel sind wir ein wenig allgemein auf den Umgang mit Kindern und den neuen Medien eingegangen. Es gibt jedoch eine Gefahr, in der wir uns hier noch einmal mit einen speziellen Artikel kümmern wollen. Es geht um das sogenannte Cyber-Grooming.

In unseren letzten Artikel sind wir ein wenig allgemein auf den Umgang mit Kindern und den neuen Medien eingegangen. Es gibt jedoch eine Gefahr, in der wir uns hier noch einmal mit einen speziellen Artikel kümmern wollen. Es geht um das sogenannte Cyber-Grooming.

Cyber-Grooming – was ist das?

Unter Cyber-Grooming versteht man das gezielte Ansprechen von Personen im Internet mit dem Ziel von sexuellen Kontakten (Cyber-Grooming heißt sinngemäß auf Deutsch Internet-Anbahnung). Im Prinzip erst einmal nichts wirklich schlimmes. In Deutschland wird dieser Begriff aber hauptsächlich für die Anbahnung an Minderjährige verwendet. Aus diesem Blickwinkel betrachtet, bekommt der Begriff seine Brisanz..

Ja und? Mich betrifft es eh nicht!

Dieses Thema ist ein Tabuthema und ich glaube, allein mit dem Thema könnte ich eigene Websiten füllen. Deswegen kann ich hier nur einen kleinen Abriss zum Thema machen.

Aber erschreckend finde ich das Verhalten, welches einige Eltern an den Tag legen. Beobachten konnte ich dies auf diversen Veranstaltungen, in denen wir in Live-Vorträgen auf die Gefahren im Internet aufgeklärt haben. Im Prinzip kann jedes Kind, welches sich im Internet bewegt, Opfer von Cyber-Grooming werden.

Vor einiger Zeit habe ich mich wegen eines Vortrags zu dem Thema ein bisschen mehr mit das Thema Cyber-Grooming beschäftigt. Erschreckend an dieser Stelle war die Tatsache, dass ich innerhalb nicht einmal 60 Minuten mit einem Fakeprofil Kontakt mit entsprechenden Personen hatte – in einem Chat speziell für Kinder!

Innerhalb einiger Tage konnten wir einige Chatlogs mitschreiben, zum Teil mir wirklich erschreckenden Inhalt.

Wie läuft so ein Chat ab?

Unserer Erfahrung wird man ganz normal im Chat angesprochen und es kommt dann schnell zum Privatchat. Hier geht es auch ganz normal los und es wird versucht Vertrauen zum Opfer aufzubauen. Hier geht es um Hobbies, Schule, Eltern etc.

Im zweiten Schritt wird ausgelotet, ob das Opfer sich auch als Opfer eignet. Viele Täter versuchen langsam zu Ergründen, wie weit das Kind gehen wird. Einige Täter sind aber auch schmerzbefreit und fallen gleich mit der Tür ins Haus. In dieser Phase wird es teilweise recht konkret und der Täter fragt schon mal nach, ob er Fotos haben könnte, teilweise mit Anweisungen (Körperteil entblösst, sich an bestimmten Stellen streicheln etc.).

Der letzte Schritt wäre dann der Versuch, sich mit dem Opfer zu treffen. Spätestens hier haben wir den Kontakt abgebrochen und den Nutzer beim Chatbetreiber gemeldet.

Passend zu unseren Erfahrungen gab es im Fernsehen eine mehrteilige Serie, in der diese Chats durchgezogen wurden und auch das Treffen mit Hilfe eines Schauspielers zu Stande gekommen ist. Hier konnte man sehen, dass die Täter hier wirklich bis zum äußersten gehen wollen und hier nicht einmal ein Unrechtsbewusstsein entwickeln. In vielen Fällen hieß es hier, das Kind wollte es doch auch…

Wie kann ich mich und mein Kind davor schützen?

Das Thema ist schon ein wenig schwieriger. In unseren Recherchen waren wir in Chats für Kinder. In einem großen Chatportal, welches recht bekannt ist, konnten wir feststellen, dass in der „Elternfreien Zone“ hauptsächlich Erwachsene anwesend sind.

Wirklich helfen kann hier wohl nur, das Gespräch mit dem Kind. Klären Sie Ihre Kinder über die Gefahr auf und schauen Sie ab und an mal, was Ihr Kind am Computer treibt. Sprechen Sie mit dem Kind darüber, dass das Kind auf keinen Fall persönliche Daten an Fremde im Internet bekannt gibt. Niemand braucht wissen, wie die Schule heißt, auf der man geht und auf gar keinen Fall die Adresse weiter geben.

Auch sollte das Kind sofort melden, wenn es im Chat von Leuten angeschrieben wird und es aufgefordert wird, sich zu streicheln oder gar solche Fotos anzufertigen. Die Fotos könnten im schlimmsten Fall später als Druckmittel gegen des Kind angewendet werden.

Viele Chatbetreiber haben hier reagiert und bieten nun die Möglichkeit, solche Chats mit nur einem Mausklick zu melden. Erfahrungsgemäß ist das Risiko auf solchen Chatplattformen mit dem Thema in Berührung zu kommen wesentlich geringer.

Weitere Informationen gibt es auf folgender Seite:

Natürlich stehen wir Ihnen auch bei diesem Thema mit unseren Knowhow zur Seite.

Was mache ich eigentlich mit unbekannten Mails?

Auch wenn es vermeintlich endlich wieder mehr richtige Mails als Spam gibt (siehe unseren Blogeintrag), so kann es von diesen Medium immer noch eine ganz große Gefahr ausgehen. Wie Sie mit solchen E-Mails umgehen sollten, um sich hier zu schützen, wollen wir an dieser Stelle einmal beleuchten.

Auch wenn es vermeintlich endlich wieder mehr richtige Mails als Spam gibt (siehe unseren Blogeintrag), so kann es von diesen Medium immer noch eine ganz große Gefahr ausgehen. Wie Sie mit solchen E-Mails umgehen sollten, um sich hier zu schützen, wollen wir an dieser Stelle einmal beleuchten.

Wenn Sie eine E-Mail von einen Ihnen unbekannten Absender erhalten, sollten Sie in erster Linie immer ein wenig skeptisch sein. Sollte die Mail einen Anhang besitzen sollten Sie um so vorsichtiger sein. Die Standarteinstellungen von Windows zeigen leider nicht den kompletten Namen der Datei an, es fehlt das Kürzel und von daher ist es auch nicht gleich zu erkennen, ob eine Datei ausführbar ist, oder nicht.

So kann es vorkommen, dass Sie eine Datei im Anhang bekommen, welche ausschaut wie ein PDF-Dokument und Windows Ihnen anzeigt „Datei.pdf“. In Wirklichkeit ist diese Datei aber eine „Datei.pdf.exe“. Das hier nichts Gutes bei rum kommt, brauch ich wohl nicht extra zu erwähnen.

Auch bei Links in solchen E-Mails sollten Sie sehr vorsichtig sein. So kann die eigentliche E-Mail „sauber“ sein, aber der Link Sie zu einer Seite führen, welche versucht, Ihren Computer anzugreifen.

In letzter Zeit ist Phishing auch ein großer Trend. Phishing ist der Versuch, Ihnen ganz ohne Schadsoftware im eigentlichen Sinne, persöhnliche Daten zu entlocken. Meist bekommen Sie eine Mail, welche vermeintlich ausschaut, als käme Sie von Ihrer Bank (oder ähnlichem). Dort wird Ihnen dann eine Geschichte aufgetischt, welche es notwendig macht, dass Sie Daten wie Benutzername und Passwörter oder gar TANs angeben sollen. Hier sollten Sie besondere Vorsicht walten lassen. Im Zweifelsfall rufen Sie bei Ihrer Bank an und fragen Sie nach der Mail, bevor Sie dort Ihre Daten eingeben.

Aber auch von bekannten E-Mails kann Gefahr ausgehen. Schließlich könnte auch ein Bekannter auf eine Mail herein gefallen sein und versendet jetzt ohne sein wissen auch gefährliche E-Mails. Deswegen passen Sie auch hier ein wenig auf und klären lieber im Vorfeld, ob Ihr Bekannter Ihnen eine Mail mit Anhang gesendet hat, wenn Sie nicht wissen, wieso Sie die Mail erhalten haben.

Und wenn doch einmal eine E-Mail ankommt, wo Sie sich absolut nicht sicher sind, ob der Anhang Gefährlich oder nicht ist, dann empfehlen wir den Anhang mal auf VirusTotal hochzuladen. Dieser Dienst überprüft die Dateien auf Gefährlichkeit mittels diverser Antivirenprogramme.

Daten richtig speichern – eine kleine Datenträgerfibel

Ein immer wiederkehrendes Problem, mit welchen wir zu Kämpfen haben ist die Datenrettung von irgendwelchen Datenträgern. Leider wird von vielen Unterschätzt, dass Datenträger kaputt gehen können.

Ein immer wiederkehrendes Problem, mit welchen wir zu Kämpfen haben ist die Datenrettung von irgendwelchen Datenträgern. Leider wird von vielen Unterschätzt, dass Datenträger kaputt gehen können.

Handelsübliche Speichermedien haben eine begrenzte Lebenszeit. Hinzu kommt, dass die Daten immer mehr werden. Sei es durch digitale Fotografie, Videos oder einfach nur durch normale Schreibdokumente. Es gibt Dateien, da wäre der Verlust nicht nur sehr ärgerlich, sondern auch existenzbedrohend.

Das alleinige Speichern der Daten auf der lokalen Festplatte im PC ist hier die schlechteste Lösung die man wählen kann. Die Festplatte ist quasi immer mit im Einsatz und ist Gefahren der Überspannung oder Viren ausgesetzt. So kann eine Festplatte von ein paar Monate über ein paar Jahre halten. Dies ist von verschiedenen Faktoren abhängig (z.B. Behandlung, Umgebung der Festplatte oder auch der Zufall). So wird im Fachkreisen auch darüber gesprochen, das Festplatten in den ersten 3 Monaten und nach 10 Jahren für absolut kritisch einzustufen sind.

Das gleiche zählt auch für externe Festplatten. Wenn Sie zur Datensicherung externe Festplatten im Einsatz haben, empfiehlt es sich, diese nicht die komplette Zeit am Computer zu betreiben, sondern sie nur bei Bedarf an den Computer anzuschließen.

Als Alternative werden hier gerne Flashspeicher wie z.B. USB-Sticks genommen. Sie haben eine Lebensdauer von 10 Jahren. Jedoch gibt es auch hier Faktoren, welche die Lebensdauer beeinflussen können. So können häufige Speicherzugriffe den Lebensgeist der Flashpeicher beeinflussen.

In Mode sind scheinbar auch die Cloudanbieter gekommen. Hier ist das Verfahren recht einfach. Einfach die Daten in einem bestimmten Ordner fallen lassen und schon sind sie auf dem Server des Anbieters. Jedoch kann dies auch nach hinten los gehen. Ein Fehler im Rechenzentrum und die Daten sind weg. Bei dieser Lösung sollten Sie ganz genau die AGBs der Anbieter unter der Lupe nehmen. Ein weiteres Problem bei der Lösung kann der Datenschutz sein. Gerade kostenlose Anbieter bieten in der Regel keine Verschlüsselung an und somit könnte jeder mitlesen, wer Zugriff auf dem Server hat.

Alternativ gibt es noch die CD/DVD. Allerdings haben wir hier auch keine unendliche Speicherzeit. Die Lebensdauer bei den Rohlingen beträgt zwischen 5-10 Jahren. Bei DVD-Ram-Medien spricht man von bis zu 30 Jahren. Deswegen sollte man die Lesbarkeit der Datenträger auch hier ab und an mal überprüfen und alle paar Jahre die Dateien auf ein neues Medium kopieren.

Unterm Strich gesagt gibt es leider keine ultimative Datensicherung für den Computer. Sie sollten immer ein BackUp Ihrer Daten anlegen und wichtige Dateien grundsätzlich immer auf mindestens 2 Medien gespeichert haben. Nur so haben Sie immer ein Ass im Ärmel, wenn ein Datenträger bei Ihnen man seinen Dienst quittiert.

Spy-Update für Windows 7 und 8 – Windows 10 „Feature“ nun auch in den älteren Systemen…

So ganz verstehen kann ich Microsoft nicht. Bei Windows 10 gibt es diverse Kritik rund um den Punkt Datenschutz. Aber wie bei Microsoft wohl üblich, kann man hier auch davon sprechen: „It is not a bug, it´s a feature“.

Kurz nachdem Windows 10 für seine Datensammelleidenschaft in heftiger Kritik geraten ist, liefert Microsoft Updates aus, die es Windows 7 und auch Windows 8 ermöglichen, ähnliche Daten zu erheben. So berichtet es zumindest die Seite ghacks.net.

Laut ghacks.net werden die Daten nach der Erhebung direkt an einem Microsoft-Server gesendet, wobei hier sogar die hosts-Datei übergangen wird (Diese Datei ermöglicht es, Internetverbindungen umzuleiten um z.B. sicher zustellen, dass bestimmte Internetserver nicht mehr erreicht werden können). Aus diesem Grund ist es nicht möglich, hierüber die Datensammelwut von Microsoft hier zu verhindern. Da scheint wirklich nur das Deinstallieren der Updates zu helfen.

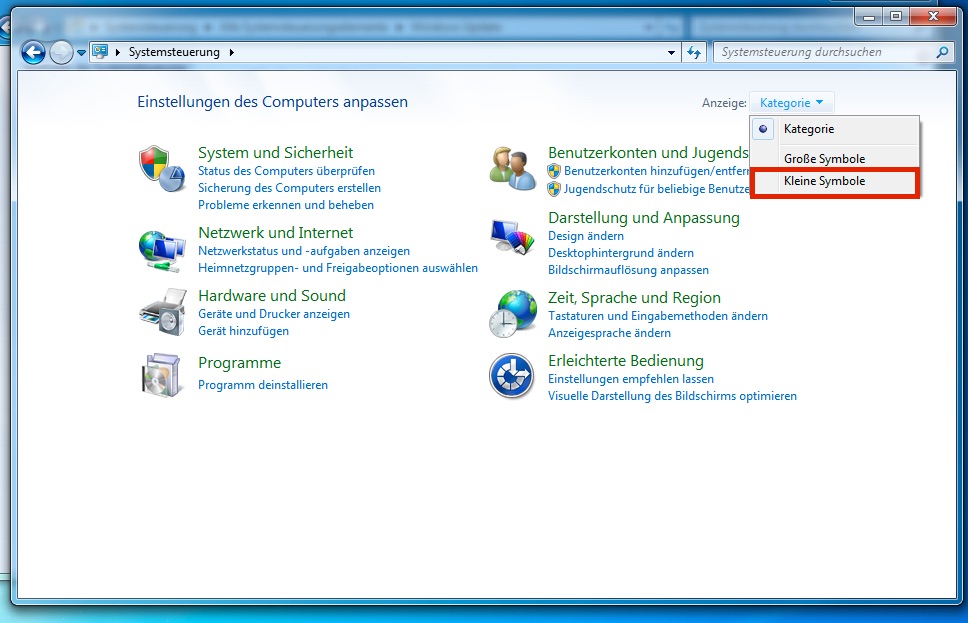

Doch wie werden Sie diese Updates wieder los?

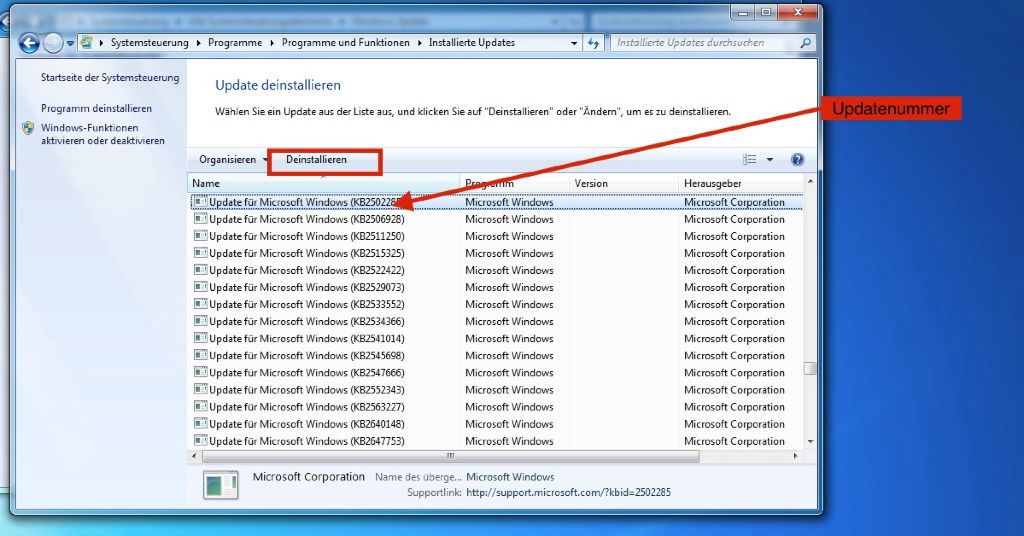

Hierfür müssen Sie erst einmal wissen, welche Updates diese Funktionen nachliefern. Hierbei handelt es sich um die Updates mit der Nummer KB3068708, KB3022345, KB3075249 und KB3080149. Um sie wieder los zu werden, gehen Sie einfach folgende Schritte durch:

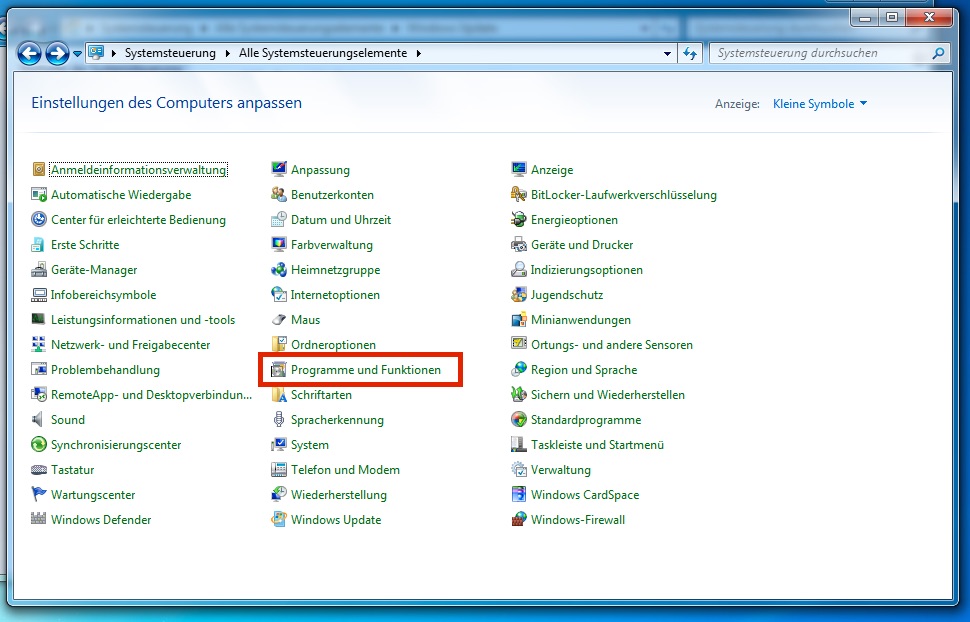

- Öffnen Sie die Systemsteuerung auf Ihren Computer.

- Klicken Sie oben Rechts auf den Reiter „Anzeige“ und wählen Sie dort „Kleine Symbole“

- In der neuen Ansicht der Systemsteuerung suchen Sie nun den Punkt „Programme und Funktionen“ bzw. „Programme und Features“ (kann sich je nach Betriebssystem ändern) und starten diesen.

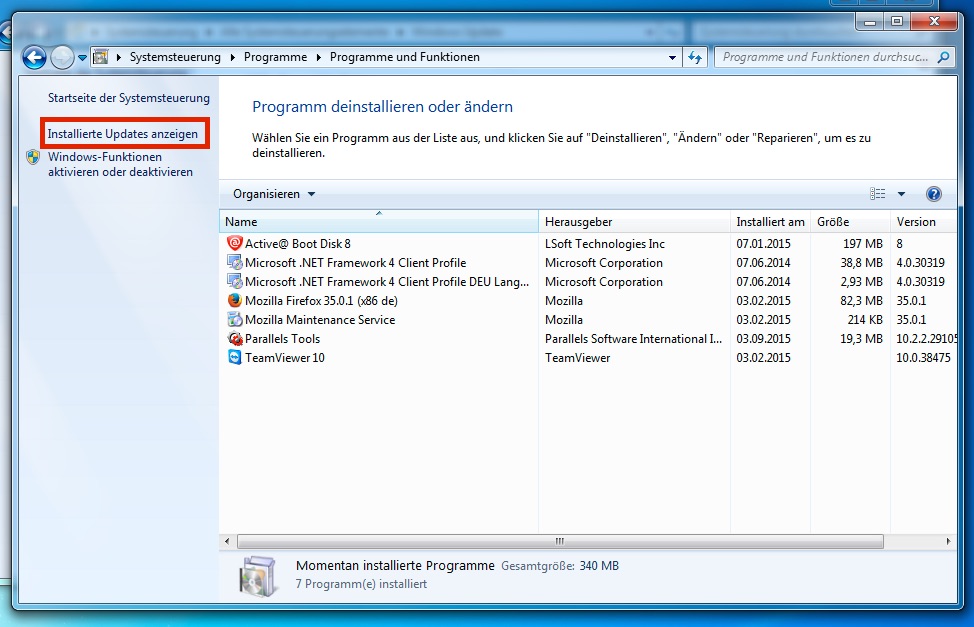

- In dem Fenster klicken Sie nun auf den Punkt „Installierte Updates Anzeigen“

- In der Liste suchen Sie nun nach dem Update mit der passenden Nummer. Die Updatenummer wird immer hinter den Namen des Updates in der Klammer aufgeschrieben. Da es sich bei den Telemetrieupdates nicht um Sicherheitsupdates handelt, brauchen Sie hier auch nicht zu suchen, sondern können bei den „normalen“ Updates schauen. Es kann sein, dass Sie noch nicht alle Updates auf den Computer installiert haben. In dem Fall brauchen Sie nur die Updates zu deinstallieren, welche sich auf den Rechner befinden.

- Wenn Sie das Update markiert haben, müssen Sie oben noch noch auf den Punkt „Deinstallieren“ klicken. Es kann sein, dass der Computer neu gestartet werden muss.

- Gehen Sie nun die Anleitung durch, wie Sie verhindern, dass sich das Update installiert.

Und wie verhindere ich, dass sich die Updates überhaupt installieren?

Sofern sich die Updates nicht auf den Rechner befinden, wird Windows versuchen, die Updates zu installieren. Dieses Verhalten legt Windows auch bei Updates an den Tag, welche deinstalliert wurden. Wenn Sie nun auf Nummer sicher gehen möchten, dass die Updates sich nicht auf den Rechner installieren, dann sollten Sie folgende Punkte noch mit abarbeiten:

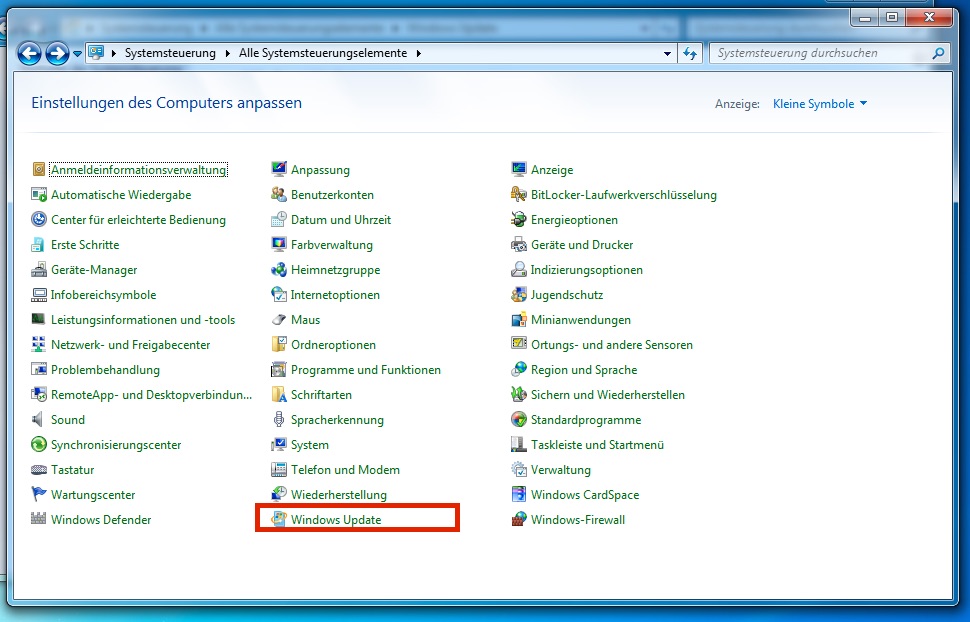

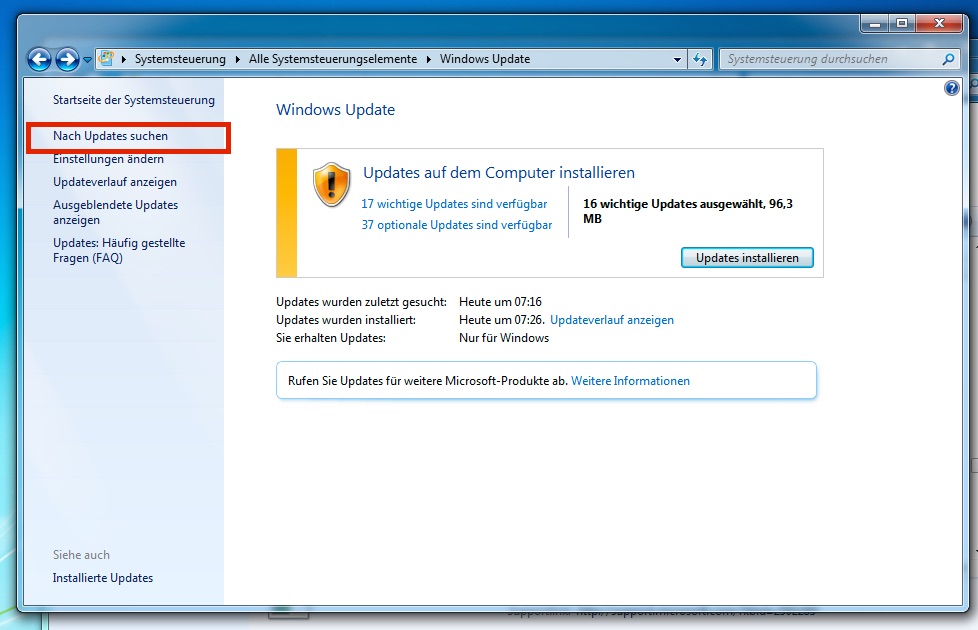

- In der Systemsteuerung suchen wir uns den Punkt „Windows Update“

- Ich empfehle nun einmal nach Updates zu suchen, damit man die aktuellen Updates auch findet, die der Rechner vielleicht noch nicht gefunden hat. Hierzu klicken wir auf „Nach Updates suchen“

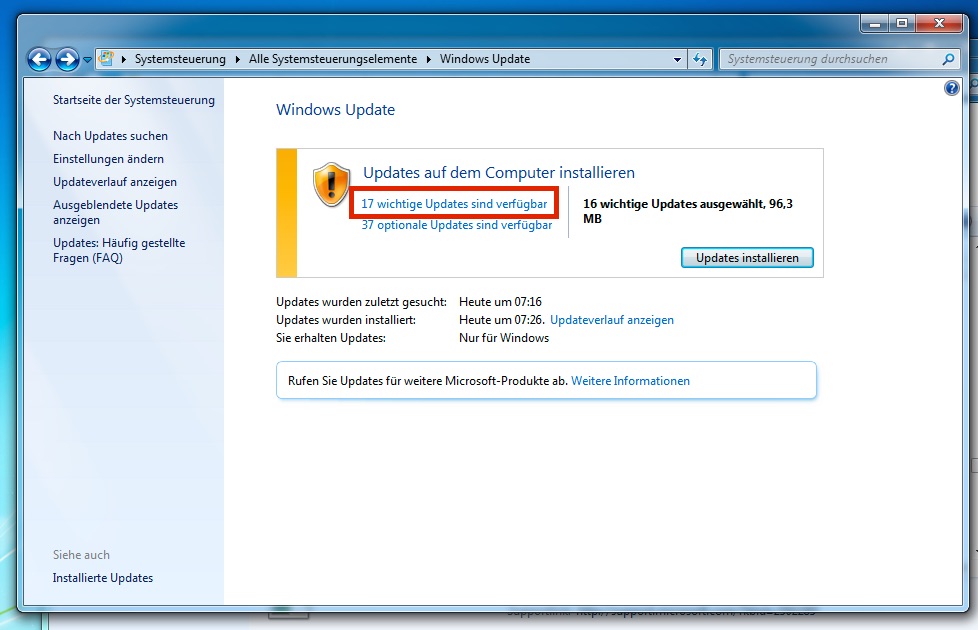

- Als nächstes lassen wir uns die wichtigen Updates anzeigen. Dafür klicken wir auf die wichtigen Updates, die verfügbar sind.

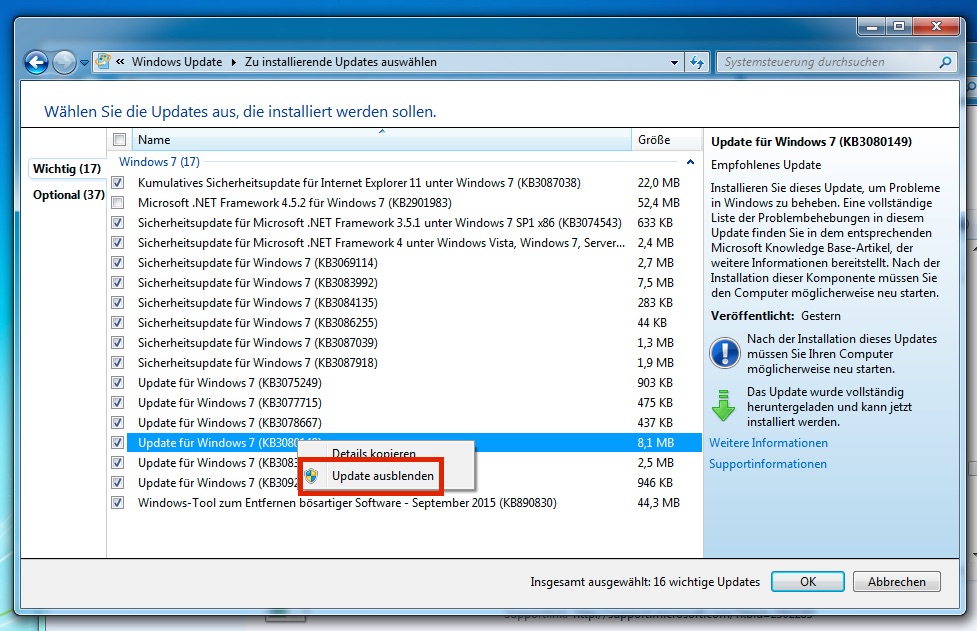

- In der Liste suchen wir nun die Updates, welche nicht mehr mit installiert werden sollen. Diese werden mit einem Klick auf das entsprechende Update markiert. Mit der rechten Maustaste haben wir nun die Möglichkeit, das Update auszublenden.

- Nun können wir sicher sein, dass das Update sich nicht mehr installiert. Hier sollten Sie alle Updates ausschalten um sicher zu gehen, das Windows nicht so übertrieben viel nach Hause telefoniert.

Wenn Sie hierzu fragen haben, stehen wir Ihnen gerne zur Seite.

Nach Stagefright – erneut neue schwere Lücke bei Android

Vor kurzem haben wir in unseren Blog auf Stagefright hingewiesen. Die Lücke ist noch nicht wirklich geschlossen, da kommen Sicherheitsforscher von IBM X-Force und stellen die nächste kritische Lücke im Android vor. Diese Lücke sorgt dafür, das vermeintlich harmlose Apps wie z.B. eine Taschenlampe oder ein Spiel den Status einer „Super-App“ erlangen können und damit Funktionen oder Informationen unter seiner Kontrolle bringen kann. Laut IBM sollen 55 Prozent aller Android-Geräte betroffen sein. Gefährdet sind wohl alle Handys mit Android 4.3 bis 5.1.

Vor kurzem haben wir in unseren Blog auf Stagefright hingewiesen. Die Lücke ist noch nicht wirklich geschlossen, da kommen Sicherheitsforscher von IBM X-Force und stellen die nächste kritische Lücke im Android vor. Diese Lücke sorgt dafür, das vermeintlich harmlose Apps wie z.B. eine Taschenlampe oder ein Spiel den Status einer „Super-App“ erlangen können und damit Funktionen oder Informationen unter seiner Kontrolle bringen kann. Laut IBM sollen 55 Prozent aller Android-Geräte betroffen sein. Gefährdet sind wohl alle Handys mit Android 4.3 bis 5.1.

Das gefährliche an dieser Stelle ist, dass Angreifer vermeintliche harmlose Apps programmieren können, die scheinbar keine bzw. kaum Berechtigungen auf dem Telefon benötigen. Wird eine solche App dann installiert, nutzt die Schadsoftware eine Lücke im Zertifikatssystem vom Android. Hier kann sich die Software unbemerkt erweiterte Rechte besorgen und bekommt nahezu vollen Zugriff auf das Telefon. Der Angreifer wäre nun in der Lage, Anwendungen zu ersetzen oder das Telefon als Wanze für die Hosentasche umzufunktionieren.

Google hat hier schon reagiert und entsprechende Patches entwickelt. Erfahrungsgemäß dauert es aber immer recht lange, bis die Handyhersteller auf solche Patches reagieren. Deswegen ist hier Vorsicht geboten.

Genauere Informationen zu der Lücke finden Sie auf folgender Website.

Wir beraten Sie gerne, wenn Sie die Gefahr für solche Angriffe minimieren wollen und zeigen Ihnen Lösungen, die mit wenig Aufwand maximalen Schutz bringen.

Handy weg – und nun?

Aufregung in unserem Kundendienstbüro in der Vegesacker Str. in Bremen/Walle. Peter K. kann sein Handy nicht mehr finden und weiß nicht, was er machen soll. Er vermutet, dass es beim Stadtspaziergang am Vormittag abhanden gekommen ist.

Aufregung in unserem Kundendienstbüro in der Vegesacker Str. in Bremen/Walle. Peter K. kann sein Handy nicht mehr finden und weiß nicht, was er machen soll. Er vermutet, dass es beim Stadtspaziergang am Vormittag abhanden gekommen ist.

„Ich habe das Handy jetzt schon mehrfach angerufen, doch es geht niemand ran und klingeln höre ich es auch nicht. Ich glaube, es wurde mir geklaut!“, beschreibt K. seine Situation.

Da es in einer solchen Situation immer auf die schnelle Reaktion ankommt, möchten wir heute einmal darauf hinweisen was man tun sollte, wenn man wie Peter K. feststellt, dass das Telefon weg ist.

Als erstes sollten Sie ihre SIM-Karte sperren lassen. Hierfür ist Ihr Mobilfunkanbieter verantwortlich. Somit verhindern Sie, dass jemand die Karte in Ihren Namen nutzt und Ihnen hierdurch irgendwelche weiteren Kosten entstehen. Wenn Sie die Telefonnummer Ihres Anbieters gerade nicht parat haben, können Sie innerhalb Deutschland kostenlos über die Nummer 116 116 einen Sperrnotruf abgeben. Außerhalb von Deutschland gibt es hierfür die Nummer +4930 4050 4050.

Wenn Sie einen Diebstahl des Handys vermuten, dann sollten Sie auf jeden Fall eine Anzeige bei der Polizei aufgeben. Hilfreich ist es, wenn Sie die IMEI (eine Art Seriennummer) des Telefon dabei haben. Diese kann auf jedem Mobiltelefon mit der Kombination *#06* aufgerufen werden. Es bietet sich an, dies im Vorfeld zu tun und sich die Nummer zu notieren. Über diese Nummer kann das Telefon, sofern es aufgefunden wird, eindeutig identifiziert werden.

Ebenfalls empfiehlt es sich, dass Handy mit einem Sperrmuster oder einen Pin bzw. bei aktuellen Telefonen einen Fingerabdruck zu sichern. Hiermit verhindern Sie den unbefugten Zugriff auf das Telefon und machen es Dieben schwer mal eben einen Blick in Ihre persönlichen Daten zu werfen. Ideal wäre auch eine Verschlüsselung des Handys bzw. der Daten auf dem Gerät.

Die aktuellen Smartphones können lassen sich auch ohne spezielle Apps orten und aus der Ferne löschen. Bedingung hierfür ist eine Internetverbindung und das Gerät sollte in Betrieb sein.

Benutzer welche ein Apple-Handy ihr eigen nennen, können das Gerät über die iCloud lokalisieren, eine Nachricht auf das Handy senden, nachträglich einen PIN eingeben oder im Falle eines Falles die Daten vom Handy löschen. Bei Android gibt es im Googleaccount einen Ortungsdienst. Dann kann man auf der Googlemaps-Karte sehen, wo sich das Telefon gerade befindet. Auch Microsoft hat einen solchen Dienst. Windows Phones lassen sich in der Rubrik „Mein Handy“ auf dieser Website orten.

Zusätzlich gibt es die Möglichkeit über spezielle Software die Ortung und Sperrung via SMS vorzunehmen und das Handy zu sperren, sobald versucht wird eine andere SIM-Karte zu nutzen.

Unser Kunde Peter K. konnte der Ortungstipp den richtigen Hinweis geben. Das Telefon war wahrscheinlich aus der Tasche gefallen und konnte in einer Gaststätte in Bremen/Walle wieder gefunden werden. Die Freude war hier groß.

Laut einer Bitkom-Studie kennen 23 % aller Handynutzer das schlechte Gefühl, wenn das Telefon auf einmal nicht mehr da ist. In den vergangenen 12 Monaten sollen rund 4 Millionen Handys abhanden gekommen sein. Unachtsamkeit ist hier der Spitzenreiter – rund 14 Prozent der Besitzer haben das Telefon schon einmal liegen gelassen. Gestohlen wurde es jedem 10..

Aber ganz so schwarz ist die Welt glücklicherweise doch nicht – 10 Prozent der vermissten Geräte wurden von einem Finder zurück gebracht. 7 Prozent konnten im Fundbüro abgeholt werden. Bei 3 Prozent konnte die Polizei weiter helfen und rund 2 Prozent konnten die Telefone über die Ortungsfunktion wieder finden.

„Stagefright“-Lücke – Telekommunikationsanbieter reagieren

Vor einigen Tagen hatten wir die „Mutter aller Android-Schwachstellen“ vorgestellt. Nun reagieren die ersten Netzbetreiber und sorgen so für mehr Sicherheit auf dem Handy.

Vor einigen Tagen hatten wir die „Mutter aller Android-Schwachstellen“ vorgestellt. Nun reagieren die ersten Netzbetreiber und sorgen so für mehr Sicherheit auf dem Handy.

Über die Stagefright-Lücke sind Angreifer in der Lage über eine manipulierte Mediadatei die Kontrolle des Handys zu übernehmen. Besonders pikant hierbei ist die automatische Verarbeitung der Telefone bei MMS-Nachrichten. So ist es möglich Schadcode unbemerkt vom Benutzer via MMS auf das Smartphone zu senden und auszuführen.

Die Telekom hat jetzt reagiert. Kunden die eine MMS erhalten, können diese nun nicht mehr automatisch herunterladen, sondern bekommen eine SMS mit dem Hinweis: „Sie haben eine neue MMS. Sie können diese unter folgendem Link innerhalb von 3 Tagen herunterladen“. Mit Hilfe von Zugangsdaten wie der Rufnummer und dem Passwort kann dann die Nachricht abgerufen werden. Auch andere Anbieter wollen über eine ähnliche Lösung ihre Kunden schützen.

Allerdings wird hier auch nicht die Lücke beseitigt, sondern es handelt sich bei der Lösung nur um den Versuch die zumindest hinterhältigste Version des Angriffs unter Kontrolle zu bekommen. Kunden, die unseren Blog verfolgen, wissen wie sie Ihre Einstellungen im Handy ändern müssen um einen ähnlichen Effekt zu erreichen und nicht auf die Reaktion des Mobilfunkanbieters angewiesen zu sein.

Die eigentliche Lücke und der Angriff über manipulierte Media-Dateien ist dennoch möglich. So kann man die MMS immer noch per Hand öffnen oder eine solche Schaddatei über WhatsApp, Threema etc. erhalten und ausführen.

Wir empfehlen hier den Einsatz von geeigneter Sicherheitssoftware, wie es bei jedem PC üblich ist. Hiermit lässt sich die Gefahr zumindest minimieren.

Nvidia Shield-Tablets können Brandstifter werden

Kunden, die mit einem Nvidia Shield spielen, haben sich heiße Ware angeschafft. Dies hat zumindest Nvidia eingesehen und ruft nun alle Tablet-PC zurück, die zwischen Juni 2014 und Juli 2015 verkauft wurden. Bei der Akku-Modellnummer Y01 können die Batterien überhitzen und im schlimmsten Fall zu einem Brand führen.

Kunden, die mit einem Nvidia Shield spielen, haben sich heiße Ware angeschafft. Dies hat zumindest Nvidia eingesehen und ruft nun alle Tablet-PC zurück, die zwischen Juni 2014 und Juli 2015 verkauft wurden. Bei der Akku-Modellnummer Y01 können die Batterien überhitzen und im schlimmsten Fall zu einem Brand führen.

Nividia hat für den Rückruf eine extra Website eingerichtet. Hier ist der Prozess des Austauschprogramms beschrieben und Sie können hier überprüfen, ob ihr Gerät betroffen ist. Sollte Ihr Gerät betroffen sein, warnt der Hersteller davor, das Tablet weiter zu nutzen.

Natürlich stehen wir Ihnen auch hier zur Seite, wenn Sie Fragen zum Austauschprogramm haben. Hierfür kommen Sie am Besten mit dem Gerät in unser Kundendienstbüro in der Vegesacker Str. 52 in Bremen/Walle vorbei.