Stagefright 2.0 – Die Mutter aller Androidschwachstellen kehrt zurück

Vor einiger Zeit haben wir über die Stagefright-Lücke in Android berichtet. Das Fatale an der Lücke ist, dass die fast jeden Handy betrifft und einen Angriff zum Kinderspiel macht. Mit unseren Tipp konnten Sie die Gefahr minimieren.

Vor einiger Zeit haben wir über die Stagefright-Lücke in Android berichtet. Das Fatale an der Lücke ist, dass die fast jeden Handy betrifft und einen Angriff zum Kinderspiel macht. Mit unseren Tipp konnten Sie die Gefahr minimieren.

Nun ist es Sicherheitsforschern gelungen eine weitere Lücke ausfindig zu machen. Auch diese Lücke betrifft nahezu alle Geräte.

Mit dieser Lücke kann der Angreifer ähnlich wie bei der ersten Stagefright-Lücke die Kontrolle des Gerätes übernehmen. Hierfür benötigt er lediglich eine manipulierte MP3 oder MP4 Datei. Dieses berichten die Experten von Zimperium in Ihren Block.

Aktuell ist aber noch kein Bericht darüber bekannt, dass die Lücke aktiv ausgenutzt wird. Google soll über die Lücke informiert sein. Leider haben wir, aber das Problem, dass die Handyhersteller sich meist sehr viel Zeit lassen, ein Update für die Handys zur Verfügung zu stellen, so dass auch hier wieder das Risiko beim Nutzer bleibt.

Dies zeigt auch mal wieder ganz deutlich: Eine Sicherheitssoftware für Androidtelefone ist genauso essentiell, wie für einen Windows-Computer.

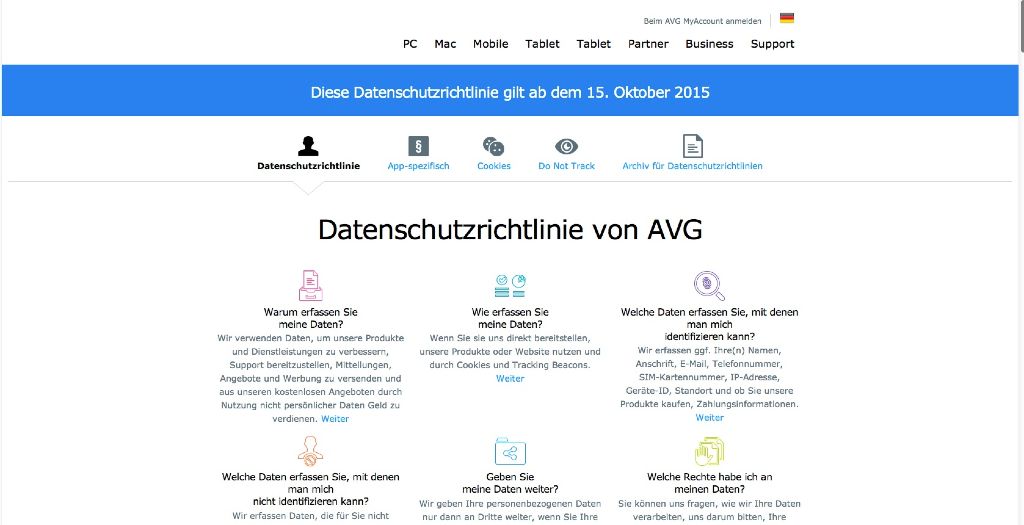

Spyware AVG? – Neue Datenschutzrichtlinie seit dem 15. Oktober 2015

Wir vertreten ja die Meinung, dass „kostenlos“ im Internet nahezu überall gelogen ist. Kostenlos im Internet heißt in vielen Fällen einfach nur: Wir wollen kein Geld.

Wir vertreten ja die Meinung, dass „kostenlos“ im Internet nahezu überall gelogen ist. Kostenlos im Internet heißt in vielen Fällen einfach nur: Wir wollen kein Geld.

Die Schattenwährung im Internet heißt ganz klar: Daten

Umso erstaunlicher finde ich die Tatsache, dass nun auch Anbieter von Sicherheitslösungen, welche uns eigentlich auch Datenmissbrauch schützen sollen, nun zu dieser Währung greifen. Vorreiter ist hier nun die Software von AVG.

Seit dem 15.10.2015 sind die Datenschutzeinstellung insofern angepasst worden, dass sich der Hersteller das Recht heraus nimmt, Daten auf unseren Rechner zu erfassen und diese für Werbezwecke zu vermarkten.

Zu diesem Daten gehört unter Anderem der Browserverlauf. Im Klartext: Welche Webseiten Sie aufgerufen haben und was Sie so gesucht haben. Die Zeit titelte zu dem Thema, dass sich Antivrensoftware nun wie Spyware benimmt.

Laut AVG soll man das Recht schon mit den alten Datenschutzbestimmungen gehabt haben, nur dass man dies jetzt noch einmal klar hervorgehoben hat und es nun auch umsetzen wolle. Allerdings soll die Software die Möglichkeit bieten, diese Funktion nachträglich abzuschalten.

Benutzer der kostenpflichtigen Versionen von AVG sind von der Änderung nicht betroffen. Hier werden keine Daten abgegriffen.Soweit ist das beurteilen kann, dürfte AVG nun der erste Antivirenhersteller sein, der diesen Weg geht. Mich würde es aber nicht wundern, wenn andere Hersteller hier gleich ziehen. Ob man dann noch von einem kostenlosen Basisschutz für den PC sprechen kann, bin ich mir nicht sicher…

Webseiten und Datenschutz – worauf sollte ich achten?

In Vorträgen zeige ich immer gerne, wie einfach es die bösen Buben haben, sich zwischen den Computer und Internet zu schalten. wenn man in einem nicht ausreichend gesicherten Netzwerk befindet. Einer der häufigsten Fragen, die dann kommen gehen in die Richtung, woran kann ich so etwas erkennen.

In diesem kleinen Artikel möchte ich mal auf die Grundlagen eingehen. Das Thema ist recht komplex so, dass wir hier nur einen flüchtigen Blick drauf werfen können.

Da wir immer mehr privater Daten über das Internet verbreiten ist es wichtig, darauf zu achten, dass die Daten nicht manipuliert werden können. Der Fachmann spricht hier von der Integrität. Im ersten Schritt kann hier eine Verschlüsselung via SSL weiterhelfen.

Was ist SSL?

SSL ist eine Verschlüsselungsmethode für z.B. Webseiten. Der Browser und der Server handeln ein Protokoll aus, über das verschlüsselt werden soll. Dann werden die Daten kodiert zwischen Server und Computer ausgetauscht. Ein mithören ist nicht so ohne weiteres möglich.

Jedoch kann ich, sofern ich es schaffe, die Daten über mein System laufen zu lassen (dies ist der Bestandteil meiner Vorträge in dem Bereich), die Verschlüsselung aufbrechen und mitzulesen. Um hier die Hürde so hoch wie möglich zu gestalten gibt es sogenannte Zertifikate. Solche Zertifikate müssen beantragt werden und werden von anderer Stelle geprüft und frei geschaltet. Fehlt ein solches Zertifikat, dann schlägt ein vernünftiger Browser Alarm und meldet, dass die Verbindung nicht vertrauenswürdig ist.

Woran erkenne ich, ob eine Webseite verschlüsselt ist?

Wenn Sie eine Webseite besuchen, zeigt der Browser an, ob diese Verschlüsselt arbeitet. Dies kann man z.B. an dem „https://“ vor der Adresse erkennen. Moderne Browser wie der Firefox zeigen dies auch optisch an (siehe Screenshot).![]()

Wann sollte ich darauf achten?

Immer wenn Sie mit sensiblen Daten arbeiten, sollten Sie kontrollieren, ob die Seite auch verschlüsselt ist. Dies ist z.B. beim Onlinebanking oder Einkauf in einem Onlineshop der Fall.

Generell kann es nicht schaden, immer ein Blick auf die Verschlüsselung zu werfen, wenn Sie Login-Daten in eine Website eingeben sollen.

Sollte der Webbrowser beim Onlinebanking auf einmal melden, dass der Verbindung nicht vertraut wird, sollten Ihre Alarmglocken aufschreien. (Allerdings kann es was anderes sein, wenn man eine kleine private Seite besucht. Der Aufwand für die Zertifizierung wird von kleinen Seiten gerne umgangen. So wird kann es zu so einer Meldung kommen, weil der Betreiber z.B. sich die Kosten hierfür sparen, aber die Seite dennoch verschlüsselt übertragen möchte.)

Wieso ist HTTPS nicht gleich wirklich sicher?

Wie es bei jedem Antivirenprogramm keinen absoluten Schutz vor Viren gibt, gibt es auch Möglichkeiten z.B. über bestimmte Manipulationen in der Internetseite eine verschlüsselte Verbindung vorzugaukeln. Auch kann man als „Mann in der Mitte“ unter Umständen die Verschlüsselung aufbrechen. Schadsoftware auf den Computer kann ebenfalls in der Lage sein, hier mitzulesen und zu verfälschen.

An dieser Stelle kann man es einen Angreifer nur so schwer wie möglich machen. Im Prinzip ist es ähnlich wie der Einbrecher in der Wohnung. In der Regel bricht ein Einbrecher sein vorhaben nach kurzer Zeit ab, wenn er nicht in das Objekt kommt. So schaut es auch mit den meisten Netzwerkangriffen aus. Wenn die Hürden für den Angreifer zu hoch sind, dann ist es wahrscheinlich, dass sich der Angreifer ein weniger gesichertes Opfer sucht…

CDs und DVDs richtig reinigen

Mich würde es nicht wundern, wenn Sie folgendes auch schon einmal erlebt haben: Sie wollen Ihre Lieblings-CD hören und so wirklich will die Anlage die CD nicht erkennen. Dies kann daran liegen, dass die CD verschmutzt ist und gereinigt werden sollte.

Mich würde es nicht wundern, wenn Sie folgendes auch schon einmal erlebt haben: Sie wollen Ihre Lieblings-CD hören und so wirklich will die Anlage die CD nicht erkennen. Dies kann daran liegen, dass die CD verschmutzt ist und gereinigt werden sollte.

Viele Leute gehen nun hin und nehmen irgendwas zum abwischen. Leider besteht dann das Risiko, dass Sie den Datenträger richtig beschädigen. Wie man das verhindern kann, möchte ich hier einmal vorstellen:

Abreiben mit einen Tuch

Bei leichten Verschmutzungen kann es reichen, die CD einfach mit einem Microfasertuch oder einem Küchentuch abzureiben. Hierzu sollten Sie die CD von Innenrand zum Außenrand abwischen. Hierfür sollten Sie die CD auf einer flachen Unterlage legen um zu verhindern, dass die CD bricht.

Wasser als Hilfsmittel

Bei etwas stärkeren Verschmutzungen können Sie klares Leitungswasser zur Hilfe nehmen. Verkrustungen können Sie hier ruhig ein wenig einweichen lassen. Auch hier sollten Sie die Wischtechnik verwenden, welche wir auch bei dem trockenen Tuch empfehlen.

Für ganz hartnäckige Fälle

Bei fettigen Fingerabdrücken etc. kann es Sinnvoll sein, noch ein Spritzer Geschirrspülmittel uns Wasser zu tun.

Was Sie nicht machen sollten, sind irgendwelche Reiniger für die Reinigung einer CD zu verwenden. Der Reiniger kann die CD angreifen und sie somit auch unbrauchbar machen. Außerdem sollten Sie vermeiden, die CD mit kreisförmigen Bewegungen zu reinigen. Hierbei können Kratzer entstehen. Kleine Kratzer in der Leserichtung einer CD können dann schon dafür sorgen, dass die CD nicht mehr richtig vom Laufwerk erkannt wird.

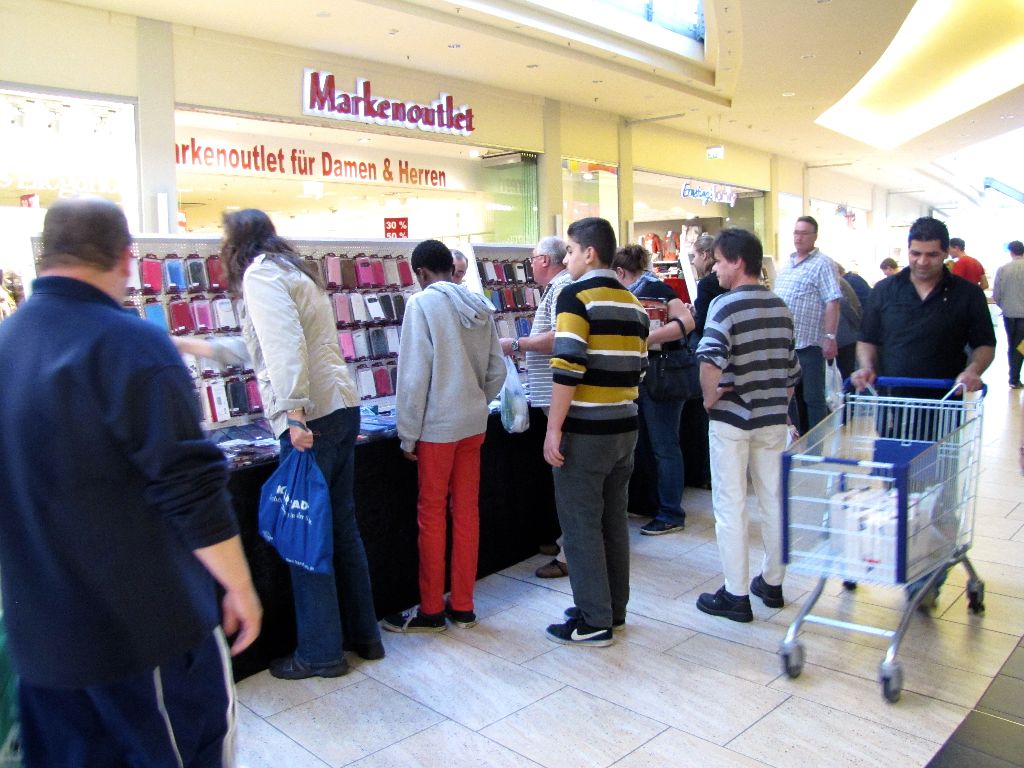

Computer und Videobörse 2.0 – und sie kommt doch….

Manchmal ist es schon lustig, was so passiert: Da arbeitet man an einem neuen Konzept, dreht hier ein wenig an den Stellschrauben, findet neue Partner… Und dann kommen doch gleich schon Gerüchte im Internet auf, dass die Veranstaltung nicht statt findet…

Manchmal ist es schon lustig, was so passiert: Da arbeitet man an einem neuen Konzept, dreht hier ein wenig an den Stellschrauben, findet neue Partner… Und dann kommen doch gleich schon Gerüchte im Internet auf, dass die Veranstaltung nicht statt findet…

Dementsprechend freue ich mich um so mehr nun auch offiziell die Veranstaltung noch einmal ankündigen zu können. Wir wollten einen Facelift für die Veranstaltung und in Zusammenarbeit mit dem Centermanagement der Berliner Freiheit konnten wir ein völlig neues, moderneres Konzept auf die Beine stellen.

Unter dem Motto „Stöbern – Staunen – Informieren“ geht die Computerbörse am 07. und am 08. November 2015 in die 49. Runde. Dieses mal haben wir mehr Aussteller und sogar ein interessantes Bühnenprogramm.

So können Sie an den Ständen neue Trends entdecken – z.B. in die virtuelle Realität mit einem Hexenbesen abtauchen oder neueste Technik aus dem Automobilbereich bestaunen. Hierfür konnten wir das Autohaus Weller aus Bremen gewinnen. Die Telekom zeigt das Trendthema Smarthome auf.

Zudem wird das Universum Bremen eine Science-Show präsentieren. Ein Blick in die Vergangenheit kann man bei dem Computer-Museum-Oldenburg bestaunen – hier kann man die Raritäten auch noch einmal ausprobieren.

Interessante Vorträge können auf unserer Bühne verfolgt werden – unter Anderem sind hier die Themen „Sicherheit im Netz“, „Bezahlung im Internet“ und „Bildbearbeitung“ geplant.

Zudem können Sie in den Räumen der Stadtbibliothek einen kostenlosen „Facebookcheck“ vornehmen lassen.

Dies ist nur ein Auszug, der Möglichkeiten auf der diesjährigen Veranstaltung…

Am Sonntag ist traditionell auch wieder Verkaufsoffener Sonntag. Somit haben wir wieder Programm für die ganze Familie.

Die wichtigsten Eckdaten:

Wann?

07.11.2015 von 11 Uhr – 18 Uhr

08.11.2015 von 13 -18 Uhr

Wo?

Einkaufszentrum Berliner Freiheit, Berliner Freiheit 11, 28327 Bremen

Klicksounds in Windows deaktivieren – so geht es!

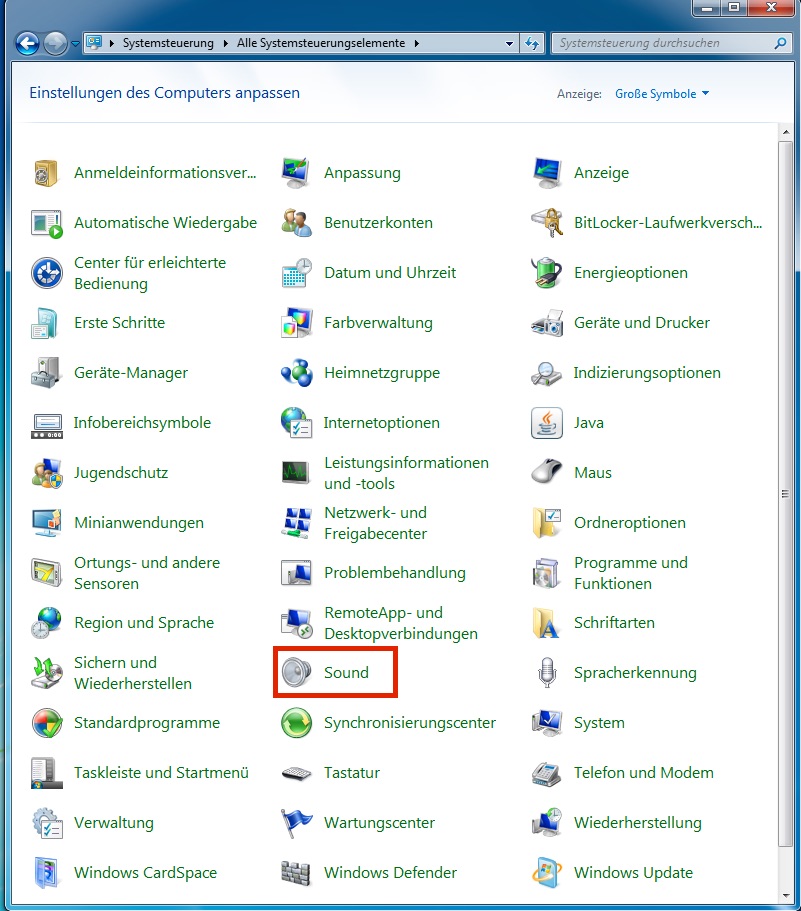

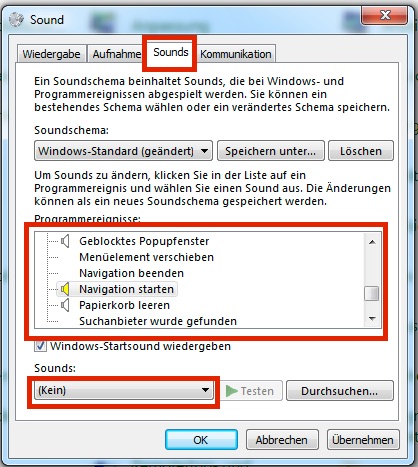

Einige unserer Kunden sind von den Sounds in Windows genervt. Es geht um diese Töne, welche abgespielt werden, wenn man Beispielsweise im Browser einen Link oder im Windows Explorer eine Datei öffnet. Viele helfen sich dann über die Lösung, den Ton des Computers komplett abzustellen, aber es gibt einen eleganteren Weg:

- Gehen Sie in die „Systemsteuerung“ und öffnen Sie dort den Punkt „Sound“ (sollten Sie nicht die4 Symbolansicht haben, klicken die bitte oben rechts bei „Anzeige“ auf „Große Symbole“).

- Nun gehen Sie auf den Karteireiter „Sounds“.

- Hier angekommen gehen Sie in den Feld „Programmereignisse“ auf den Punkt „Windows Explorer -> Navigation starten“.

- Unter dem Feld im Bereich „Sounds“ können Sie nun „(Kein)“ auswählen.

- Nun noch ein Klick auf Ok und Ihr Windows gibt beim klicken keine Töne mehr von sich.

Java ohne Sponsoring installieren – so, können Sie es dauerhaft verhindern

Eine sehr häufige Erweiterung, welche wir auf Kundenrechner finden ist die Software Java. In Java ist einige Software geschrieben, so dass es für viele Programme benötigt wird. Aufgrund dieser Verbreitung gehört Java leider auch zu den Programmen, welche gerne für Angriffe auf den eigenen PC verwendet werden. Deswegen ist es enorm wichtig, dass diese Software immer aktuell gehalten wird.

Leider ist nur der Entwickler der Software schon vor einiger Zeit dazu übergegangen, sich diese ansich kostenlose Software mit Adware bezahlen zu lassen. So passiert es vielen Kunden, dass Sie auf einmal Besitzer einer unerwünschten Toolbar sind, nachdem sich Java aktualisiert hat.

Allerdings wissen die wenigsten unserer Kunden, dass man diese Gefahr bannen kann, in dem man der Software in den Einstellungen mitteilt „Bitte keine Werbung einwerfen“. Wie das geht lesen Sie hier:

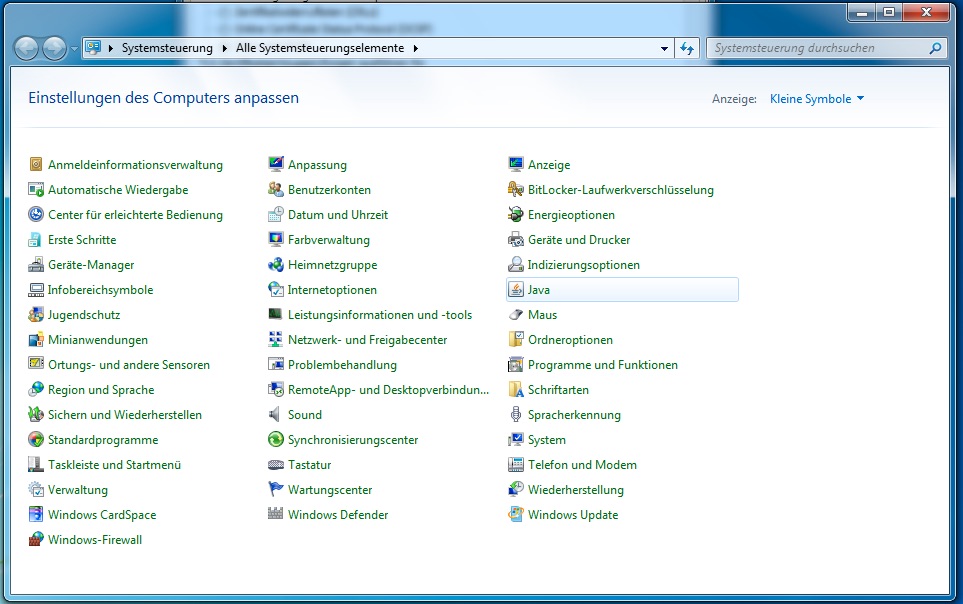

- Klicken Sie auf das Startmenü und gehen Sie auf die Systemsteuerung.

- Sollten Sie keine Detailansicht in der Systemsteuerung eingeschaltet haben, so haben Sie die Möglichkeit oben rechts die Anzeige auf „Kleine Symbole“ zu stellen. Nun suchen Sie Sich den Punkt Java aus und machen einen Doppelklick.

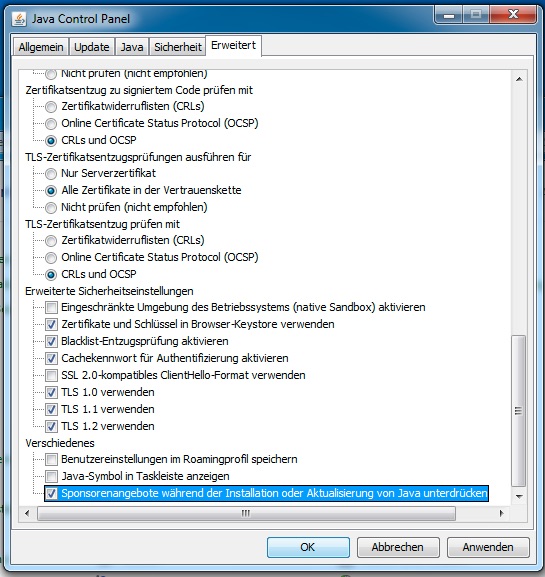

- Es öffnen sich nun die Einstellungen in Java. Oben in den Karteireitern klicken Sie nun auf erweitert. Scrollen Sie nun ganz nach unten und setzen Sie einen Haken bei dem Punkt „Sponsorenangebote während der Installation oder Aktualisierung von Java unterdrücken“.

- Klicken Sie nun auf „OK“.

- Ab jetzt sollte Java nicht mehr probieren, Ihnen irgendwelche Mitbringsel unterzuschieben, wenn Sie das Programm aktualisieren.

Tatort Internet – Die Gefahren fürs Kind durch Cyber-Grooming

In unseren letzten Artikel sind wir ein wenig allgemein auf den Umgang mit Kindern und den neuen Medien eingegangen. Es gibt jedoch eine Gefahr, in der wir uns hier noch einmal mit einen speziellen Artikel kümmern wollen. Es geht um das sogenannte Cyber-Grooming.

In unseren letzten Artikel sind wir ein wenig allgemein auf den Umgang mit Kindern und den neuen Medien eingegangen. Es gibt jedoch eine Gefahr, in der wir uns hier noch einmal mit einen speziellen Artikel kümmern wollen. Es geht um das sogenannte Cyber-Grooming.

Cyber-Grooming – was ist das?

Unter Cyber-Grooming versteht man das gezielte Ansprechen von Personen im Internet mit dem Ziel von sexuellen Kontakten (Cyber-Grooming heißt sinngemäß auf Deutsch Internet-Anbahnung). Im Prinzip erst einmal nichts wirklich schlimmes. In Deutschland wird dieser Begriff aber hauptsächlich für die Anbahnung an Minderjährige verwendet. Aus diesem Blickwinkel betrachtet, bekommt der Begriff seine Brisanz..

Ja und? Mich betrifft es eh nicht!

Dieses Thema ist ein Tabuthema und ich glaube, allein mit dem Thema könnte ich eigene Websiten füllen. Deswegen kann ich hier nur einen kleinen Abriss zum Thema machen.

Aber erschreckend finde ich das Verhalten, welches einige Eltern an den Tag legen. Beobachten konnte ich dies auf diversen Veranstaltungen, in denen wir in Live-Vorträgen auf die Gefahren im Internet aufgeklärt haben. Im Prinzip kann jedes Kind, welches sich im Internet bewegt, Opfer von Cyber-Grooming werden.

Vor einiger Zeit habe ich mich wegen eines Vortrags zu dem Thema ein bisschen mehr mit das Thema Cyber-Grooming beschäftigt. Erschreckend an dieser Stelle war die Tatsache, dass ich innerhalb nicht einmal 60 Minuten mit einem Fakeprofil Kontakt mit entsprechenden Personen hatte – in einem Chat speziell für Kinder!

Innerhalb einiger Tage konnten wir einige Chatlogs mitschreiben, zum Teil mir wirklich erschreckenden Inhalt.

Wie läuft so ein Chat ab?

Unserer Erfahrung wird man ganz normal im Chat angesprochen und es kommt dann schnell zum Privatchat. Hier geht es auch ganz normal los und es wird versucht Vertrauen zum Opfer aufzubauen. Hier geht es um Hobbies, Schule, Eltern etc.

Im zweiten Schritt wird ausgelotet, ob das Opfer sich auch als Opfer eignet. Viele Täter versuchen langsam zu Ergründen, wie weit das Kind gehen wird. Einige Täter sind aber auch schmerzbefreit und fallen gleich mit der Tür ins Haus. In dieser Phase wird es teilweise recht konkret und der Täter fragt schon mal nach, ob er Fotos haben könnte, teilweise mit Anweisungen (Körperteil entblösst, sich an bestimmten Stellen streicheln etc.).

Der letzte Schritt wäre dann der Versuch, sich mit dem Opfer zu treffen. Spätestens hier haben wir den Kontakt abgebrochen und den Nutzer beim Chatbetreiber gemeldet.

Passend zu unseren Erfahrungen gab es im Fernsehen eine mehrteilige Serie, in der diese Chats durchgezogen wurden und auch das Treffen mit Hilfe eines Schauspielers zu Stande gekommen ist. Hier konnte man sehen, dass die Täter hier wirklich bis zum äußersten gehen wollen und hier nicht einmal ein Unrechtsbewusstsein entwickeln. In vielen Fällen hieß es hier, das Kind wollte es doch auch…

Wie kann ich mich und mein Kind davor schützen?

Das Thema ist schon ein wenig schwieriger. In unseren Recherchen waren wir in Chats für Kinder. In einem großen Chatportal, welches recht bekannt ist, konnten wir feststellen, dass in der „Elternfreien Zone“ hauptsächlich Erwachsene anwesend sind.

Wirklich helfen kann hier wohl nur, das Gespräch mit dem Kind. Klären Sie Ihre Kinder über die Gefahr auf und schauen Sie ab und an mal, was Ihr Kind am Computer treibt. Sprechen Sie mit dem Kind darüber, dass das Kind auf keinen Fall persönliche Daten an Fremde im Internet bekannt gibt. Niemand braucht wissen, wie die Schule heißt, auf der man geht und auf gar keinen Fall die Adresse weiter geben.

Auch sollte das Kind sofort melden, wenn es im Chat von Leuten angeschrieben wird und es aufgefordert wird, sich zu streicheln oder gar solche Fotos anzufertigen. Die Fotos könnten im schlimmsten Fall später als Druckmittel gegen des Kind angewendet werden.

Viele Chatbetreiber haben hier reagiert und bieten nun die Möglichkeit, solche Chats mit nur einem Mausklick zu melden. Erfahrungsgemäß ist das Risiko auf solchen Chatplattformen mit dem Thema in Berührung zu kommen wesentlich geringer.

Weitere Informationen gibt es auf folgender Seite:

Natürlich stehen wir Ihnen auch bei diesem Thema mit unseren Knowhow zur Seite.

Das Kind am Computer – was Eltern beachten sollten

Was für viele ältere Generationen undenkbar ist, ist für die jüngste Generation der Menschheit absolut normal. Die Digitalisierung der Welt betrifft auch die Jüngsten von uns. Diese Entwicklung bringt leider nicht nur Chancen sondern auch Risiken. Hierbei gibt es einige Dinge, die Eltern beachten sollten.

Was für viele ältere Generationen undenkbar ist, ist für die jüngste Generation der Menschheit absolut normal. Die Digitalisierung der Welt betrifft auch die Jüngsten von uns. Diese Entwicklung bringt leider nicht nur Chancen sondern auch Risiken. Hierbei gibt es einige Dinge, die Eltern beachten sollten.

Da wir in unserer Praxis auch öfters mit besorgten Eltern zu tun haben, möchte ich die Gelegenheit nutzen und mal ein paar Informationen zusammenfassen.

Für viele Kinder ist das Internet quasi eine ganz normale Geschichte. Hierzu zählen auch soziale Netzwerke, wie z.B. Facebook oder Chats. Allerdings gibt es hier leider wirklich einige Fallstricke, die es zu beachten gilt.

In meinen Augen sollten Kinder mit dem Medium Internet vertraut gemacht werden. Hierzu kann es Sinnvoll sein, einen eigenen PC für das Kind anzuschaffen oder zumindest ein eigenen Benutzeraccount auf den Familien-PC einzurichten. Hier hat man die Möglichkeit z.B. Lernsoftware zu installieren. Lernsoftware hat in vielen Fällen den Vorteil, dass die Kinder Spaß daran haben und zusätzlich noch etwas dabei lernen können.

Neben diesen Aspekt gibt es noch die Möglichkeit den PC bzw. das Benutzerprofil des Kindes ein wenig einzuschränken. Mit Hilfe spezieller Software ist es z.B. möglich, Jugendgefährdende Internetseiten zu sperren oder dem Kind eingeschränkte Online- und PCzeiten einzuräumen. Auch haben Eltern die Möglichkeit in Browserverlauf zu kontrollieren, welche Seiten besucht worden sind.

Zu beachten ist, dass Facebook und Co. ein Suchtverhalten erzeugen können. Von daher kann sich hier Einschränkung auf 1-2 Stunden am Tag lohnen, um dieses Verhalten nicht zu fördern. Bei einigen Routern kann man die Zeitsperrung für bestimmte Benutzer einstellen.

Wichtig an dieser Stelle ist auch ein leistungsfähiges Antivirenprogramm. Kinder sind neugierig und können dadurch schnell mal auf eine angreifende Seite gelangen. Hier ist dann das Antivirenprogramm das Einzige, was hier schlimmeres verhindern kann.

Als Fazit des Artikels kann man sagen, dass man ein wenig was beachten sollte, wenn man den Nachwuchs in Internet lässt. Jedoch soll das kein Aufruf dazu zu sein, dem Kind das Medium zu entziehen. Schließlich bringen die neuen Medien auch diverse Vorteile mit und für den sozialen Austausch kann das Internet auch hilfreich sein.

Zu empfehlen ist aber, dass Sie hierbei ein Auge auf Ihr Kind haben und auf die Gefahren aufmerksam machen.

In unseren nächsten Artikel gehen wir ein wenig auf das Cyber-Grooming an. Dies ist ein Thema, welches bei dem Gespräch mit dem Kind rund ums Internet nicht fehlen sollte.

Wenn Sie genauere Informationen zu den Schutzmechanismen benötigen, stehen wir Ihnen gerne zur Verfügung und finden auch für Sie die passende Lösung.

Das Überall-Internet – Wie kann ich unterwegs online sein?

„Ich möchte mir ein Tablett zulegen und mit dem Gerät unterwegs ins Internet gehen“, erklärt uns unser Kunde Dirk F.. Wie in so manchen Fällen, ist dies auch eine immer wiederkehrende Frage. Allerdings müssen wir auch immer wieder feststellen, dass viele unsere Kunden den Unterschied zwischen WLAN, UMTS, LTE etc. nicht kennen.

„Ich möchte mir ein Tablett zulegen und mit dem Gerät unterwegs ins Internet gehen“, erklärt uns unser Kunde Dirk F.. Wie in so manchen Fällen, ist dies auch eine immer wiederkehrende Frage. Allerdings müssen wir auch immer wieder feststellen, dass viele unsere Kunden den Unterschied zwischen WLAN, UMTS, LTE etc. nicht kennen.

Deswegen staunte auch F. nicht schlecht, als wir hier genauer nachgehakt haben. Es stellte sich heraus, dass Dirk F. mit Unterwegs wirklich unterwegs meinte. „Ja, wenn ich mit der Bahn mal Unterwegs bin oder irgendwo im Cafe sitze, dann sollte es auf jeden Fall funktionieren“, überlegte sich unser Kunde. Er hatte auch schon ein Tablett im Auge. Leider war dies aber nicht fürs Mobilfunknetz ausgelegt.

Möglichkeiten um Mobil ins Internet zu gehen

Zum einen gibt es hier das klassische WLAN. Dies ist in den meisten Geräten fest verbaut und so kann man überall online gehen, wo man Zugriff auf ein WLAN hat. Jedoch muss man hier schauen, dass man am Platz immer ein Hotspot in der Nähe hat oder jemanden kennt, der einen in sein Netzwerk lässt. Mit anderen Worten, Unterwegs ist man mit der Lösung immer auf andere angewiesen.

Um wirklich unabhängig zu sein, benötigt man eine „mobile Datenverbindung“. GPRS, EDGE, UMTS, HSDPA oder LTE sind hier die Stichwörter, welche für viele unserer Kunden aber eher als Kauderwelsch abgetan werden.

Wie funktioniert eine „mobile Datenverbindung“?

Das Prinzip her hinter ist nichts anderes, wie ein Handy, nur dass man an dieser Stelle statt eines Gesprächs Daten übertragen werden. Die Daten aus dem Internet werden von den Handysendemasten geliefert. Voraussetzung hierfür ist nur ein entsprechendes Endgerät wie z.B. ein Tablet PC mit entsprechendem Modem oder ein USB-Surf-Stick für das Notebook.

Hier bieten nahezu alle Mobilfunkanbieter Lösungen an. Jedoch sollten Sie bei der Auswahl des Tarifs darauf achten, dass der auch wirklich für das Internet vorgesehen ist. Ansonsten kann der Ausflug ins mobile Internet sich ganz schnell empfindlich auf die Geldbörse auswirken. Wir empfehlen jeden, der das Internet mobil regelmäßig nutzen möchten eine Flatrate. Hier wird im Monat ein fester Betrag bezahlt und man läuft keine Gefahr, dass hier irgendwelche Zusatzkosten im Hintergrund entstehen.

Was sind die Standards und was bedeutet dies in der Geschwindigkeit?

Im Prinzip sind die Bezeichnungen wie GPRS, EDGE, UMTS, HSDPA oder LTE nichts anderes als die Bezeichnung der jeweiligen Generation des Internets. Dies ist vergleichbar wie beim Internet für den Computer. So ist vielen unserer Kunden das klassische Modem noch ein Begriff (und auch die Geräusche, die es beim Einwählen ins Internet gemacht hat). Später wurde es mit ISDN schneller und irgendwann kam DSL, welches ja aktuell auch am meisten genutzt wird.

LTE stellt aktuell die modernste Variante fürs mobile Internet dar und brauch sich vor den DSL-Geschwindigkeiten nicht zu verstecken.

Wie wählt sich mein Tablet ins Internet ein?

Dies ist auch ähnlich wie bei einem normalen PC. Es muss eine Mobilfunkkarte ins Endgerät eingesteckt werden und dann muss der Zugang einmalig in dem Gerät eingerichtet werden. Hier müssen Zugangsdaten eingegeben werden und bei einigen Anbietern ein entsprechender Dienst eingestellt werden. Dies ist der komplizierteste Teil beim mobilen Internet.

Nachdem die Ersteinrichtung vorgenommen wurde, kann man das Gerät automatisch oder auf Tastendruck ins Internet schicken.

Diese Informationen haben wir Herrn F. auch mit auf dem Wege gegeben. Er war erstaunt, dass man da so viel bei beachten muss, bedankte sich für die Beratung und ließ sich von uns ein Angebot für ein passendes Tablet erstellen…