Wer haftet eigentlich, wenn persönliche Daten zu Betrugszwecken geklaut werden?

Laut einem Bericht im NDR werden aktuell wohl einige hundert Datensätze von ahnungslosen Leuten für den Betrieb von sogenannten Fakeshops verwendet.

Laut einem Bericht im NDR werden aktuell wohl einige hundert Datensätze von ahnungslosen Leuten für den Betrieb von sogenannten Fakeshops verwendet.

Die Frage, welche sich hier stellt, wer haftet eigentlich dafür, wenn meine Daten für solche kriminelle Machenschaften genutzt werden?

Was sind Fakeshops?

Unter einem Fakeshop versteht man eine Website mit Onlineshop, welche Ware zu unrealistischen niedrigen Preisen anbietet. Die Ware wird meist nicht versendet, so dass der Käufer meist keine Ware erhält oder es werden Plagiate versendet. So bekommt man statt der hochwertigen Markensonnenbrille eines Designers bestenfalls eine schlechte Kopie der selbigen geliefert.

Was haben meine Daten nun mit einen solchen Shop zu tun?

In den Fall des NDR ist eine Person selbst einmal auf so einem Shop herein gefallen und so hatten die Drahtzieher eine aktuelle Adresse. Mit diesen Daten wurde dann der Shop angemeldet. Die vermeintliche Inhaber des Shops wurde auf den Umstand auch erst aufmerksam, als die ersten Beschwerden bei ihm eingetrudelt sind.

Theoretisch kann es also jeden Treffen, der auf einen Fakeshop hereingefallen ist. Weiter kann ich mir gut vorstellen, dass die Betrüger auch irgendwann dazu übergehen und Daten aus fremden Impressum anderer Seite verwenden. Es kann also wirklich jeden Treffen.

Was kann ich tun, wenn ich betroffen bin?

Sollten Sie bemerken, dass jemand Ihre Daten für einen Fakeshop missbraucht, heißt es erst einmal einen kühlen Kopf zu bewahren. Im Prinzip kann eigentlich erst einmal nichts passieren, selbst, wenn es Post von der Staatsanwaltschaft gibt. Hier kann man erst einmal darauf hinweisen, dass man mit dem Shop nichts zu tun hat und die Daten missbräuchlicher Weise verwendet wurden. In Deutschland muss nur dann gehandelt werden, wenn Sie Kenntnis von einem solchen Shop erhalten haben.

Laut Christian Solmecke ist es aber nicht ratsam, bei der Denic einen Löschungsantrag einzureichen. Dies kann nur die Person machen, welche die Domain auch tatsächlich beantragt hat. Wenn Sie nun den Antrag stellen, dann könnte es später so ausgelegt werden, dass Sie etwas mit der Domain zu tun gehabt haben.

Wie kann ich mich schützen?

Einen wirklichen Schutz gibt es hier in meinen Augen leider nicht. Es kann wirklich Jeden treffen. Das Risiko kann aber minimiert werden:

- Bleiben Sie misstrauisch, wenn ein Internetshop irgendein Produkt richtig billig anbietet. Informieren Sie sich lieber vorher über den Shop und wenn Zweifel übrig bleiben, lieber nichts bestellen.

- Suchen Sie mal nach dem Shop via Google, was haben andere hier für Erfahrungen gemacht?

- Hat der Shop ein korrektes Impressum und Datenschutzbestimmungen? Diese sollten nicht nur vorhanden sein, sondern auch auf Deutsch, welches Verständlich ist und nicht komplett aus dem Google Übersetzer kommen.

Weiterführende Links zum Artikel:

Der Blog der Kanzlei WBS

Das Notebook und der Fernseher – so klappt es mit dem großen Bildschirm

Einige Notebookbesitzer hätten ab und an gerne mal einen größeren Bildschirm am tragbaren Computer. Aber nicht jeden ist bekannt, dass dies in der Regel kein Problem darstellt.

Diese Anleitung bezieht sich nun an aktuelle TV-Geräte. Im Prinzip funktioniert dies aber auch mit normalen Computerbildschirm.

Schritt für Schritt zum Glück:

- Folgendes sollten Sie am Laptop überprüfen:

- Welchen Anschluss bringt das Notebook für einen externen Bildschirm mit?

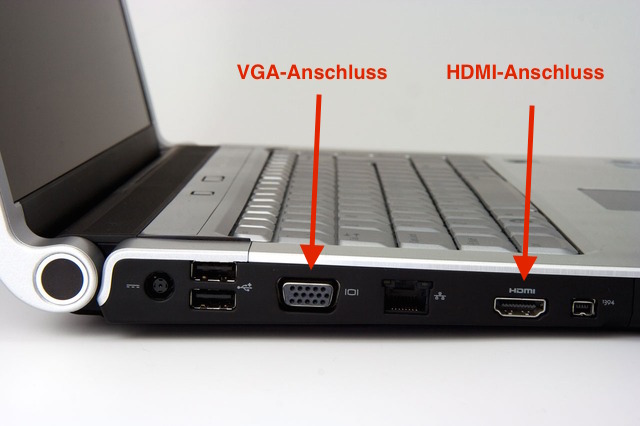

- Hat das Gerät einen Anschluss der leicht trapezförmig ist und 15 Löcher hat, hat das Gerät einen VGA-Anschluss

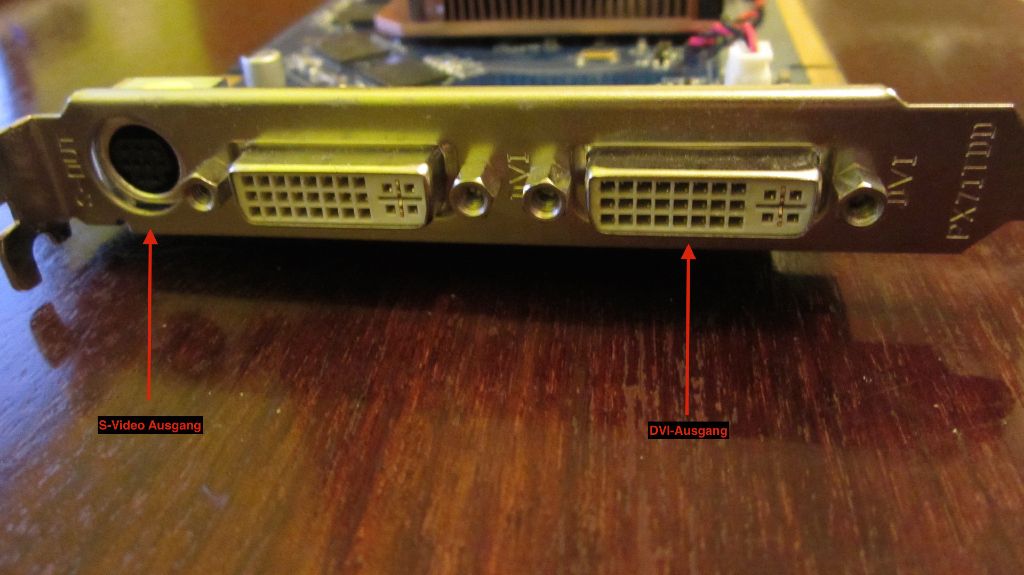

- Finden Sie ein Anschluss vor, der 4 bzw. 7 Stifte hat, könnte dies ein S-Video Anschluss sein

- Haben Sie einen rechteckigen länglichen Anschluss, welcher 24 Löcher hat, sprechen wir vermutlich von einem DVI-Anschluss

- Ein gelber runder Anschluss weist auf einen Composite-Anschluss hin

- Erinnert der Anschluss an USB, passt aber nicht wirklich, dann könnte das Notebook über ein HDMI-Ausgang verfügen.

- Hat das Gerät einen Anschluss der leicht trapezförmig ist und 15 Löcher hat, hat das Gerät einen VGA-Anschluss

- Welchen Anschluss bringt das Notebook für einen externen Bildschirm mit?

- Welche Eingänge besitzt das TV-Gerät?

- Hier gibt es auch verschiedene Möglichkeiten:

- Die „alten“ und einfachen Anschlüsse sind hier Composite und S-Video. Diese Anschlüsse bringen das Standard-TV Signal und sorgen nicht wirklich für eine vernünftige Auflösung. Ich sehe diese Anschlüsse lediglich als Kompromiss, wenn ansonsten nichts mehr geht.

- Bessere Bilder liefert hier der VGA-Anschluss. Dieser ist ein analoger Anschluss, welcher schon höhere Auflösungen dem TV-Gerät zur Verfügung stellen kann.

- Bei DVI und HDMI haben wir digitale Anschlüsse, welcher zur Zeit die besten Bilder liefern. Sofern beide Geräte diese Anschlüsse unterstützen, wäre dies die beste Wahl.

- Hier gibt es auch verschiedene Möglichkeiten:

- Das passende Kabel

- Hier sollte man einfach schauen, welcher Anschluss hat das Notebook und welcher der Fernseher. Habe ich 2 identische Anschlüsse, dann benötige ich nur noch ein passendes Verbindungskabel. Das ist die einfache und sicherste Variante.

- Alternativ gibt es aber aber auch die Möglichkeit mit Adaptern zu arbeiten. So kann ich z.B. mit den passenden Adapter die DVI-Buchse am Notebook auf den HDMI-Anschluss des Fernsehers bekommen. Welche Optionen hier Möglich sind, erfahren Sie im Fachhandel.

- Wenn Sie die folgenden 3 Punkte überprüft und geklärt haben, dann kann mit der eigentlichen Verbindung begonnen werden:

- Schalten Sie das Notebook komplett aus

- Nun das Kabel an dem TV-Gerät und den tragbaren Computer anschließen.

- Nun können Sie das TV-Gerät einschalten. Wichtig hierbei: Stellen Sie im Fernseher den richtigen Kanal ein. Hierbei notfalls einen Blick in die Anleitung des Gerätes nehmen.

- Wenn Sie bis hierhin alles richtig gemacht haben, dann sollten Sie nun ein Bild auf dem TV-Gerät erhalten, wenn der Computer eingeschaltet wird.

- Ggf. muss die Auflösung des Bildes noch auf den Fernseher angepasst werden.

Technisch gibt es auch eine Möglichkeit, die Verbindung zum Fernseher drahtlos über einen speziellen HDMI-Funkadapter zu realisieren. Auch hier kann der Fachhandel weiterhelfen.

Konnte dieser Artikel weiterhelfen? Super! Dann Abonniert doch unseren Newsletter rechts im Menü und verpasst keinen Tipp mehr von uns!

Er findet keine Daten mehr auf dem USB-Stick

Schrecksekunde für unseren Kunden Herrn Meyer. Sein USB-Stick, welchen er tagtäglich im Einsatz hat um seine Daten von A nach B zu bekommen wird zwar vom Computer erkannt. Aber er zeigt keinerlei Daten mehr an.

Schrecksekunde für unseren Kunden Herrn Meyer. Sein USB-Stick, welchen er tagtäglich im Einsatz hat um seine Daten von A nach B zu bekommen wird zwar vom Computer erkannt. Aber er zeigt keinerlei Daten mehr an.

Glücklicherweise haben wir einen Trick auf Lager, wie man an in einem solchen Fall wieder an die Daten herankommen kann:

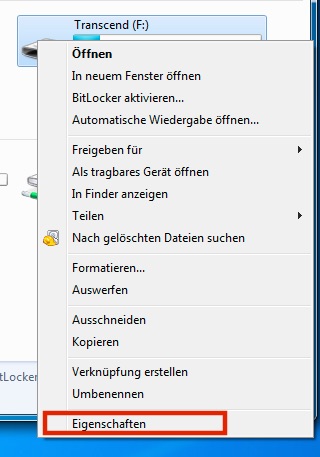

- Stecken Sie den USB-Stick in den Computer und öffnen Sie den „Arbeitsplatz“ bzw. bei neueren Windowsversionen den „Computer“

- Nun suchen Sie sich den Wechseldatenträger in der der Liste der Wechselmedien heraus

- Mit der rechten Maustaste klicken Sie nun auf das Symbol und gehen in die Eigenschaften.

- In den Eigenschaften finden Sie den Reiter „Tools“, hierauf einmal klicken.

- Nun klicken Sie in der „Fehlerüberprüfung“ auf „Jetzt Prüfen“

- Mit ein wenig Geduld und Glück sind die Daten nun wieder auf den Stick zu sehen.

Im Grunde also ganz einfach. Wenn Ihnen der Tipp weiter geholfen hat und Sie in Zukunft über die neusten Tipps informiert bleiben möchten, dann tragen Sie sich doch kostenlos in unserem Newsletter rechts im Menü ein.

Ein kleiner Ratgeber zur Netzwerkkamera

In letzter Zeit haben wir vermehrt Anfragen auf Überwachungstechnik. In vielen Fällen kommt die Frage auf, wie kann man mal von woanders z.B. das Büro überwachen. Hier gibt es technische Hilfsmittel, die das Ganze zum Kinderspiel machen. Sogenannte Netzwerkkameras oder auch IP-Cams sind in der Lage über das Internet die Bilder auf der ganzen Welt sichtbar zu machen.

In letzter Zeit haben wir vermehrt Anfragen auf Überwachungstechnik. In vielen Fällen kommt die Frage auf, wie kann man mal von woanders z.B. das Büro überwachen. Hier gibt es technische Hilfsmittel, die das Ganze zum Kinderspiel machen. Sogenannte Netzwerkkameras oder auch IP-Cams sind in der Lage über das Internet die Bilder auf der ganzen Welt sichtbar zu machen.

Doch auch hier gibt es einiges zu beachten. So kommt oft die Frage auf, wieso es hier so extreme Preisunterschiede gibt. So gibt es solche Kameras schon ab 50 €. In vielen Fällen lohnt es sich aber, hier nicht nach dem Motto „Geiz ist Geil“ vorzugehen. Unserer Erfahrung darf eine gute IP-Cam schon einmal 150 € aufwärts kosten.

Nicht zu sehr auf den Preis achten

Bevor ich mir eine IP-Cam zulege sollte ich mir einige Fragen stellen.

Einige dieser Fragen können lauten:

- Welche Auflösung benötige ich für meinen Einsatzzweck? (Mit Auflösung ist der Detailgrad der Bilder gemeint)

- Habe ich wechselnde Lichtverhältnisse oder benötige ich gar eine Nachtsichtfunktion?

- Steht mir am Einsatzort ein Netzwerkanschluss zur Verfügung oder macht es mehr Sinn WLAN zu nutzen?

- Sollen nur Livebilder übertragen werden oder sollen die Bilder gespeichert werden.

- Wenn die Bilder gespeichert werden sollen, wie sollen sie gespeichert werden?

- Brauche ich eine Kamera für draußen oder für drinnen.

Eine Sache der Bedienbarkeit

Was viele Kunden nicht beachten, ist die Bedienbarkeit und der Installationsaufwand einer Kamera. Was bringt mir ein Gerät, welches alles kann, ich aber studiert haben muss, um die Kamera zu Bedienen. Gerade hier gibt es sehr viele Merkmale. Unserer Erfahrung nach gibt es mit den billigen Kameras hier gerne Probleme und auch hier benötigen wir ein wenig mehr Zeit für die Einrichtung. Die Kameras namenhafter Hersteller können hier in der Regel mit mehr Komfort aufwerten und es gibt auch schon Lösungen, die auch für den Laien selbst zu installieren sind.

Wichtige Grundfunktionen sollten beachtet werden

Auch wenn Sie Ihren Geldbeutel schonen möchten, sollten Sie einige Sachen beachten. So empfiehlt es sich eine Kamera mit einer Auflösung von 720 Pixel zu nehmen. Darüber hinaus bringen viele Kameras Funktionen wie Live-Bilder, Alarmfunktion (Bewegungserkennung), Mikrofon und Lautsprecher, sowie eine Nachtsichtfunktion mit. Die gehören zu den Basics einer vernünftigen Kamera.

Wie sicher ist die Kamera

Ein wichtiger Punkt bei der gerne günstige Kameras schwächen ausweisen. Schließlich wollen Sie ja nur die Kamera nutzen und es soll nicht die ganze Welt darauf Zugriff bekommen. Deswegen macht es Sinn hier auf vertrauenswürdige Anbieter zu setzen. Einige Kameras bringen hier von Haus aus auch gleiche eine SSL-Verschlüssung beim Zugriff übers Internet auf der Kamera mit. Sofern die Kamera einen Bilderdienst anbietet, sollten die Bilder in einen zertifizierten Rechnenzentrum gespeichert werden.

Gibt es sonst noch etwas?

Viele Kameras bringen hier noch Zusatzfunktionen mit, mit denen die billigen Kameras nicht aufwarten können. Das kann z.B. der Cloud-Speicher für die Bilder sein. Somit haben Sie schon einmal ein Problem gelöst – wo werden die Bilder gespeichert und wie komme ich in einem Falle eines Falles daran. Ansonsten können Funktionen wie Geofencing, Bewegungserkennung oder Zeitraffer sehr nützlich sein. Bei unserem letzten Einsatz, in dem wir eine IP-Kamera installiert haben, war sogar ein WLAN-Repeater mit an Board. Eine äußerst praktische Funktion…

Wie man hier schon sehen kann, gibt es hier einige Punkte, die man bei der Aufstellung einer Kamera berücksichtigen sollte. Allein der Preis sollte kein Kriterium für eine Kamera sein. Dafür gibt es zu viele Unterschiede zwischen den Geräten. Der freundliche Fachhändler kann hier weiterhelfen. Ansonsten bleibt mir nur noch übrig, auf unseren Newsletter hinzuweisen. Somit verpassen Sie keine Blogeinträge mehr und bekommen unsere neuesten Blogartikel immer frei Haus. Der Service ist natürlich kostenlos.

Unser erster Podcast – Frisch vom Aufbau der Computerbörse 2.0

Ohne viele Worte… Morgen heißt es wieder früh Aufstehen. Ich freu mich auf Euch… 😉

Alternatives E-Mailprogramm – der Mozilla Thunderbird

Während Windows 7 von Haus keine Software für E-Mails dabei hat und auch ab WIndows 8 das Programm sich als „App“ tarnt, werden wir häufig gefragt, welche Software wir denn für E-Mails empfehlen können.

Für den Hausgebrauch haben wir hier eine gute Alternative zu Microsofts Vorschlag. Der Mozilla Thunderbird. Das Programm ist von den gleichen Entwicklern wieder der Firefox-Browser, welchen wir standardmäßig auf jeden Rechner installieren.

Doch wie kommen Sie an dieses Programm. Hierfür haben wir Ihnen eine Schritt-Für-Schritt Anleitung vorbereitet:

- Gehen Sie auf die Herstellerseite und und laden Sie sich die Software herunter.

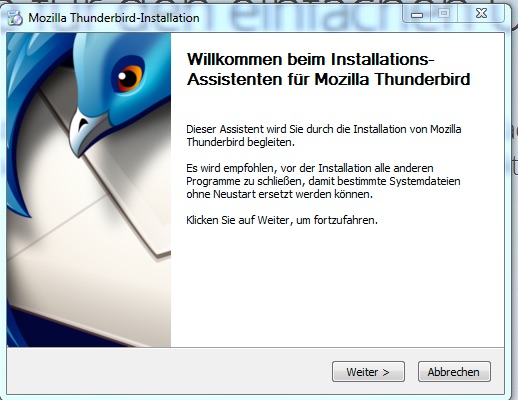

- Starten Sie nun die Installationsdatei vom Thunderbird.

- Es kann sein, dass der Computer Sie fragt, ob die Datei ausgeführt werden soll. Dies mit „Ausführen“ bestätigen

- Zusätzlich kann sich die Benutzerkontensteuerung einschalten und Sie fragen, ob Sie Zulassen wollen, dass das Programm Änderungen auf Ihren Computer vornehmen. Auch dies müssen Sie bestätigen.

- Es öffnet sich nun der Installations-Assistent und begrüsst Sie. Sie können nun auf „Weiter“ klicken.

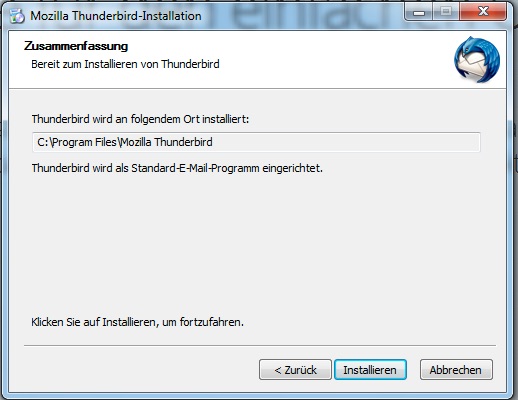

- Im nächsten Schritt müssen Sie einfach nur noch auf „Installieren“ klicken. Das Programm wird nun installiert.

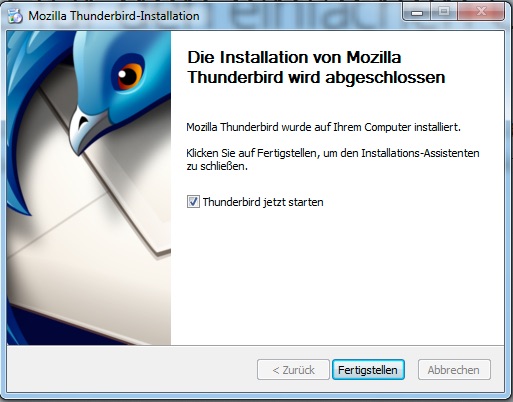

- Der letzte Schritt bei der Installation ist nun der Klick auf „Fertigstellen“. Damit ist der Installationsprozess abgeschlossen und der Thunderbird wird gestartet.

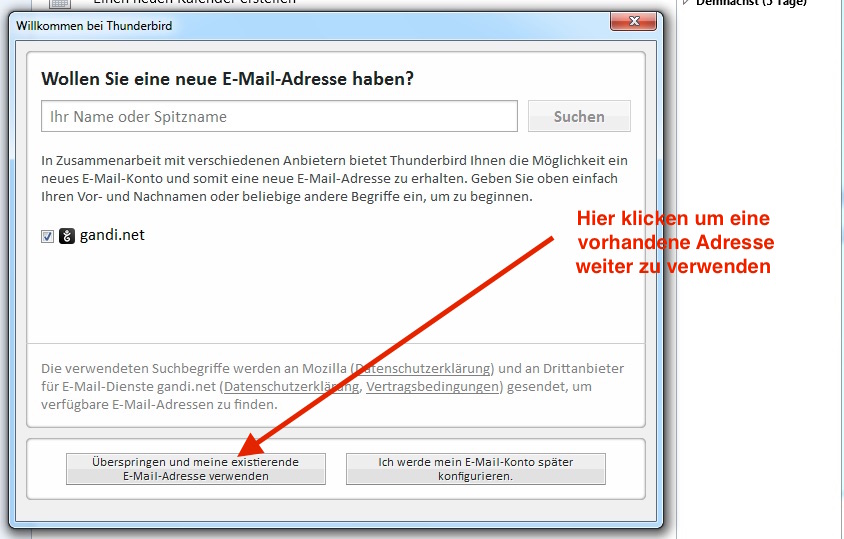

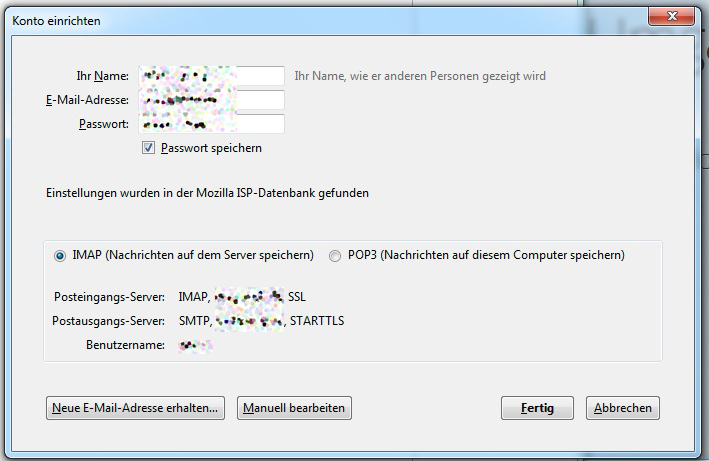

- Thunderbird wird Sie nun fragen, ob Sie eine neue E-Mailadresse haben möchten. In diesen Dialog können Sie auch eine andere Mailadresse eintragen. diesen Weg werden wir jetzt auch gehen. Klicken Sie hierzu auf „Überspringen und meine existierende E-Mail-Adresse verwenden“.

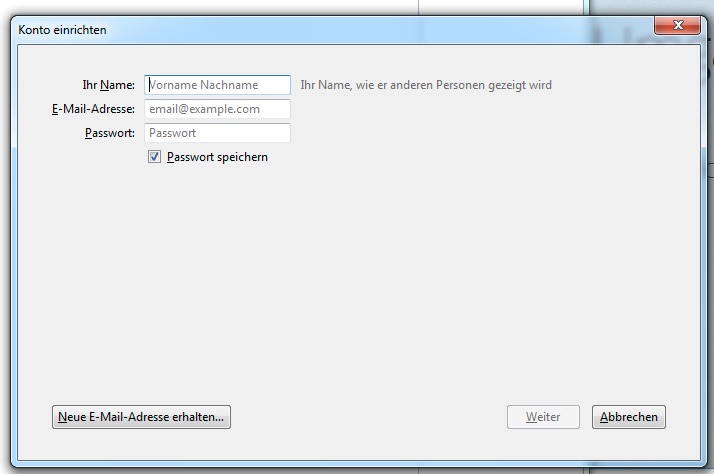

- Geben Sie nun Ihre Daten ins Formular ein und klicken Sie dann auf „Weiter“

- Sofern Sie eine gängige E-Mailadresse nutzen, wird Mozilla Ihnen nun die Einstellungen vorschlagen und Sie brauchen nur noch auf „Fertig“ klicken. Ihre E-Mailadresse ist nun eingerichtet und Sie können mit dem Programm arbeiten.

Sollte Der Thunderbird keine Einstellungen für Ihr Postfach finden, wird es komplizierter, da dann die Einrichtung per Hand vorgenommen werden muss. Hier gibt es einige Sachen zu beachten, welche recht individuell sein können. Aus diesem Grund können wir hier keine Anleitung zur Verfügung stellen. In diesem Fall stehen wir Ihnen aber gerne mit unseren Service zu Verfügung…

Was das @ mit einer Katze zu tun hat…

Aus unserer Reihe kurioses aus unserem EDV-Alltag hat sich gestern wieder eine interessantes Ereignis entwickelt. Unsere Kundin Marie P. ruft bei uns an. Nach einem Systemupdate kann sie sich nicht mehr anmelden, weil das Kennwort nicht mehr stimmt.

Aus unserer Reihe kurioses aus unserem EDV-Alltag hat sich gestern wieder eine interessantes Ereignis entwickelt. Unsere Kundin Marie P. ruft bei uns an. Nach einem Systemupdate kann sie sich nicht mehr anmelden, weil das Kennwort nicht mehr stimmt.

Glücklicherweise nutzt Sie einen Apple-Computer, der es ermöglicht, dass Kennwort über die sogenannte Apple-ID zurück zu setzen. Doch leider hat das Update nicht nur das System sicherer gemacht, sondern auch gleich diverse Ländereinstellungen des Systems zerschossen. So konnte Frau P. das @-Symbol nicht mehr auf der Tastatur finden. Nach über 30 Minuten Telefonat und das probieren sämtlicher uns bekannter Tastatureinstellungen haben wir uns darauf geeinigt, dass wir uns das einmal vor-Ort anschauen.

Eine halbe Stunde später klingelt wieder das Telefon: „Herr Stelljes, Sie werden es nicht glauben…“, erzählte Frau P. auf der anderen Seite der Leitung: „Der Computer geht wieder. Als ich eben nicht aufgepasst habe, ist meine Katze über die Tastatur gelaufen und ich hatte auf einmal ein @ auf den Bildschirm…“.

Mit Hilfe des Zeichens konnte sich unsere Kundin wieder anmelden und konnte sehen, dass tatsächlich sämtliche Landeseinstellungen verbogen waren. Somit konnten wir uns den Vor-Ort-Termin sparen und ich konnte hierdurch auch glücklicherweise pünktlich in den Feierabend…

Tja… Katze muss man haben… 😉

Programme auf den Mac schließen – Anleitung zur „Holzhammer“-Methode

Auch beim Betriebssystem vom Apple kann es mal passieren, dass sich das ein oder andere Programm mal aufhängt und sich über den normalem Weg nicht mehr beenden lässt.

Programme, welche nicht mehr reagieren erkennt man meist an den bunten Ball, auch „Pizza des Todes“ genannt. Glücklicherweise ist die Lösung, wie man solche Programme beendet bekommt nicht wirklich kompliziert:

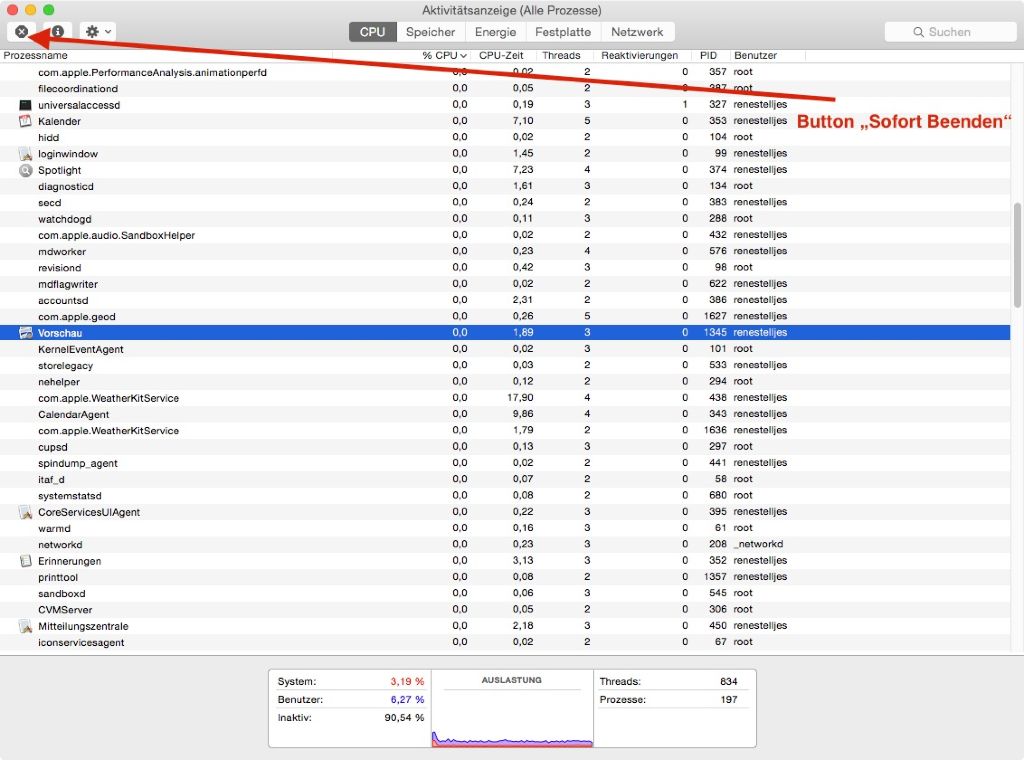

Der Weg über die Aktivitätsanzeige:

- Das Dienstprogramm „Aktivitätsanzeige“ finden Sie im Ordner „Programme“ im Unterverzeichnis „Dienstprogramme“. Alternativ können Sie auch mit Spotlight nach dem Programm suchen und hierüber starten.

- Das Fenster von dem Programm „Aktivitätsanzeige“ zeigt alle laufenden Programme und Systemdienste an. Sie sollten nun das Programm auswählen, welches nicht mehr reagiert.

- Anschließend reicht nun ein Klick oben Links auf „Prozess sofort beenden“.

- Das Programm sollte nach einigen Sekunden aus der Liste der Aktivitätsanzeige verschwinden. Somit ist das Programm beendet worden.

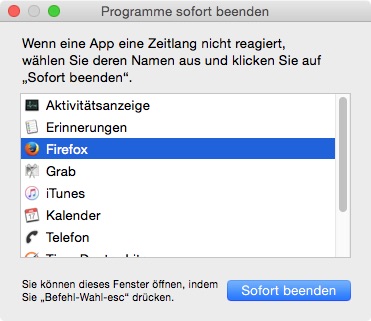

Der Weg über das Menü

- Eine Alternative und ein wenig einfacher ist der Weg über das Menü vom Mac OS. Hierfür klicken Sie im Menü einfach einmal auf das Apfelsymbol oben Links im Menü.

- Wählen Sie nun den Punkt „Sofort Beenden“.

- Nun öffnet sich ein Fenster, welches alle laufenden Programme anzeigt. Einfach das zu schließende Programm auswählen und auf „Sofort Beenden“ klicken.

- Auch hier sollte das Programm nach einigen Sekunden aus der Liste verschwinden und das Programm wurde erfolgreich abgeschossen.

Windowsdefender deaktivieren – so geht es in Windows 10

Microsofts eingebautes Antivirenprogramm macht nicht unbedingt jeden Freude. Mal abgesehen davon, dass das Programm Schutztechnisch nicht wirklich erwähnenswert ist, klaut es dem System unnötig Ressourcen und kann im schlimmsten Fall sogar Probleme mit „echten“ Antivirenlösungen verursachen.

Aus diesen Gründen kann es Sinn machen, dieses Funktion zu deaktivieren. Wie das geht, erklären wir hier:

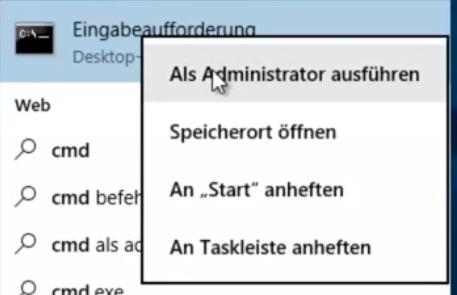

- Mit einem Rechtsklick auf das Windowslogo in der Taskleiste öffnet sich ein Menü. Hier klicken Sie auf den Punkt „Suchen“

- Nun geben Sie nun im Suchfeld „cmd.exe“ und Drücken mit der rechten Maustaste auf „Als Administrator ausführen.

Eventuelle Abfragen ob das Programm so ausgeführt werden sollen, müssen bestätigt werden.

Eventuelle Abfragen ob das Programm so ausgeführt werden sollen, müssen bestätigt werden. - Folgende Befehle Sind für Sie nun wichtig

- „sc start WinDefend Enable“ – Windows Defender aktivieren

- „sc start WinDefend Disable“ – Windows Defender deaktivieren

- „sc start WdNisSvc Enable“ – Netzwerkinspektor aktivieren

- „sc start WdNisSvc Disable“ – Netzwerkinspektor deaktivieren

- Normal sollte das schon reichen. Es kann sein, dass Sie die Meldung Fehler 1056 „Es wird bereits eine Instanz des Dienstes ausgeführt.“ Sollte dies bei Eingabe der Befehle passieren gehen Sie bei Schritt 5 weiter.

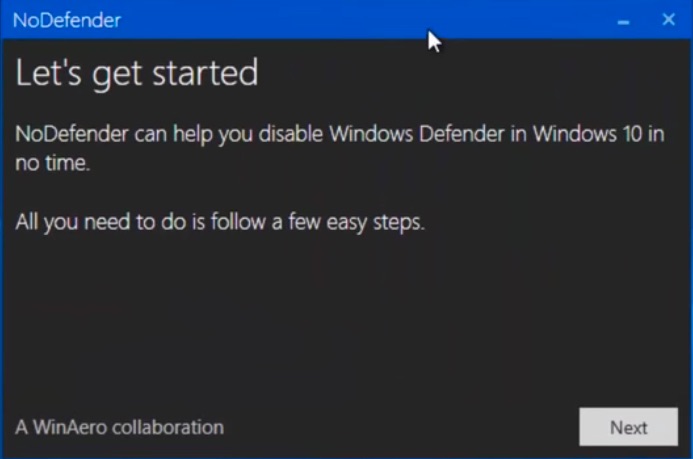

- Laden Sie Sich aus dem Internet das Tool NoDefender herunter. Link

- Mit einem Doppelklick auf die .zip-Datei des Programms öffnet sich ein Fenster. Klicken Sie nun doppelt auf NoDefender.exe. Sollte der Computer nun Fragen, ob der die Datei dekomprimieren soll, bestätigen Sie diese Frage.

- Klicken Sie nun im Programmfenster aus „Next“

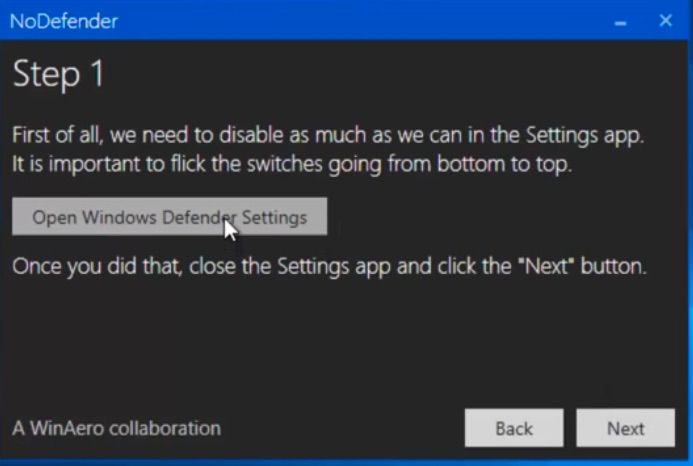

- Nun Öffnen Sie die Einstellung des Windows Defender. Dies können Sie mit einem Klick auf „Open Windows Defender Settings“ machen.

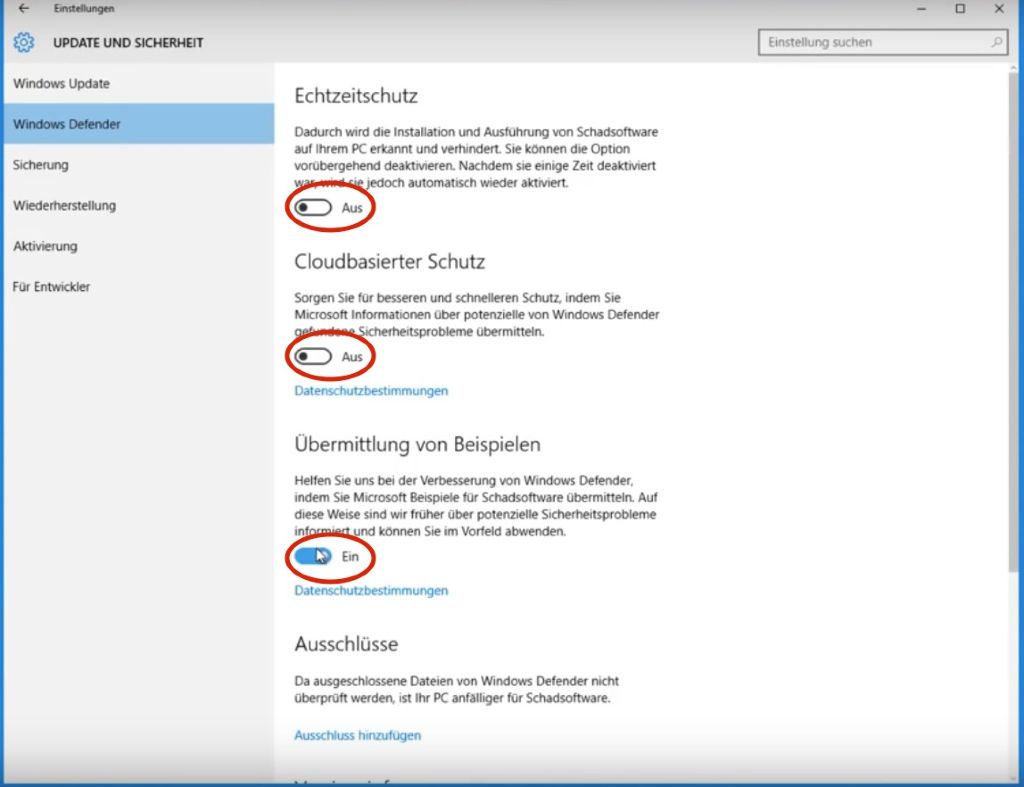

- In den sich nun folgenden Fenster stellen Sie die Punkte „Echtzeitschutz“, „Cloudbasierter Schutz“ und „Übermittlung von Beispielen“ auf aus. Danach können Sie das Fenster wieder schließen.

- In dem Programm „NoDefender“ können Sie nun wieder auf „Next“ klicken.

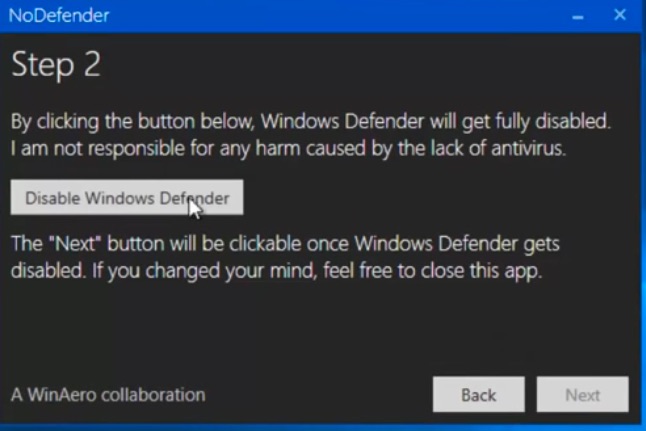

- In Step 2 von dem Programm können Sie nun mit einem Klick auf „Disable Windows Defender“ den Windows Defender komplett deaktiveren.

- Anschließend klicken Sie wieder aus „Next“ und dann auf „Done“

- Nun ist der Windows Defender komplett deaktiviert und kann anderen Programmen nicht mehr dazwischen funken.