Video: Teilnehmerstimmen der letzten Computerbörse

Auch wenn das Video ein wenig älter ist, finde ich, kann man doch noch einmal auf unsere Teilnehmerstimmen auf der letzten Computerbörse 2.0 im November 2015 verweisen…

Nun auch auf Video – Unsere Videos

Einen Dank an alle unserer Leser unseres Blogs. Eine Sache, welche mir schon seit einiger Zeit in den Kopf schwirrte habe ich nun ins Leben gerufen – wir werden multimedialer…

Einen Dank an alle unserer Leser unseres Blogs. Eine Sache, welche mir schon seit einiger Zeit in den Kopf schwirrte habe ich nun ins Leben gerufen – wir werden multimedialer…

Im Klartext heißt es, das wir vermehrt auf Videos setzen werden und unsere Informationen im Video in die Welt bringen wollen. Die ersten Gehversuche sind unternommen und ich würde mich wahnsinnig auf Feedback freuen, damit ich die Video interessanter machen kann. Und noch eine Kleinigkeit – ich nehme gerne Vorschläge für Videos entgegen…

Unser erstes Video, welches auch schon seit letzter Woche online ist: Wie funktioniert unsere Fernwartung…

Lukrative Verschlüsselungstrojaner – jeder Dritte zahlt!

Vor einigen Tagen haben wir auf die neuesten Entwicklungen im Verschlüsselungstrojaner-Bereich berichtet. Nun bin ich auf einer Umfrage von Bitdefender gestoßen, welche ich recht interessant finde. Laut dieser Umfrage nimmt die Verbreitung dieser sogenannten „Ransomware“ massiv zu. So sind in Deutschland bereits über 3 Millionen Internet-Nutzer betroffen und rund 33 Prozent der Opfer zahlen das Lösegeld.

Vor einigen Tagen haben wir auf die neuesten Entwicklungen im Verschlüsselungstrojaner-Bereich berichtet. Nun bin ich auf einer Umfrage von Bitdefender gestoßen, welche ich recht interessant finde. Laut dieser Umfrage nimmt die Verbreitung dieser sogenannten „Ransomware“ massiv zu. So sind in Deutschland bereits über 3 Millionen Internet-Nutzer betroffen und rund 33 Prozent der Opfer zahlen das Lösegeld.

Und auch Nutzer, welche bisher noch nicht von diesen Schädlingen befallen wurden, sind zu 36 Prozent bereit das Lösegeld für die Daten zu bezahlen. Hier scheint die Schmerzgrenze bei 211 € im Schnitt zu liegen.

„Ich finde diese Zahlen sehr interessant und kann unseren Kunden nur von dem Zahlen solcher Lösegelder abraten. Zum einen sorgt jede Zahlung dafür, dass die Kriminellen, welche hinter diesen Schädlingen stecken, aufgemuntert werden weiter zu machen und zum zweiten ist mir aus meiner Praxis bisher kein Fall bekannt, in dem das Lösegeld wirklich die Daten wieder gebracht hat!“, mahnt René Stelljes, Inhaber des RS IT-Service. „Ein solides BackUp der wichtigen Daten ist die wesentlich sinnvollere Investition und in der Regel auch günstiger, als das Lösegeld der Trojaner.“

Opfer von Verschlüsselungstrojaner sollten sich sofort an einem Fachmann wenden. Dieser kann in vielen Fällen helfen und je nach Schädling gibt es gute Chancen die Daten wieder lesbar zu machen.

Facebook Like Button ist illegal! – Eine Information für Webseitenbetreiber

Auch wenn das Urteil schon ein wenig älter ist, macht es in meinen Augen dennoch Sinn, dies einmal kurz hier zu erwähnen: Das Landgericht Düsseldorf hat

Kurz notiert: Ich liebe dieses Bild von Dir – Neue Facebook-Phishing-Methode

„Ich liebe dieses Bild von Dir!“ – wer eine solche Nachricht auf Facebook erhält, bei denen sollten ab sofort die Alarmglocken klingeln. In der Nachricht wird wird einen vorgegaukelt, dass ein alter Freund sich meldet. In der Nachricht befindet sich ein Link, welcher einen vermeintlich zum LogIn von Facebook weiterleitet.

„Ich liebe dieses Bild von Dir!“ – wer eine solche Nachricht auf Facebook erhält, bei denen sollten ab sofort die Alarmglocken klingeln. In der Nachricht wird wird einen vorgegaukelt, dass ein alter Freund sich meldet. In der Nachricht befindet sich ein Link, welcher einen vermeintlich zum LogIn von Facebook weiterleitet.

Wer sich nun auf dieser Seite versucht sich bei Facebook anzumelden, gibt seine Daten in die Hände von Kriminellen. Die Täter können nun Zugriff auf das Facebook-Konto erhalten.

Im Zweifelsfall sollten Sie keinen Link in solchen Nachrichten folgen, sondern die Webseite, auf die sie geschickt werden sollen, per Hand in das Adressfeld des Webbrowsers eingeben.

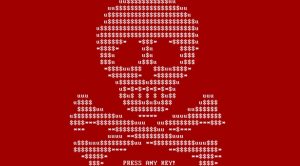

Die neue Generation der Verschlüsselungstrojaner – langsam wird es kreativ

Während sich die bisherigen Verschlüsselungstrojaner immer hin gegangen sind und ausschließlich nur private Dateien verschlüsselt haben, hat sich in der letzten Zeit hier doch einiges getan. So sind 2 neue Varianten aufgetaucht, welche zum einen die komplette Festplatte verschlüsseln oder zum zweiten verschlüsselte Dateien einfach löschen.

Während sich die bisherigen Verschlüsselungstrojaner immer hin gegangen sind und ausschließlich nur private Dateien verschlüsselt haben, hat sich in der letzten Zeit hier doch einiges getan. So sind 2 neue Varianten aufgetaucht, welche zum einen die komplette Festplatte verschlüsseln oder zum zweiten verschlüsselte Dateien einfach löschen.

Der erste Vertreter hier nennt sich Petya.

Diese Variante tarnt sich bisher als Bewerbungsschreiben und soll wohl hauptsächlich Firmenrechner verschlüsseln. „Der Grund hierfür dürfte auf der Hand liegen. Während es für viele private Nutzer nur ärgerlich ist, wenn die Daten, welche auf den Computer gespeichert sind, unbrauchbar gemacht werden, kann Dies für Unternehmen schon einmal die Existenz bedeuten“, schätzt René Stelljes, Inhaber des RS-IT-Service, die Situation ein.

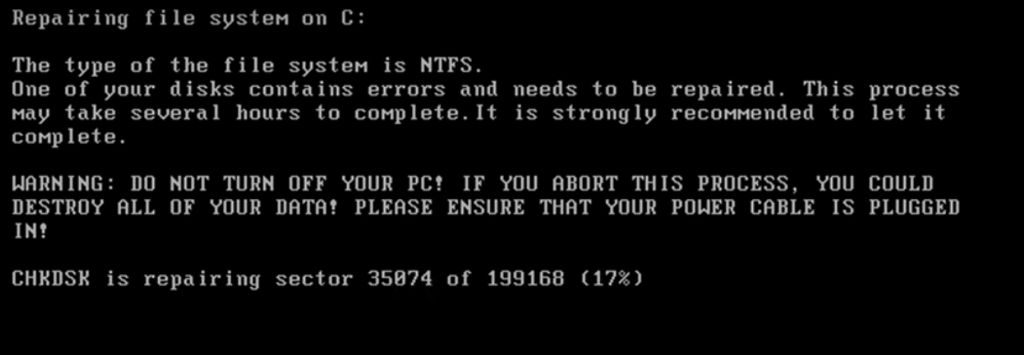

Wenn ein Opfer den Virus versehentlich startet, gibt es nach einiger Zeit einen Absturz von Computer. Nach dem Neustart des Computers scheint der CheckDisk nun die Festplatte zu prüfen. Leider ist dieses Prüfen in Wirklichkeit ein verschlüsseln der Festplatte.

„Solange der Trojaner nur ausgeführt wurde und der Neustart nicht ausgeführt wurde, gibt es noch relativ geringen Schaden.“ meint René Stelljes, „hat aber der Computer mit der Verschlüsselung angefangen, haben wir ein wirkliches Problem. Glücklicherweise gibt es aber für die aktuelle Version des Trojaners eine Möglichkeit, die Festplatte wieder zu entschlüsseln.“

Im Klartext heißt das also: Wenn Sie den Verdacht haben, dass dieser Trojaner gerade den Computer zum Absturz gebracht hat, sollten Sie sofort den Computer ausschalten und einen Fachmann zu Rate ziehen. Diesen sollten Sie über den Verdacht aufklären, nicht das bei der Systemüberprüfung die Verschlüsselung durchgeführt wird. Die Festplatte wieder zu entschlüsseln ist zwar aktuell möglich, aber mit einen recht hohen Aufwand verbunden.

Der zweite im Bunde: Jigsaw

Der Jigsaw-Trojaner ist von der Idee her um einiges kritischer zu beurteilen. Dieser Schädling geht nicht nur hin und verschlüsselt die Dateien, sondern er setzt den Benutzer unter Druck. Denn er verschlüsselt nicht nur die Dateien auf dem Computer, sondern löscht sie auch nach einer bestimmten Zeit.

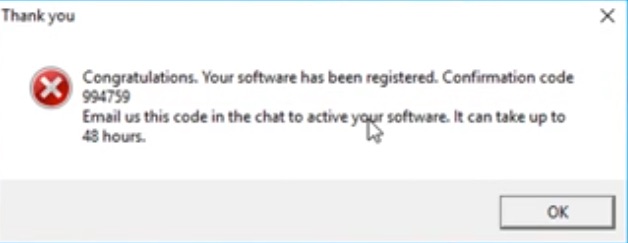

Unser „Testexemplar“ gibt nach dem starten eine Meldung aus, dass angeblich eine Software registriert wurde und wir einen Registrierungsschlüssel per Mail erhalten. Vermutlich soll diese Meldung den Benutzer nur verwirren und von der Hintergrundaktivität des Rechners ablenken. In Wirklichkeit geht Jigsaw hin und durchsucht die Festplatte nach Dateien, welche verschlüsselt werden können.

„Dieser Virus schreibt sich tief ins System ein, damit er auch immer wieder gestartet wird, wenn der Benutzer den Rechner z.B. neustartet. Von daher sollte man bei dem Virus den Rechner hart ausschhalten (Anm. der Redaktion: Also nicht herunterfahren, sondern den Einschaltknopf solange gedrückt halten, bis der Rechner ausgeht oder den Netzstecker ziehen) und auf keinen Fall neustarten,“ warnt Stelljes.“Dieser Schädling erkennt den Neustart und bestraft dieses Verhalten mit dem Löschen von 1000 Dateien!“

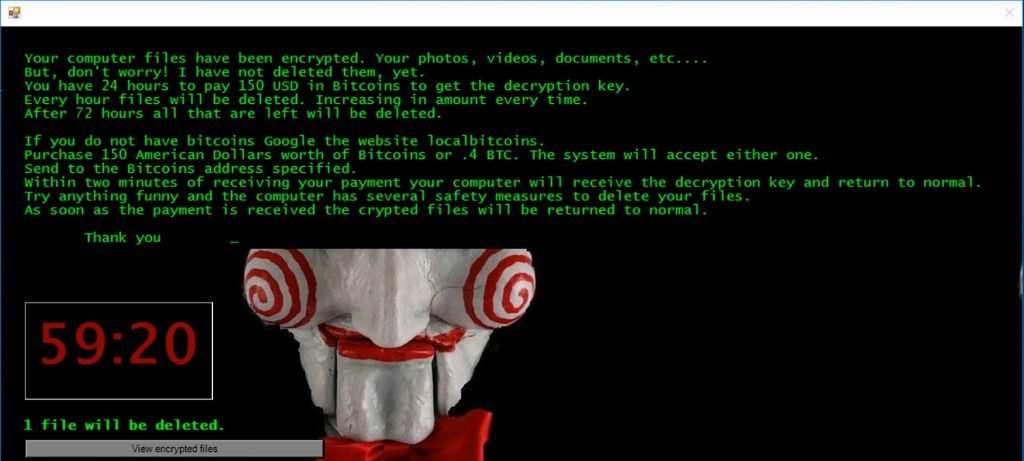

Und so Verhält sich der Rechner: Nachdem der Schädling alle Dateien verschlüsselt hat, öffnet sich ein Fenster mit weiteren Anweisungen.

Man wird aufgefordert ein Lösegeld in Bitcoins zu zahlen und es läuft ein Countdown. Zusätzlich weißt der Schädling darauf hin, dass jetzt jede verstreichende Stunde jeweils eine Datei gelöscht wird. Ein Neustart des Rechners kostet 1000 Dateien und nach 72 Stunden wird mal eben alles übrige gelöscht. Dieses Verhalten soll wohl dazu dienen, das Opfer zu schnellen Handlungen zu bewegen.

René Stelljes kann hierzu aber vorerst Entwarnung geben: „Der Jigsaw-Trojaner nutzt aktuell glücklicherweise eine recht einfache Verschlüsselung, so dass die Chancen gut stehen, die verschlüsselten Dateien wieder herstellen zu können. Wichtig hierbei ist aber, dass sie noch nicht gelöscht wurden!“.

Die Moral der Geschichte

Wir können jedem Opfer von Verschlüsselungstrojanern nur empfehlen, sich sofort fachkundige Hilfe zu holen, wenn sich auf den Rechner wichtige Dateien befinden. Bei Schädlingen die damit drohen, Dateien zu löschen kann ein sofortiges Ausschalten des Rechners erst einmal schlimmeres verhindern und der Fachmann kann versuchen, die wichtigen Dateien zu sichern, bevor die Dateien für immer gelöscht werden.

Besser ist aber ein BackUp, welches alle wichtigen Daten noch einmal beinhaltet. „Das BackUp sollte aber vom Rechner getrennt aufbewahrt werden, da die Verschlüsselungstrojaner auch in der Lage sind BackUps zu verschlüsseln oder sogar komplette Netzwerklaufwerke,“ warnt René Stelljes und ergänzt, „Wir raten unseren Kunden zu unserem Managed Backup. Mit unserer Backup-Lösung sind die Daten vor solchen Schädlingen sicher!“

Oje – erste Cryptotrojaner in Javascript aufgetaucht

Eigentlich war es abzusehen, dass das passiert und nun ist es soweit. Das Schreckgespenst der Verschlüsselungstrojaner hat es nun auf systemunabhängige Wege geschafft, sich zu verbreiten. Während Linux und Mac-Nutzer sich hier mehr oder weniger entspannt zurück lehnen konnten ist die neue Version dieser Schadsoftware sehr perfide.

Eigentlich war es abzusehen, dass das passiert und nun ist es soweit. Das Schreckgespenst der Verschlüsselungstrojaner hat es nun auf systemunabhängige Wege geschafft, sich zu verbreiten. Während Linux und Mac-Nutzer sich hier mehr oder weniger entspannt zurück lehnen konnten ist die neue Version dieser Schadsoftware sehr perfide.

Einige Leser werden nun sagen, dass Java eh nichts auf einen sicheren Rechner zu suchen hat. Aber hier muss ich abwinken. Javascript hat bis auf die Namensähnlichkeit so nichts mit Java zu tun. Somit sind auch Rechner ohne installiertes Update betroffen.

Der Angriff der Schadsoftware kann zum einen aus dem Browser beim Internetsurfen erfolgen, als auch als Datei, welche z.B. per E-Mail versendet wird. Erfahrene Nutzer raten wir zu dem Programm „NoScript„, welches die Angriffe übern Browser recht unwahrscheinlich erscheinen lässt, da ich hier als Nutzer die Seite freischalten muss. Allerdings ist NoScript doch gerade am Anfang, recht kompliziert in der Bedienung.

Das Problem dieser Verschlüsselungstrojaner liegt hier, dass diese eigentlich ganz einfach zu Programmieren sind, sodass Jeder sich eigentlich hinsetzen kann und so etwas entwickeln kann. Dementsprechend haben es hier auch die Antivirenhersteller schwer, immer dafür zu sorgen, dass diese Schädlinge schnell gefunden werden. Hier hilft eigentlich nur eine gesunde Portion Vorsicht beim Starten von irgendwelchen Anwendungen aus dem Netz.

Zudem ist es auch immer noch sehr beliebt, die Schädlinge auch als manipuliertes Office-Dokument (z.B. Word) zu verteilen. Diese Welle dürfte auch noch einige Zeit andauern.

Was kann ich machen, wenn alles zu Spät ist?

Dies ist von Schädling zu Schädling unterschiedlich. Als erstes die schlechte Nachricht: Es dürfte so gut wie unmöglich sein, die Dateien wieder zu entschlüsseln. Die Verschlüsselungsverfahren sind hier einfach zu gut, als dass man dies mal eben so machen kann.

Auf die Erpressung einzugehen und zu bezahlen ist auch keine gute Idee. Mir ist bisher kein Fall bekannt, wo das Lösegeld auch wirklich die Daten wieder freigegeben hat. Dementsprechend würde ich davon auf jeden Fall abraten. Zumal nur mal so als Gedankenexperiment: Mal angenommen keiner würde hier mehr bezahlen… Was für ein Grund hätten solche Kriminelle noch, solche Schädlinge im Umlauf zu bringen?

Im Gegensatz zum FBI, welches tatsächlich rät, auf die Erpressung einzugehen und hiermit gleichzeitig dafür sorgt, dass die Welle dieser Schädlinge noch eine Weile anhalten wird, rät das Bundeskriminalamt ebenfalls davon ab zu zahlen.

Wir haben eine Methode entwickelt, in der wir in der Vergangenheit einigen Kunden zumindest ein Teil der Daten wiederherstellen konnten. Dementsprechend können wir zumindest mal anbieten, zu schauen, ob wir die Möglichkeit hierzu besitzen.

Ansonsten sind die Daten höchstwahrscheinlich weg…

Wie kann man sich schützen?

Das Stichwort hier heißt ganz klar BackUp. Dieses Backup sollte aber getrennt vom Rechner aufbewahrt werden, da ansonsten die Daten auch gleich mit verschlüsselt werden. Unsere Managed BackUp-Lösung schützt vor solchen Angriffen, da der Schädling hier keine Chance hat, die Dateien zu verschlüsseln. In dem Fall beraten wir Sie gerne unter der Telefonnummer 0421 / 64 37 576 oder unserem Kontaktformular.

Antivirensoftware mit Lücken – Comodo Internet Security

Antivirensoftware gehört auf jeden Rechner drauf. Dies ist soweit auch richtig. Auch wenn ein Antivirenprodukt keine 100%-tige Sicherheit bieten kann, so ist es doch gerade für den Ottonormalanwender wichtig, eine Software zu nutzen, welche bestimmte Sicherheitsaufgaben übernimmt.

Antivirensoftware gehört auf jeden Rechner drauf. Dies ist soweit auch richtig. Auch wenn ein Antivirenprodukt keine 100%-tige Sicherheit bieten kann, so ist es doch gerade für den Ottonormalanwender wichtig, eine Software zu nutzen, welche bestimmte Sicherheitsaufgaben übernimmt.

Dennoch, und hier gebe ich den EDV-Experten recht, welche gegen Antivirenlösungen wettern, sollte man auf keinen Fall sage:“Ich habe ein Antivirenprodukt, mit kann nichts passieren.“ Umso schlimmer finde ich es, wenn eine Software Funktionen verspricht und gleichzeitig extreme Sicherheitslücken beinhaltet.

So ist dies aktuell bei Comodo Internet Security. Diese Software verspricht, dass man sich im Internet gefahrlos bewegen kann, da die Internetprogramme in einer sogenannten „Sandbox“ bewegen. Sie Sandbox ist ein Bereich in dem keine Veränderungen am eigentlichen System vorgenommen werden können. Es ist zwar Möglich Dateien in der Sandbox zu ändern, aber diese bleiben in der Sandbox und wenn ein Schädling sich hier ausführt, bleibt auch dieser in der Sandbox und kann nicht das komplette System infizieren – theoretisch.

Dummerweise liefert Comodo Internet Security gleich eine Hintertür mit, mit der ein Angreifer recht einfach aus dieser Sandbox ausbrechen kann. Dies geschieht mit der Software „GeekBuddy“, welche Comodo praktischerweise gleich mitliefert.

Diese Software ist eine Fernwartungslösung und soll dafür sorgen, dass der Support von Comodo sich bei Problemen auf den Rechner schalten kann um den Nutzer zu helfen. Eigentlich kein Problem, denn nach einem ähnlichen Prinzip arbeitet auch unsere Fernwartung. Leider versäumt es Comodo aber, den Nutzer hierüber explizit aufzuklären und im Gegensatz zu unserer Standardlösung ist der GeekBuddy immer aktiv und wartet auf Verbindung.

Um zu verhindern, dass sich jeder einfach auf den GeekBuddy aufschaltet, hat Comodo ein Passwort hier eingebaut und nun kommen wir zum wirklichen Problem:

Das Kennwort wird anhand der Festplatte generiert und beträgt dann 8 Zeichen. Diese wichtigen Daten können von jedem Benutzer ohne Probleme ausgelesen und verwendet werden. Für den Benutzer kann das folgendes Bedeuten:

Sie surfen im Internet und werden erfolgreich angegriffen. Die Schadsoftware ist nun in der Sandbox. Nun geht die Software hin und liest sich die Daten der Festplatte aus, generiert sich nun das Passwort und baut eine Verbindung zum GeekBuddy auf. Nun kann der Rechner ohne Sandbox manipuliert werden und die Sandbox ist komplett überflüssig.

Bei Google Security gibt es hierzu einen ausführlichen Bericht.

Sollten Sie Comodo als Antivirenlösung einsetzen, sollten Sie den Geekbuddy wieder deinstallieren oder den Dienst ausschalten, sodass es keine Möglichkeit gibt, diese Schwachstelle auszunutzen.

Wenn Sie hierbei Hilfe benötigen oder verunsichert sind, welche Sicherheitssoftware die richtige für Sie ist, stehen wir Ihnen gern zur Verfügung.

Top 20 der schlechtesten Kennwörter 2015 – so sollten Sie es nicht machen

Auch wenn es immer heißt: „Traue keine Statisktik, welche Du nicht selbst gefälscht hast“, gucke ich mir solche Werte immer gerne an. Die Experten vom Hasso-Plattner-Institut haben sich die am meisten geknackten Kennwörter 2015 einmal analysiert.

Auch wenn es immer heißt: „Traue keine Statisktik, welche Du nicht selbst gefälscht hast“, gucke ich mir solche Werte immer gerne an. Die Experten vom Hasso-Plattner-Institut haben sich die am meisten geknackten Kennwörter 2015 einmal analysiert.

Im Jahr 2015 konnten die Sicherheitsexperten 35 Millionen Fälle von Identitätsdaten in der Welt aufspüren. Ein Großteil hiervon waren Kennwörter. Diese haben Kriminelle in einschlägige Foren veröffentlicht. Somit konnten die Experten vom Institut auf 233 Millionen Passwörter um Klartext zugreifen und konnten eine Hitliste erstellen.

Und hier ist Sie nun, die ultimative Hitliste:

- 123456

- 123456789

- 12345678

- password

- qwerty (in Deutschland dürfte hier qwertz weiter verbreitet sein)

- adobe123

- 1234567

- 111111

- 12345

- 1234567890

- 123123

- iloveyou

- 000000

- 1111111

- abc123

- photoshop

- 1234

- 654321

- qwertyuiop

- princess

Laut dieser Liste sieht man ganz klar, das nur Zahlen eine schlechte Wahl für ein sicheres Kennwort sind. Auch fällt auf, dass Vornamen und Begriffe aus dem Wörterbuch gerne verwendet werden.

Doch wie macht man es besser?

Ein sicheres Kennwort sollte lang sein. Laut dem Bundesamt für Sicherheit in der Informatinstechnik (BSI) sollten es mindestens 8 Zeichen sein. Diese Zeichen sollten aus Groß- und Kleinbuchsteben, Sonderzeichen und Zahlen bestehen.

Das BSI rät darüberhinaus, dass das Kennwort nicht in Wörterbüchern vorkommt. Namen von Freunden, Familienmitgliedern und Haustieren sind ebenfalls Tabu. Gängige Tastenfolgen wie z.B. qwertz sind auch unsicher.

Auch sollten Sie das Kennwort nicht notieren. Auch wenn dies bei kryptischen Kennwörtern recht schwer ist. Besser wie notieren ist die Möglichkeit mit spezieller Software das Master-Kennwort verschlüsselt auf den Rechner zu speichern. Auch sollte man davon absehen, Kennwörter per E-Mail zu versenden.

Voreingestellte Kennwörter sollten Sie im jeden Fall auch ändern, auch wenn sie auf den ersten Blick sicher erscheinen.

Außerdem sollten Sie verschiedene Kennwörter verwenden. Somit haben Sie im Falle eines Fremdzugriffes auf Ihre Daten den Angreifer nicht alle Türen geöffnet. Als Faustregel sollte gelten, dass jeder Account ein eigenes sicheres Kennwort hat.

In einem früheren Artikel haben wir schon einmal eine Methode vorgestellt, wie man sichere Kennwörter generieren kann. Den Artikel finden Sie hier.

Windows 8 wird nicht mehr unterstützt – Keine Sicherheit mehr für Windows 8

Auch wenn mir aktuell kein Kunde mehr einfällt, welcher Windows 8 auf seinen Rechner nutzt, so finde ich, ist es trotzdem Wert hier in unserem Blog eine Erwähnung zu finden.

Auch wenn mir aktuell kein Kunde mehr einfällt, welcher Windows 8 auf seinen Rechner nutzt, so finde ich, ist es trotzdem Wert hier in unserem Blog eine Erwähnung zu finden.

Microsoft hat im Januar das letzte Sicherheitsupdate für Windows 8 veröffentlicht. Somit sollten Nutzer des Betriebssystems nun auf Windows 8.1 oder Windows 10 wechseln um nicht Gefahr zu laufen, dass der Computer ein Einfallstor für Viren wird. Normalerweise gibt Microsoft mindestens 10 Jahre support für Betriebssysteme. Allerdings nur solange, wie man aktuelle Servicepacks mit installiert. Dementsprechend behandelt Microsoft Windows 8.1 als ein Servicepack. Kunden die Windows 8.1 einsetzen bekommen Sicherheitsupdates noch bis zum 10. Januar 2023,

Wenn Sie sich Hilfe bei dem Update benötigen, stehen wir Ihnen gerne zur Seite. Erreichbar sind wir unter der Nummer 0421 / 64 37 576.