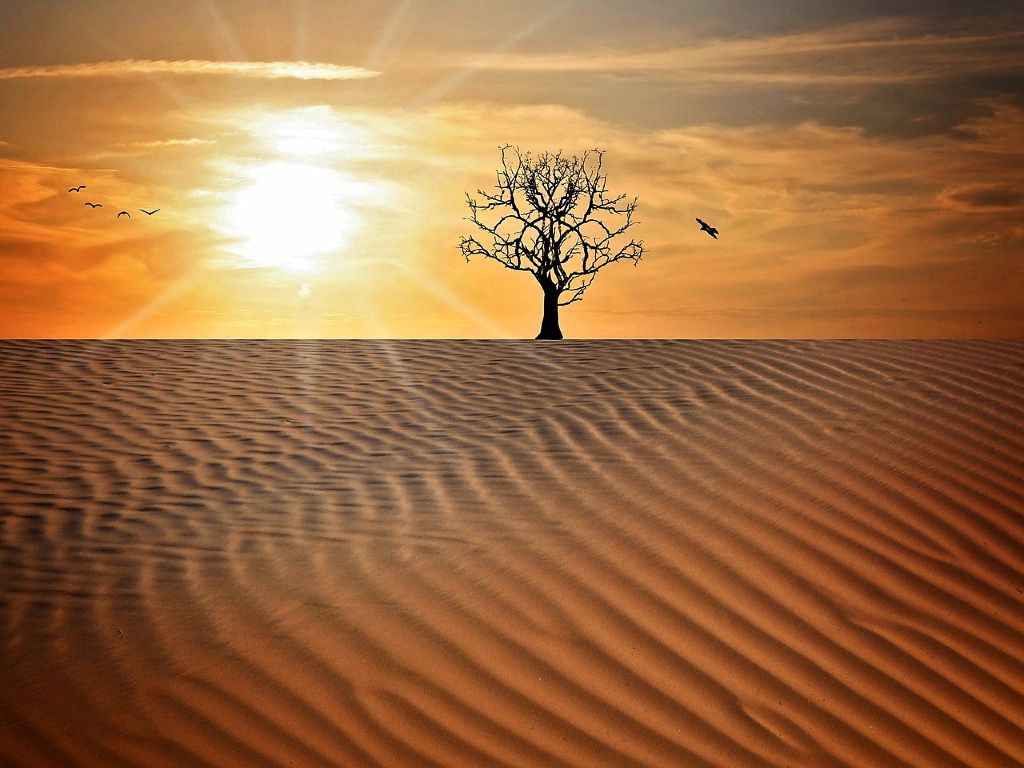

Wenn die Festplatte zur Sauna wird…

Dieser Sommer startete ja mit einem Hitzemarathon. Diese Rekordtemperaturen machten nicht nur uns Menschen zu schaffen, sondern auch die Computer wollten in Hitzestreik gehen.

Dieser Sommer startete ja mit einem Hitzemarathon. Diese Rekordtemperaturen machten nicht nur uns Menschen zu schaffen, sondern auch die Computer wollten in Hitzestreik gehen.

In vielen Fällen geht der Computer oder das Tablet einfach aus und lässt sich wieder starten, wenn das Gerät ein wenig abgekühlt ist. In anderen Fällen sind die Folgen aber wesentlich fataler: Die Hardware stirbt einen Hitzetod und so bekommt man auch keinen Zugriff mehr auf die Daten.

Dieses Phänomen lässt sich an heißen Sommertagen immer häufiger beobachten.

Aber wieso ist Dies so?

Viele Geräte und gerade Datenträger sind für Temperaturen in einer Umgebungstemperatur von maximal 35 Grad Celsius ausgelegt. Bei direkter Sonneneinstrahlung sind solche Temperaturen sehr schnell überschritten. Wer sich schon einmal in ein Auto gesetzt hat, welches im Hochsommer ein paar Stunden in der prallen Sonne geparkt wurde, kann sich vorstellen, wie sich die elektronischen Bauteile fühlen müssen.

Bei solchen Szenerien verkürzt sich die Lebenserwartung der Bauteile empfindlich und es kann zu einem Totalausfall kommen.

Was kann man dagegen tun?

Wir raten unseren Kunden PCs, NAS, Notebooks oder Server nicht in irgendwelche engen Räume ohne Luftbewegung zu betreiben. Die Lüfter der Geräte sollten regelmäßig gereinigt werden und vom Staub befreit werden.

Um die Gefahr einer Überspannung bei einem Sommergewitter zu minimieren, bietet es sich an, einen Überspannungsschutz zwischen Steckdose und Gerät zu schalten. Hierfür gibt es spezielle Filter oder Mehrfachsteckdosen im Fachhandel.

Bei Fragen stehen wir Ihnen in unserem Service-Büro in der Vegesacker Strasse in Bremen Walle gerne zur Verfügung.

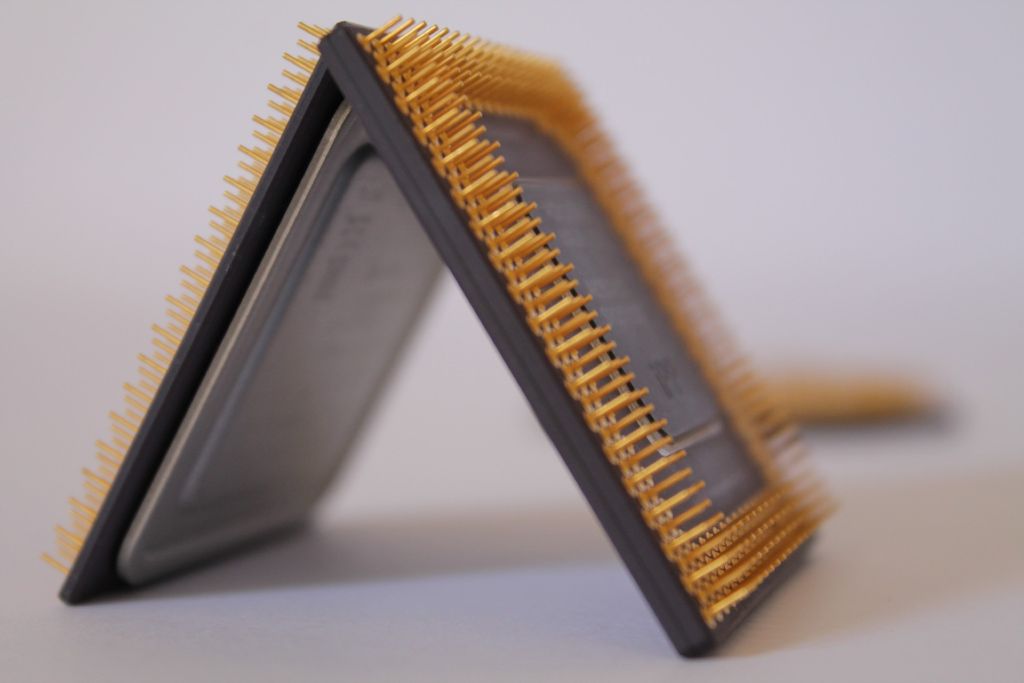

Alter Prozessor in neuem Gewand – Betrug mit AMD Prozessoren

Es ist schon interessant, was einem im Alltag so alles passieren kann. Unser Kunde Peter F. kam gestern ins Büro und war leicht verzweifelt. Sein AMD-Prozessor, welcher er im Internet erstanden hat, wollte nicht so wirklich auf seiner Hauptplatine platz nehmen.

Es ist schon interessant, was einem im Alltag so alles passieren kann. Unser Kunde Peter F. kam gestern ins Büro und war leicht verzweifelt. Sein AMD-Prozessor, welcher er im Internet erstanden hat, wollte nicht so wirklich auf seiner Hauptplatine platz nehmen.

Verdutzte Gesichter gab es auch von unserer Technik. Eigentlich sollte der Einbau des Prozessors kein Problem sein. Aber er passte nicht.

Dank der renommierten Computerzeitschrift CT wurden wir schnell fündig. Zur Zeit werden wohl im Internet veraltete Prozessoren in neuen Kleidern verscherbelt. Es handelt sich hier wohl im Hardware, welche schon 5 Jahre alt ist und aufwendig umgelabelt wurde.

Herr F. versucht nun den Prozessor umzutauschen und hat nun einen Prozessor bei uns bestellt. Durch die Zusammenarbeit diverser großer Distributoren können wir ausschließen, solche Überraschungen für unsere Kunden parat zu haben…

Hier noch einmal der Link zu dem Artikel der CT.

Der Tod kommt kalt: Temperaturschwankungen und Technik

Wenn es draußen kälter wird, leiden nicht nur wir Menschen. Das hat auch Axel P. feststellen müssen. Als vor einigen Tagen Herr P. sein Notebook einen ganzen Arbeitstag sein Notebook im Kofferraum seines Autos aufbewahrt hat, musste er danach feststellen, dass kurz nach dem Einschalten nichts mehr ging.

Wenn es draußen kälter wird, leiden nicht nur wir Menschen. Das hat auch Axel P. feststellen müssen. Als vor einigen Tagen Herr P. sein Notebook einen ganzen Arbeitstag sein Notebook im Kofferraum seines Autos aufbewahrt hat, musste er danach feststellen, dass kurz nach dem Einschalten nichts mehr ging.

Als uns das Notebook erreichte, startete das Gerät nicht mehr durch. Die Festplatte lief zwar an, aber es stellte sich schnell raus, das hier etwas nicht stimmt. Leider konnten unsere „Hausmittelchen“ nicht mehr helfen, die Daten wieder herzustellen. Als zertifizierter Partner des Datenrettungsspezialisten Kroll Ontrack konnten wir die Festplatte nur noch ins Rettungslabor einschicken.

Es stellte sich heraus, dass die Festplatte einen Kurzschluss auf der Platine erlitten hat. Herr P. wurde Opfer der Kälte.

Doch was ist genau passiert?

Wenn es draußen kalt ist und wir von der Kälte in die Wärme kommen, dann kann es passieren, dass der Temperaturunterschied Kondenswasser entstehen lässt. Brillenträger kennen den Effekt der beschlagenen Brille. Im ungünstigen Fall kann dieses Kondensat einen Kurzschluss verursachen und elektronische Bauteile zerstören.

„Es ist zu empfehlen, elektronische Geräte erst einmal zu Akklimatisieren, wenn Sie extremen Temperaturschwankungen ausgesetzt waren“, berichtet René Stelljes, Inhaber des RS IT Service. Wer auf Nummer sicher gehen möchte, dass das Gerät keinen Schaden nimmt, sollte den Gerät 2 Stunden Zeit zum Auftauen geben.

Dies zählt aber nicht nur für Computer und Tablets, auch Speicherkarten und andere Datenträger können von durch diese Temperaturunterschiede leiden. Wer im Winter draußen Bilder knippst, sollte die Speicherkarte auch ein wenig Zeit gönnen, bevor die Bilder auf den heimischen PC geladen werden.

„Das der Temperaturunterschied das Gerät zerstören kann, hätte ich nicht gedacht. Allerdings bin ich froh, das mir das Team vom RS IT Service zumindest meine Daten wieder herstellen konnte.“ resümiert Axel P. und beteuert weiter: „Das wird mir bestimmt nie wieder passieren!“.

Als kleiner Hinweis zum Schluss

Sie sollten auch gut überlegen, ob Sie ihre Geräte in der Kälte nutzen. Viele Geräte haben eine Betriebstemperatur von mindestens 5 Grad. Gerade morgens haben wir im Winter aber tiefere Temperaturen. So kann es schnell passieren, dass das Tablet beispielsweise beim Warten auf den Bus in einer Umgebung eingesetzt wird, für die es nicht gebaut ist. Der eigentliche Transport der Geräte bei den Temperaturen ist meist aber kein Problem, da viele Geräte bis – 40 Grad gelagert werden können. Diese Infos kann man in der Gebrauchsanweisung der Geräte entnehmen.

Sollten Sie trotz der Tipps Probleme mit Ihren Geräten haben, dann helfen wir Ihnen gerne weiter. Bei einem Datenverlust raten wir, dass Sie uns umgehend kontaktieren und nicht selbst versuchen, das Problem in den Griff zu bekommen. In der Regel hat man für die erfolgreiche Datenrettung genau einen Versuch!

„Smart Power“ – Elgato ruft Bluetooth-Akku zurück

In seltenen Fällen kann der Akku während des Aufladens überhitzen, warnt der Hersteller. Deswegen hat Elgato eine Rückrufaktion gestartet. Betroffene Geräte einer bestimmten Charge welche im Zeitraum September 2014 bis Januar 2015 verkauft wurden können an Elgato unter Erstattung des Kaufpreises zurück gesendet werden.

In seltenen Fällen kann der Akku während des Aufladens überhitzen, warnt der Hersteller. Deswegen hat Elgato eine Rückrufaktion gestartet. Betroffene Geräte einer bestimmten Charge welche im Zeitraum September 2014 bis Januar 2015 verkauft wurden können an Elgato unter Erstattung des Kaufpreises zurück gesendet werden.

Elgato bittet seine Kunden auf folgender Website zu überprüfen, ob der „Smart Power“-Akku zu den betroffenen Geräten zählt. Dafür einfach auf der Website die Seriennummer des Akku eingeben. Diese befindet sich auf der Unterseite des Gerätes unter dem integrierten USB-Ladekabel.

Aktuell bearbeiten wir gerade ein Fall eines überhitzen Akkus, was daraus resultieren kann, werden wir in den nächsten Tagen in unseren Blog zeigen.

iPhone 5 ohne Kondition? Apple tauscht aus

Einige Besitzer des iPhone 5 ärgern sich über die verkürzte Lebenszeit der Akkus. Dies hat nun auch Apple erkannt und weist darauf hin, dass einige Akkus der Telefone, welche zwischen September 2012 und Januar 2013 verkauft wurden einen defekt haben. Der Defekt macht sich dadurch bemerkbar, dass sich die Lebenszeit des Akkus deutlich verkürzt ist und / oder der Akku häufig nachgeladen werden muss.

Einige Besitzer des iPhone 5 ärgern sich über die verkürzte Lebenszeit der Akkus. Dies hat nun auch Apple erkannt und weist darauf hin, dass einige Akkus der Telefone, welche zwischen September 2012 und Januar 2013 verkauft wurden einen defekt haben. Der Defekt macht sich dadurch bemerkbar, dass sich die Lebenszeit des Akkus deutlich verkürzt ist und / oder der Akku häufig nachgeladen werden muss.

Apple hat für betroffene Kunden eine Website eingerichtet. Hier können iPhone 5-Besitzer überprüfen, ob ihr Gerät von der Austauschaktion betroffen ist. Hierfür ist die Seriennummer des Gerätes erforderlich. Sollte es einen positiven Treffer geben, tauscht Apple den Akku kostenlos aus. Hierzu muss das Gerät bei Apple oder einen Servicepartner abgegeben werden. Allerdings weist Apple darauf hin, dass kosten entstehen können, sofern das iPhone beschädigt, z.B. durch ein gesprungenes Display, ist.

Die eingerichtete Websitze finden Sie unter der Adresse:

https://www.apple.com/de/support/iphone5-battery/

Wie komme ich an die Seriennummer des Gerätes?

Dies ist ganz einfach: In den Einstellungen des Telefons gibt es den Punkt „Allgemein“. Ein weiterer Unterpunkt ist hier „Info“ zu finden. Hier hat das Gerät die Seriennummer gespeichert.

Ein weiterer Punkt zum Thema Datenschutz

Sollten Sie Ihr Gerät für eine Reparatur einschicken müssen, empfiehlt es sich, vorher die Daten auf den Telefon zu löschen. Mit iTunes bietet Apple eine Software, mit der man recht komfortabel die gesichert und gelöscht werden können. Natürlich stehen wir Ihnen hier gerne zur Seite, sollten SIe Fragen zu den Thema haben.

Deutschland ist ein begehrtes Ziel für Online-Überfälle

An einem ganz normalen Tag kam eine junge Frau in unser Kundendienstbüro. Petra F. war außer sich. Ihr wurde eine Stange Geld vom Konto überwiesen. Zu irgendwelchen Konten im Ausland. Laut Ihrer Bank war hierfür vermutlich eine Schadsoftware verantwortlich.

An einem ganz normalen Tag kam eine junge Frau in unser Kundendienstbüro. Petra F. war außer sich. Ihr wurde eine Stange Geld vom Konto überwiesen. Zu irgendwelchen Konten im Ausland. Laut Ihrer Bank war hierfür vermutlich eine Schadsoftware verantwortlich.

So wie Petra F. scheint es im Jahr 2014 einige Menschen in Deutschland ergangen zu sein. Laut einer aktuellen Statistik von Kaspersky Lab liegt Deutschland auf den dritten Platz von Online-Angriffen mittels Bank-Trojaner. Dieser traurige Trend hat sich somit auch 2014 weiter fortgesetzt. Die Hintermänner scheinen auch immer professioneller zu werden und zielen vermehrt auf Bürger und Unternehmen von wohlhabenden Staaten.

Meist wird hier eine Software eingesetzt, die Daten beim normalen Online-Banking abgreift und manipuliert. Altbekannte Trojaner wie der Schädling „Zeus“ sorgen hierbei für Schäden in Millionenhöhe. Es ist davon auszugehen, dass im Jahr 2015 weitere Angriffe Banking- und Bezahlsysteme geben wird.

Umso erschreckender, dass sich viele Menschen hier in falscher Sicherheit wiegen. In einer Umfrage kam heraus, dass der Schutz der internetfähigen Geräte vernachlässigt wird. Auch wird der mögliche finanzielle Schaden unterschätzt. Es wird darauf vertraut, dass das Geldinstitut den Schaden übernimmt. Allerdings wurde im Jahr 2014 nur etwas mehr als die Hälfte der Opfer (56 Prozent) von Online-Kriminalität den finanziellen Schaden reguliert. Weitere 16 Prozent wurde zumindest ein Teil des Schadens ersetzt.

Hieraus ergibt sich, dass mehr als ein Vierten der Opfer von Cyber-Überfällen komplett auf seinen Schaden sitzen bleibt.

Mit den knapp 250 €, welche Frau F. auf den Ihren Konto vermisste, lag Sie über den Durchschnitt der Beträge, die bei einen solchen Angriff erbeutet wird. Dieser liegt bei ca. 175 €. Bei 18 Prozent der erfolgreichen Angriffe lag der finanzielle Verlust allerdings bei über 800 €.

Petra F. hatte Glück im Unglück und gehörte zu den 56 Prozent. und ihr Schaden wurde komplett ersetzt. Nach unserer Beratung konnten wir eine Sicherheitslösung finden, damit die junge Frau wieder mit ruhigen Gewissen ihr Onlinebanking nutzen kann.

Austauschaktion von Lenovo – AC-Netzstecker können überhitzen.

Netzkabel von Lenovo, welche in Verbindung der „IdeaPad“ und „Lenovo“-Serie zwischen Februar 2011 und Juni 2012 verkauft wurden, können laut Herstelle in seltenen Fällen überhitzen. Da in einem solchen Fall eine Brandgefahr nicht auszuschließen ist, tauscht Lenovo betroffene Kabel aus.

Netzkabel von Lenovo, welche in Verbindung der „IdeaPad“ und „Lenovo“-Serie zwischen Februar 2011 und Juni 2012 verkauft wurden, können laut Herstelle in seltenen Fällen überhitzen. Da in einem solchen Fall eine Brandgefahr nicht auszuschließen ist, tauscht Lenovo betroffene Kabel aus.

Bei den betroffenen Netzsteckern handelt es nur um die Kabel, nicht jedoch das komplette Netzteil. Das Kabel ist das Standart-Netzkabel mit 3 Polen. Zu erkennen sind die betroffenen Kabel an der Aufschrift „LS-15“ an der flachen Unterseite des Steckers.

Betroffene Kunden können sich für einen Tausch an Lenovo wenden. Genauere Informationen über diese Kabel finden Sie auf der von Lenovo eigens dafür eingerichteten Seite: www.lenovo.com/powercord2014 .

Schwachstelle bei Vodafone-Router

Eine Schwachstelle in der Firmware der Easybox-Router bedroht Vodafone-Kunden. Hierbei handelt es sich um eine abgewandelte Variante des Hacks, welcher bereits 2013 diverse Router betroffen hat.

Eine Schwachstelle in der Firmware der Easybox-Router bedroht Vodafone-Kunden. Hierbei handelt es sich um eine abgewandelte Variante des Hacks, welcher bereits 2013 diverse Router betroffen hat.

Über diesen Hack ist es einem Angreifer möglich mit Hilfe der sogenannten MAC-Adresse das WLAN-Kennwort zu errechnen und somit Zugriff auf das LAN bekommen.

Die aktuelle Firmware der Router schützt bei den Modellreihen 300, 400, 600 und 800 mit einen Fertigungsdatum bis August 2011 der Easybox-Familie nicht vor dieser Lücke.

Vodafone rät allen betroffenen Nutzern das voreingestellte WPS-Passwort und die WPS-Pin zu ändern oder alternativ die WPS-Funktion komplett am Router zu deaktivieren.

Der Virus, der als Rechnung kam…

Diese Woche klingelte unser Telefon wieder recht häufig. So berichtet z.B. unser Kunde Dieter D., dass er von der Telekom und 1&1, sowie Vodafone dauernd Rechnungen erhält. Dabei ist er nur Kunde bei einem der Anbieter. Glücklicherweise hatte Dieter D. vorbildlich reagiert und ist auf den Schwindel nicht herein gefallen.

Diese Woche klingelte unser Telefon wieder recht häufig. So berichtet z.B. unser Kunde Dieter D., dass er von der Telekom und 1&1, sowie Vodafone dauernd Rechnungen erhält. Dabei ist er nur Kunde bei einem der Anbieter. Glücklicherweise hatte Dieter D. vorbildlich reagiert und ist auf den Schwindel nicht herein gefallen.

Unbekannte verschicken zur Zeit verstärkt gefälschte Rechnungen von diversen Telefonanbietern in Deutschland. Die Sicherheitsexperten von 1&1 vermuten, dass es bereits mehrere Millionen Nachrichten mit entsprechenden Inhalt versendet wurden.

Wenn auch Sie solche Mails erhalten, sollten Sie die Mails löschen und auf keinen Fall den Anhang der Mail öffnen bzw. auf den Link in der Mail klicken.

So erkennen Sie, ob die Mail eine Fälschung sein könnte:

Es gibt einige Merkmale, an denen Sie prüfen können, ob die Mail eine Fälschung ist. Als erstes sollten Sie überprüfen, ob Sie überhaupt Kunde von dem Anbieter sind. Sollte dies der Fall sein, dann einfach mal überprüfen ob die Anrede bzw. Adressdaten oder die Kundennummer mit Ihren Vertrag übereinstimmen. Ein weiterer Hinweis auf eine trojanische Mail ist auch, wenn die Absenderadresse nicht zum vermeintlichen Absender passt. Zudem gibt es in einigen Mails auch recht auffällige Rechtschreibfehler. Hier wird z.B. 1&1 als „1 und 1“ bezeichnet.

Sollten Sie auf eine solche E-Mail hereingefallen sein und den Anhang bzw. einen solchen Link angeklickt haben, empfiehlt es sich, auf jeden Fall einen Virenscan auf den Rechner vorzunehmen. Falls Sie sich nicht sicher sind oder trotz negativen Virenscans merkwürdiges Verhalten feststellen (der Rechner wird auf einmal langsam, arbeitet, ohne dass Sie mit dem Rechner arbeiten oder sonstiges Auffälligkeiten), dann sollten Sie einen Fachmann ein Blick auf den Rechner werfen lassen.

Natürlich können Sie sich auch vertrauensvoll an uns wenden.

Mac OS – wie hoch ist das Infektionsrisiko für Mac-User wirklich

Die Desinfektion von Schädlingen auf Computer gehört zu den Klassikern unserer Dienstleistungen. Betroffene Kunden fragen sich immer zu Recht, wie kann ich mich vor so etwas schützen. Ein Irrglaube, der immer mal wieder die Runde macht, ist die Behauptung, die Computer von Apple wären absolut sicher.

Laut den Sicherheitsanbieter Kaspersky liegt das Risiko einer Infektion bei MacOS X-Rechnern bei zwei bis drei Prozent. Verglichen mit den 21 Prozent bei Windowsrechnern ist die Gefahr doch eher Gering. Im Zeitraum der Jahre 2013 bis 2014 konnte Kaspersky in den USA und in Deutschland 66.000 Angriffe aufdecken.

Einer der bekanntesten Schädlinge für den Mac nennt sich Callme-Backdoor. Der Schädling ist in der Lage Kontakte der Benutzer zu stehlen. Hierfür baut die Saoftware eine Verbindung zum Angreifer auf, über der auch ein Remote-Zugriff (Fernsteuern des Rechners) möglich ist.

Ein weiterer Schädling mit den Namen Laoshu hatte sogar ein vermeintlich offizielles Entwicklerzertifikat und es sollte möglicherweise über den AppStore verbreitet werden. Diese Software hätte regelmäßig Screenshots gemacht.

Ventir ist der dritte Schädling im Bunde, der aufgefallen war. Auch er hätte einen Remote-Zugriff auf den betroffenen Rechner durch den Angreifer möglich gemacht und hätte zudem noch die Tastatureingaben mitgeschrieben.

Kaspersky konnte darüber hinaus auch Software finden, die Dateien auf den Mac verschlüsseln oder das iPhone in eine Wanze verwandeln.

Das Fazit von Eugene Kaspersky (CEO von Kaspersky Lab) ist, dass sich die Bedrohungslage in den letzten 4 Jahren sehr geändert hat- von Einzelfällen bis zur globalen Infektion durch den Flashback-Wurm im Jahr 2011, der weltweit 700.000 Macs infiziert hat. Es würden jedes Jahr hunderte neuer Schädlinge für den Mac auftreten.